В нынешнее время, когда политическое и экономическое напряжение в странах нарастает, информационная война уже давно идет полным ходом на просторах Интернета и на одном из первых мест стоят всеми хорошо известны DDoS-атаки.

В первую очередь им подвергаются государственные и новостные web-ресурсы, которые в той или иной мере осветляют происходящие события не только в вышеупомянутых странах, но и по миру в целом.

Давайте более подробно рассмотрим, какие DDoS-атаки сейчас становятся наиболее популярными и тенденции их развития в последующие годы. Под хабракатом мои мысли по поводу атак и обзор решения защиты от Radware

Возрастание количества векторов в DDoS-атаках

Первое, чем отличаются DDoS-атаки 2013/2014 годов от предыдущих, так это то, что используется несколько векторов уязвимости. Так как для поражения цели и нанесения результирующего ущерба достаточно всего одного вектора, именно поэтому вероятность успешности атаки возрастает, если использовать множество векторов в одной атаке. Кроме того, такая тактика сбивает с толку IT-персонал атакованной организации.

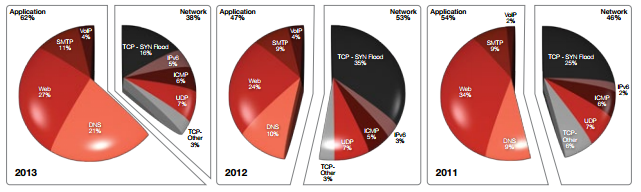

Рассматривая DDoS-атаки в целом, в 2014 году продолжат преобладать атаки, нацеленные на веб-ресурсы, как наиболее быстродействующий вектор. Начиная с 2013 года прослеживается четкое возрастание DDoS-атак на приложения как результат наличия развернутых за последний годы в организациях систем защиты от сетевых DDoS-атак, что отображено на рисунке 1. К тому же сетевым атакам значительно легче противостоять, и они никогда не относились к категории тяжело отражаемых атак.

Рис.1. Процентное распределение векторов DDoS-атак с 2011 по 2013 года

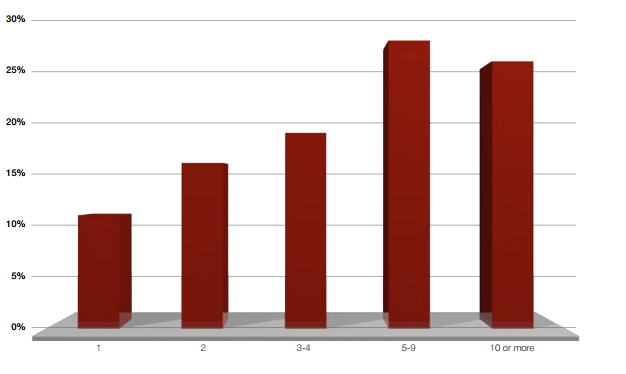

Как упоминалось выше многие средства отражения атак достаточно развились и организации могут довольно длительное время противостоять DDoS-атакам, направленным на сеть и приложения без ущерба IT-инфраструктуре. Но злоумышленники могут использовать множество векторов атаки в поиске тех, которые не предусмотрены решениями отражения DDoS-атак, развернутыми в организации. Более половины случаев – это DDoS-атаки с пятью и более векторов, как указано на рисунке 2.

Рис.2. Количество векторов атак, используемых в одной DoS/DDoS кампании атаки

Очень часто атакующие не будут использовать сразу весь арсенал, давая возможность жертве обрабатывать вектора атаки последовательно. Когда один вектор атаки будет заблокирован, атакующий злоумышленник запустит следующий. Во время же массивной атаки организация может блокировать четыре или пять атакующих векторов, но будет один вектор атаки, который не сможет быть отражен и нанесет итоговый ущерб.

Цели современных DDoS-атак

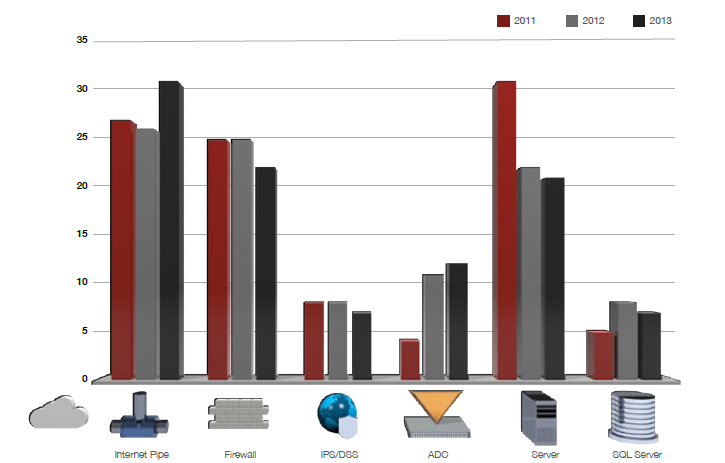

В большинстве случаев результат DDoS-атаки – это неработающий или медленно отвечающий на запросы веб-сервер. Но на самом деле DDoS-атаки нацелены не только на веб-сервера. Рисунок ниже отображает основные цели DDoS-атаки – это Интернет-канал, а также межсетевой экран. Ниже на рисунке 3 представлены все сетевые компоненты, которые подвергаются DDoS-атакам.

Рис.3. Атакуемые сетевые компоненты

Периоды между атаками значительно сократились

Ни для кого не секрет, что атакующая сторона и специалисты в области информационной безопасности играют в постоянную игру «кошки-мышки». Это бесконечное кольцо: атакующие разрабатывают новые атаки, специалисты безопасности разрабатывают средства противодействия, а атакующие в свою очередь изобретают новые методы обхода систем защиты.

Но в 2013-2014 году циклы изобретения новых методов обхода систем защиты значительно сократились. Один из основных векторов, который привел к этому – это атаки типа HTTP-флуд. Они начинаются, когда атакующий направляет большое количество HTTP GET/POST запросов, истощая ресурсы сервера.

Атаки с использованием SSL продолжают угрожать организациям

Хотя HTTP-атаки и остаются наиболее распространенными, SSL-шифрованные атаки по-прежнему являются опасными, поскольку им тяжело противостоять.

Мошенничество, хакерская активность, а также длинный список требований приватности привел к использованию организациями HTTPS-протокола и шифрованных коммуникаций по умолчанию. Согласно ряду исследований рынка, более 90% предприятий используют HTTPS для любого публично доступного взаимодействия по web. Обычно HTTPS-сообщения расшифровуются на очень поздней стадии внутри сети организации. Это показано на рисунке 4, где расшифровка происходит на балансировщике нагрузки, глубоко внутри сети организации.

Рис.4. Обход систем защиты организации при использовании SSL-шифрованных DDoS-атак

Злоумышленники используют эту функцию зашифрованных сообщений как техники обхода решений безопасности (анти-DoS/DDoS, брандмауэра и IPS / IDS), которые в итоге остаются слепыми к атаке. На это можно предложить перемещение функционала SSL-терминирования на периметр сети организации. Тем не менее, такое решение может привести к искажению сегментации сети, так как концепция сегментации сети имеет решающее значение для удовлетворения требований различных нормативов безопасности, таких как PCI-DSS. Также сетевые сегменты, которые имеют дело с конфиденциальными данными, могут быть предметом жестких ограничений и аудита.

Еще одной интересной особенностью на основании SSL DoS/DDoS-атак является асимметричная природа шифрования SSL, особенность которого в том, что расшифровка сообщения занимает почти в десять раз больше ресурсов, чем его шифрование.

Используя эту асимметричную особенность, злоумышленники могут создать очень разрушительную атаку с относительно низкими ресурсами. Используя методы обхода систем защиты, описанные выше, атакующим, используя специальные инструменты, удается доставить вредоносные сообщения глубоко внутрь сети, где серверы и различные модули более уязвимы к высокому объему трафика для наблюдения неприемлемых задержек или полного отключения. SSL-шифрованные атаки – это новый тренд, который будет возрастать с годами и по прогнозам в 2017 году более половины DDoS-атак будут SSL-шифрованными.

Можно и дальше долго продолжать о тенденциях злоумышленников в области DDoS-атак, что много увеличит статью, но давайте рассмотрим решения, которые в силе им противостоять.

Обзор продукта DefencePro Radware как способа защиты от современных DDoS-атак

Система DefencePro объединяет в одном решении классический IPS и автоматическую защиту от DDoS атак, работающую без вмешательства оператора при отражении атаки. Отличительными особенностями являются высокая производительность (атака может достигать 25 000 000 пакетов в секунду, и автоматически отбивается за 18 секунд!) и отсутствие ущерба работе легитимных пользователей во время атаки. В устройствах всей линейки DefencePro происходит аппаратное ускорение сетевого траффика за счет специализированных ASIC и FPGA процессоров.

В модельном ряде есть устройства без встроенного IPS, а также со встроенным IPS, который в большей части полагается на высокопроизводительный контекстный процессор для аппаратного ускорения сигнатурного анализа сетевых пакетов.

Обработка сетевого траффика осуществляется поэтапно с использованием различных механизмов защиты. При этом суммарное время задержки сетевого пакета для всех линеек DefencePro не превышает 60 микросекунд.

Встроенные механизмы защиты системы Radware DefencePro следующие:

• Behavioral DDoS Protection

• TCP SYN Flood Protection

• Connection Limit

• HTTP Mitigator

• Behavioral Server-Cracking Protection

• Bandwidth Management

• Signature Protection

• Stateful Inspection

• Anti-Scanning Engine Protection

• Stateful Firewall (ACL)

А также доступные действия:

• Drop packet

• reset (source, destination, both)

• suspend (source, src port, destination, destination port or any combination)

• Challenge-Response for HTTP and DNS attacks

Достоинства DefencePro – это в первую очередь возможность лицензионного увеличения производительности по мере необходимости без замены оборудования, остановки услуги без какой-либо переконфигурации устройства. Также DefencePro идет с уровнем технической поддержки, куда включена помощь командой ERT (Emergency Response Team) от Radware. Данная команда – группа специалистов, которые в случае больших DDoS-атак подключается к устройству и в режиме реального времени выполняет управление для отражения атаки.

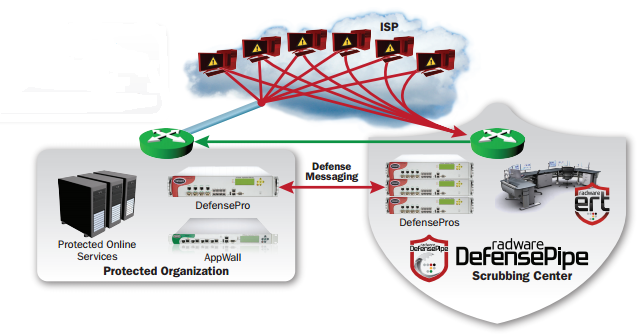

Ещё одно немаловажное преимущество Radware DefencePro – это сервис перенаправления всего входящего траффика при DDoS-атаке, которая превышает пропускную способность Интернет-канала компании, в облако Radware, после которого в организацию возвращается уже очищенный траффик. Данный сервис имеет имя Defence Pipe, и его работа наглядно отображена на рисунке 5.

Рисунок 6. Перенаправление всего траффика при DDoS-атаке, превышающей пропускную способность Интернет-канала, в облако Radware на очистку

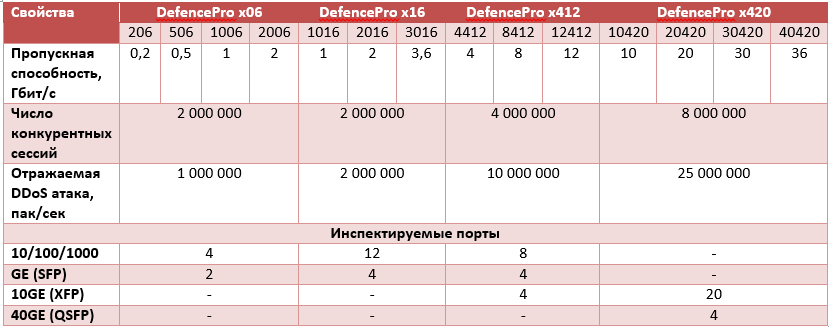

Линейка устройств Radware DefencePro состоит из следующих серий:

• x420

• x412

• x16

• x06

В свою очередь в каждую серию устройств входят несколько моделей, которые изображены на рисунке 6.

Рис.6. Линейка устройств Radware DefencePro

Итого, DDoS-атаки были и будут в ближайшие годы наиболее популярным инструментом для нанесения экономического ущерба от простоят онлайн-сервисов, а также для понижения репутации политических формирований путем отказа в обслуживании официальных веб-сайтов. Данные атаки особенно получили инкремент развития при нарастании политического напряжения в мире, что делает их более изощренными и непредсказуемыми. Все эти указанные выше факторы заставляют организации рано или поздно рассматривать вопрос приобретения систем защиты от таких атак дабы не терять финансовые убытки и политическую репутацию в современном высоко конкурентном мире.

Автор: sashaboyko