На днях Секретная служба США опубликовала в сети информацию о новом типе скиммеров, которые получили название «скиммеры-перископы». Соответственно, процесс кражи данных такими устройствами называется «перископный скимминг». Эти устройства подключаются непосредственно к плате банкомата для кражи данных кредиток. Среди прочих обязанностей Секретной службы — расследование различных видов финансовых махинаций и краж личных данных.

Впервые такие системы были обнаружены 19 августа 2016 года в Коннектикуте, США. Второй раз скиммер нового типа нашли в банкомате, установленном в одном из населенных пунктов Пенсильвании, США (3 сентября этого года). По словам специалистов, изучивших такие «перископы», устройства могут находиться внутри системы около двух недель. Объем памяти устройства позволяет скиммеру запомнить данные 32000 кредиток.

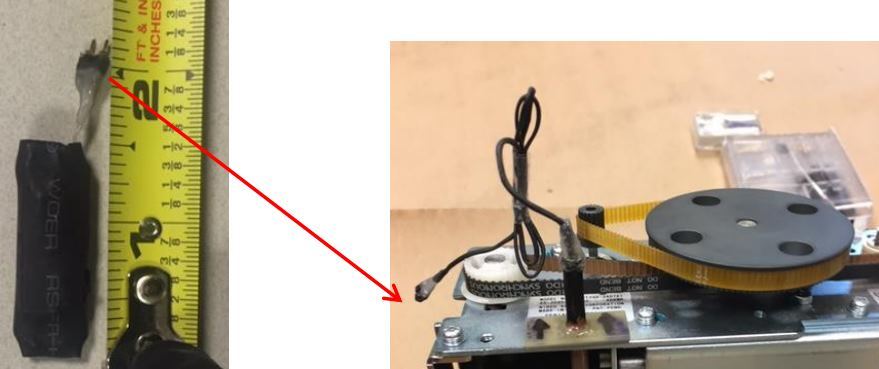

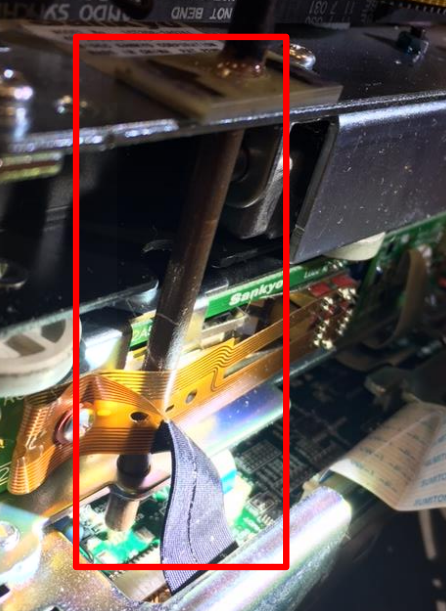

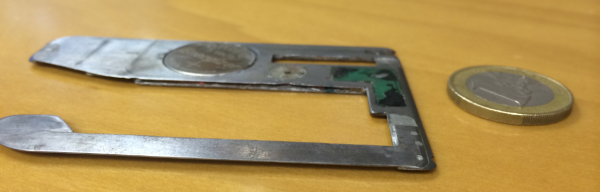

По всей видимости, у злоумышленников, которые устанавливают такие скимеры, есть ключ, позволяющий получить доступ к электронике банкомата. Открыв систему, взломщики устанавливают внутри два устройства, соединенных вместе проводами. Первый модель устанавливается в корпус карт-ридера, рядом с приемной щелью.

Мошенники соединяют определенные контакты скиммера с платой банкомата, которая отвечает за передачу данных кредиток, считываемых с магнитной лентой. Крепится модуль при помощи клея. Единственная видимая деталь скиммера — это провода, которыми первый модуль соединяется со вторым. Второй модуль — контрольная система, на которой размещается батарея, хранилище данных и управляющая электроника. Хранилище данных выглядит, как небольшой жесткий диск.

Технологии, которые используются злоумышленниками для кражи данных кредитных карт пользователей банкоматов, становятся все более совершенными. Новый тип скиммеров, вероятно, способ избежать обнаружения таких устройств при помощи анти-скиммер технологий, которые также не стоят на месте. Дело в том, что в ряде стран сотрудники банков и полиция стали использовать надежные системы обнаружения скиммеров. Они работают почти со 100% точностью, в случае, если скиммер установлен снаружи банкомата.

Еще один интересный момент — это то, что в «перископных скиммерах» нет камеры, которая могла бы считывать данные карт клиентов банков. Исходя из этого специалисты по информационной безопасности делают вывод, что «перископы» — это лишь прототип, тестовый предварительный образец реального устройства. Возможно, мошенники и не собираются использовать камеры, а планируют устанавливать накладную клавиатуру, полностью повторяющую оригинал. Но это лишь предположение. Как и прежде, безопасники советуют закрывать данные кредиток рукой.

К сожалению, этот способ, во-первых, помогает далеко не всегда. Во-вторых, его использует очень ограниченное количество пользователей банкоматов.

По мнению ряда специалистов, единственный надежный способ снизить активность взломщиков банкоматов — это убрать магнитную ленту с карты. Она пока что является наиболее уязвимым элементом кредитки. Но в скором времени это вряд ли произойдет, поскольку именно магнитная лента позволяет, например, убедиться в том, что пользователь правильно вставил кредитку. Кроме того, магнитная лента на кредитке — это современный стандарт. Если начать что-то менять, то банкам и обслуживающим их организациям придется потратить на переоборудование банкоматов и изменение карт значительные средства.

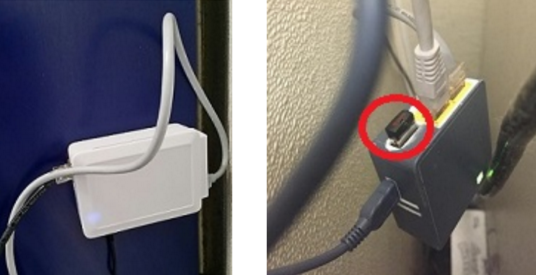

Мошенникам не обязательно использовать ключ для доступа к внутренностям банкоматов. Есть множество других способов, к которым прибегают преступники. Например, с 2013 года известно об установке скиммеров на портативные терминалы в магазинах и других точках продаж товаров и услуг. Все это делается очень быстро, а установка накладной панели занимает секунды.

Вот так выглядит накладная панель и оригинальная панель терминала.

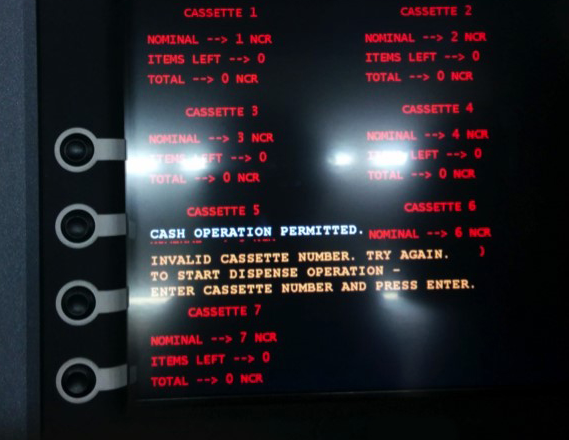

Некоторые преступники не работают со скиммерами, предпочитая при помощи специальных устройств устанавливать зловредное ПО на банкоматы. Это не слишком распространенный способ взлома банкоматов, но ряд преступников его использует до сих пор. Защита программных платформ для банкоматов не является на 100% надежной, а зачастую банки используют банкоматы со старыми программными оболочками, где много уязвимостей.

Для того, чтобы оставаться незамеченными, мошенники используют миниатюрные устройства. Они могут оставаться на банкоматах продолжительное время. Особенно это актуально для систем, которые устанавливаются в удаленных регионах, где контроль осуществляется не слишком тщательно.

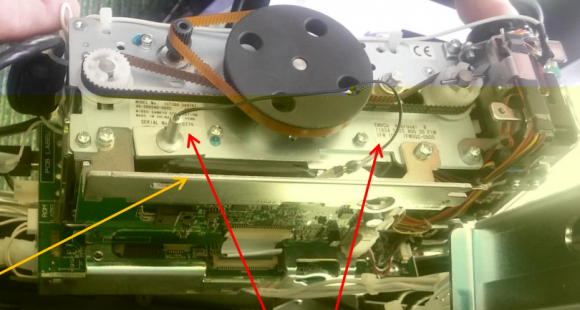

Некоторые мошенники используют грубую силу для того, чтобы установить скиммеры внутри банкомата, а не снаружи. Вот простой пример такого случая:

Причем обнаружить скиммер, установленный в отверстие на корпусе банкомаата гораздо сложнее, чем заметить стороннее устройство снаружи. Далеко не все банкоматы оборудованы системами, которые сообщают о попытках физического взлома, и способ до сих пор окончательно не ликвидирован.

Еще один оригинальный способ установки скиммера — это работа с дверью банка. Вместо того, чтобы пытаться приделать скиммер к самому банкомату, преступники размещают его в двери, закрывающей доступ к помещению с банкоматами. Эти двери можно открыть при помощи карты в нерабочие для банков часы. Мошенники устанавливают скиммер в дверь, и он при открытии двери считывает с магнитной полосы нужную информацию. А видеокамера, снимающая набор pin-кода, как обычно расположена в районе банкомата.

Некоторые мошенники используют последствия работы неосторожных сотрудников банка, которые оставляют доступной коммуникационные узлы своих сетей для практически любого человека. Такое случается довольно часто с внешними банкоматами и терминалами, которые устанавливаются банком в аэропортах, магазинах, на вокзалах и других местах.

Мошенникам нужно просто разобраться в том, какой элемент доступен, и что с ним можно сделать. Для профессионалов все это — просто детское задание.

Пока что наиболее безопасные банкоматы — те, что встраиваются банками в стены зданий. В этом случае мошенники могут получить доступ только к в внешней панели устройства, а здесь уже вариантов гораздо меньше, чем в случае с другими типами ATM.

Автор: marks