В прошлой публикации про POODLE-уязвимость я упустил из виду сервера, работающие на ОС Windows, сконцентрировавшись на юниксовом программном обеспечении.

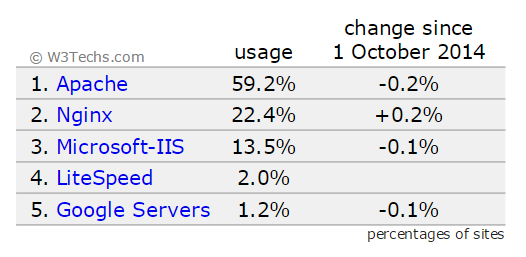

Но судя по статистике популярности веб-серверов Microsoft-IIS занимает 13,5%, и третью строчку в тройке лидеров, оставляя далеко позади все остальные веб-серверы.

И в комментариях никто не обратил внимание на досадное упущение и я исправляюсь этой статьей.

Информация актуальна для Windows Server 2008 и IIS 7.5.

UPD: читатель Ivan_83 ранее рассмотрел более широко в своей статье аспекты повышения безопасности на Windows 7, что так же применимо к другим версиям Windows.

Все изменения будут проводиться в реестре, поэтому первым делом следует сделать его резервную копию:

запустить редактор реестра regedit -> Файл -> Экспорт

После того, как резервная копия сделана, приступим непосредственно к внесению изменений в реестр для отключения SSLv2 и включения TLS.

Отключение SSLv2/SSLv3

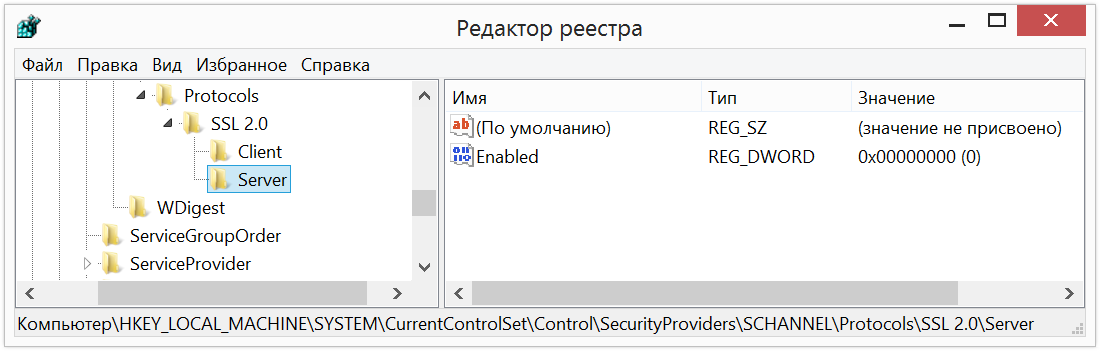

В редакторе реестра следует перейти в HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsSSL 2.0Server

В случае, если раздел Server отсутствует, его необходимо создать.

После чего создайте параметр DWORD (32 бита) с названием «Enabled» и значением 0

То же самое повторите для раздела Client

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsSSL 2.0Client

Для отключения SSLv3 повторите процедуру для раздела SSL 3.0.

Включение TLS

Включение алгоритма шифрования TLS происходит по схожему сценарию.

С помощью редактора реестра regedit перейдите в HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocols

И создайте раздел TLS 1.1 и внутри него подразделы Client и Server

Так же, как и при отключении SSLv2, создайте два параметра DWORD (32 бита): с названием «Enabled» и значением 1; и с названием DisabledByDefault и значением 0.

После всех внесенных изменений следует перезагрузить сервер.

В качестве бонуса для тех, кто дочитал до этого места:

Для IIS есть бесплатный инструмент под названием IISCrypto, который можно взять по ссылке: https://www.nartac.com/Products/IISCrypto/Default.aspx

Приложение запускается под Windows Server 2003, 2008 и 2012 и позволяет в два клика включить или отключить любой из протоколов шифрования. А так же проверить удаленный веб-сервер.

Для удобства даже подготовлены шаблоны. С помощью которых можно использовать предустановки для различных вариантов настроек безопасности.

Автор: vadim_s_sabinich