Компания выпустила набор обновлений для своих продуктов, которые исправляют 29 уникальных уязвимостей в компонентах ОС Windows и веб-браузере Internet Explorer. Два исправления имеют статус Critical и три Important. Критическое обновление MS14-037 исправляет 27 уязвимостей во всех версиях браузера Internet Explorer 6-11 на всех ОС от Windows Server 2003 до Windows 8/8.1 (IE memory-corruption). С использованием этих уязвимостей атакующие могут удаленно исполнить код в браузере через специальным образом сформированную веб-страницу (т. н. drive-by downloads). Для применения исправления нужна перезагрузка.

Еще одно критическое обновление MS14-038 закрывает уязвимость CVE-2014-1824 в компоненте журналирования Windows (Windows Journal) на Windows Vista+. Атакующие могут удаленно исполнить необходимый им код через специальным образом сформированный файл журнала Windows. Такой файл может быть расположен на вредоносном сайте, на который может быть перенаправлена жертва. Обновление исправляет необходимые данные в исполняемых файлах, которые отвечают за обработку файлов журналов (Jnwdrv.dll, Jnwdui.dll, Jnwmon.dll и др.).

Обновление MS14-039 исправляет одну уязвимость CVE-2014-2781 типа Elevation of Privelege в компоненте т. н. экранной клавиатуры. Атакующие могут воспользоваться этой уязвимостью для поднятия своих привилегий до уровня текущего пользователя в процессе с низким Integrity Level (например, процесс вкладки Internet Explorer). Для этого используется возможность экранной клавиатуры (On-Screen Keyboard). Обновление вносит необходимые поправки в системные библиотеки, исправляя недочеты во взаимодействии программ, которые функционируют на разных уровнях Integrity Level (новые security-флаги в структурах KBDLLHOOKSTRUCT и MSLLHOOKSTRUCT). Exploit code likely.

Обновление MS14-040 исправляет одну уязвимость CVE-2014-1767 типа Elevation of Privelege в драйвере afd.sys (Ancillary Function Driver), который реализует механизм сетевых сокетов в режиме ядра (Winsock TCP/IP). Обновление предназначено для пользователей всех поддерживаемых Microsoft ОС. При том условии, что атакующий имеет учетные данные для доступа к целевой системе, он может запустить специальное приложение, которое исполнит произвольный код в режиме ядра (user-mode restrictions escape). Кроме этого, вредоносный код также может воспользоваться эксплуатированием этой уязвимости для запуска своего кода в режиме ядра (Local Privelege Escalation эксплойт). Уязвимость присутствует в функции драйвера, которая отвечает за проверку параметров, переданных из пользовательского режима. Exploit code likely.

Обновление MS14-041 исправляет одну уязвимость CVE-2014-2780 типа Elevation of Privelege в компоненте DirectShow. Атакующие могут воспользоваться эксплойтом к этой уязвимости для обхода ограничений sandbox или Integrity Level браузера (поднять свои привилегии до уровня текущего пользователя). При этом они должны использовать и другой эксплойт для удаленного исполнения кода. Exploit code likely.

1 – Exploit code likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 – Exploit code would be difficult to build

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 – Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

Компания Adobe выпустила набор обновлений APSB14-17 для Flash Player. Обновления исправляют три уязвимости: CVE-2014-0537, CVE-2014-0539, CVE-2014-4671, которые могут использоваться атакующими для утсновки вредоносного кода в систему («allow an attacker to take control of the affected system»).

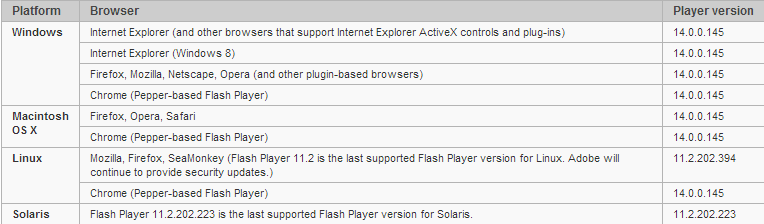

Мы рекомендуем обновить используемый вами Flash Player как можно скорее. Такие браузеры как Internet Explorer 10 & 11 на Windows 8/8.1 и Google Chrome обновляют свои версии Flash Player автоматически. Для IE см. обновляемое Security Advisory 2755801. Проверьте вашу версию Flash Player на актуальность здесь, ниже в таблице указаны эти версии для различных браузеров.

be secure.

Автор: esetnod32