Компания выпустила серию обновлений для своих продуктов, которые закрывают 19 уникальных уязвимостей (3 исправления со статусом Critical и 5 со статусом Important). Детальный отчет о закрываемых уязвимостях, компонентах продуктов и их версий можно найти на соответствующей странице security bulletins. В рамках этого patch tuesday MS выпускает три Critical обновления и одно Important для новейших версий браузера и ОС Internet Explorer 11, Windows 8.1 / RT 8.1.

Обновление MS13-090 закрывает кросс-платформенную Remote Code Execution уязвимость во всех версиях Windows для компонента icardie.dll ActiveX (начиная c Windows XP SP3 и заканчивая Windows 8.1). Несколько дней назад компания FireEye сообщила о том, что злоумышленники использовали эксплойт c обходом DEP&ASLR [msvcrt.dll ROP] для браузера Internet Explorer версий 7-8-9 [Windows XP и Windows 7], через который в систему устанавливали вредоносный код (CVE-2013-3918) aka drive-by. Несмотря на то, что уязвимость присутствует во всех версиях ОС, пользователи, использующие последние версии браузера IE 10-11 на Windows 8 и 8.1, не подвержены эксплуатации, в т. ч. из-за механизмов смягчения, которые используются в этих ОС. Пользователи EMET также защищены от деструктивных действий этого эксплойта. Утром MS подтвердила закрытие этой уязвимости в рамках patch tuesday. Для применения исправлений нужна перезагрузка.

Мы уже писали о смягчающих технологиях, которые Microsoft использует для своих продуктов. Использование одной из последний версий 64-битной Windows само по себе уже является смягчающим фактором, поскольку DEP там включен для процессов по умолчанию вне зависимости от того скомпилированы они с его поддержкой или нет (по заявлениям MS DEP включен всегда для 64-битных процессов, но на практике даже с режимом Opt In в x64 ОС он защищает и 32-битные процессы, по крайней мере в Windows 8+). В противоположность 32-битным системам, в которых DEP имеет статус Opt In по умолчанию и требует дополнительной настройки от пользователя по включению приложений в список защищаемых. Кроме этого, использование 64-битных исполняемых файлов на x64 ОС является дополнительным уровнем защиты, так как позволяет ОС создавать 64-битные процессы, которые, например, гораздо менее чувствительны к heap spray. На сегодняшний день spray является основной техникой обхода ASLR при исполнении шелл-кода.

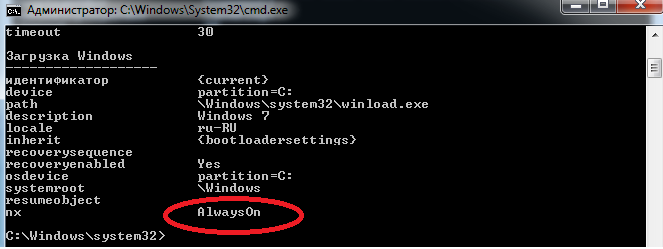

Вы можете посмотреть статус политики DEP на вашей ОС запустив cmd с правами администратора и набрав команду bcdedit.

Рис. Настройки DEP для системы, параметр NX имеет статус AlwaysOn (в ОС включен EMET).

Рис. Глобальные настройки DEP можно регулировать через основное окно EMET.

Заметьте, что, например, браузер Internet Explorer 10+ в режиме Enhanced Protected Mode (Расширенный защищенный режим) использует в качестве фактора смягчения запуск своих вкладок как 64-битных процессов для Windows 7 x64. Кроме этого для библиотек, загружаемых в адресное пространство процесса, принудительно включается ASLR (ForceASLR настройка в ОС для Windows 8+ и 7 с необходимым обновлением) даже если они скомпилированы без его поддержки (/DYNAMICBASE).

Рис. Включенный вручную EPM для Windows 7 x64 дает возможность запускать процессы вкладок как 64-битные процессы (anti-spray).

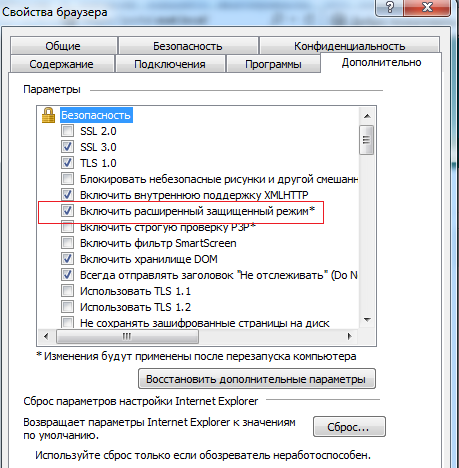

Для того, чтобы включить EPM для IE нужно следует выполнить действия. Сервис -> Свойства браузера -> Дополнительно -> Включить расширенный защищенный режим.

Рис. Настройка расширенного защищенного режима (aka sandboxing) для IE10+, который выключен по умолчанию для Windows 7 x64 (для Windows 7 x32 является бесполезной опцией). Для Windows 8+ включен по умолчанию и использует полную изоляцию для вкладок.

Что касается ASLR для модулей, то он сам по себе не имеет глобального показателя включения. ASLR включается скорее не для процесса, а для конкретного модуля, загружаемого в его адресное пространство. В случае, если образ исполняемого файла не скомпилирован с поддержкой ASLR, Process Explorer, присваивает статус процессу как отсутствующий ASLR, несмотря на то что он включен для системных библиотек, которые работают в контексте этого процесса. Кроме этого ОС имеет политику рандомизации адресов для выделяемой памяти (при использовании EMET задается через настройку BottomUpASLR).

Обновление MS13-088 (Critical) / Remote Code Execution: устраняет десять уязвимостей во всех версиях браузера Internet Exploer (6-11) для всех ОС Windows XP SP3 — 7 — 8.1. Атакующий может исполнить произвольный код в системе через специальным образом сформированную веб-страницу. Уязвимости имеют тип memory-crorruption и связаны с ошибочным доступом кода браузера к памяти. Злоумышленники могут использовать эксплойт к этой уязвимости для скрытной установки вредоносного кода (drive-by). Exploit code likely.

Обновление MS13-089 (Critical) / Remote Code Execution: исправляет одну уязвимость в графическом компоненте GDI для всех версий ОС начиная с Windows XP SP3 и заканчивая 8.1. Атакующие могут исполнить удаленный код через специальным образом подготовленный файл Windows Write для WordPad. Exploit code likely.

Обновление MS13-091 (Important) / Remote Code Execution: исправляет три уязвимости во всех поддерживаемых версиях Microsoft Office 2003-2007-2010-2013-2013 RT. Атакующие могут исполнить удаленный код через заранее подготовленный документ WordPerfect. Exploit code likely.

Обновление MS13-092 (Important) / Elevation of Privilege: исправляет одну уязвимость в 64-битной версии Windows 8 и Windows Server 2012. Код ОС неправильно обрабатывает параметр при вызове функции Hyper-V (hypercall), что позволяет атакующему поднять свои привилегии в системе до уровня системы. Exploit code likely.

Обновление MS13-093 (Important) / Information Disclosure: исправляет одну уязвимость в драйвере режима ядра afd.sys (Ancillary Function Driver) на всех 64-битных выпусках Windows кроме 8.1 (XP SP2 — 8-Server 2012). Уязвимость присутствует при неправильном переносе данных кодом браузера между блоками памяти пользовательского режима и режима ядра. Exploit code unlikely.

Обновление MS13-094 (Important) / Information Disclosure: исправляет одну уязвимость во всех поддерживаемых версиях почтового клиента Microsoft Outlook. Злоумышленник может использовать специальным образом подготовленное сообщение (с сертификатом S/MIME) для получения доступа к информации об открытых портах и IP-адресах компьютеров, которые работают в той же сети, что и уязвимая система. Exploit code unlikely.

Обновление MS13-095 (Important) / Denial of Service: исправляет одну уязвимость во всех поддерживаемых версиях ОС. Уязвимость присутствует в компоненте обработки цифрового сертификата стандарта X.509. Злоумышленник может спровоцировать зависание веб-сервиса через специальным образом подготовленный файл. Exploit code unlikely.

1 – Exploit code likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 – Exploit code would be difficult to build

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 – Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

be secure.

Автор: esetnod32