Менее часа назад Microsoft анонсировали выпуск очередной серии патчей, нацеленных на устранение уязвимостей в своих продуктах. Заявленные ранее в пре-релизе (7 февраля) секьюрити-фиксы покрывают в общей сложности 57(!) уникальных уязвимостей (5 исправлений со статусом Critical и 7 со статусом Important). Детальный отчет (включая сопоставления исправлений с CVE ID) Вы можете найти здесь.

В частности, два из пяти критических обновлений устраняют уязвимости в браузере Internet Explorer. С помощью этих уязвимостей хакер может удаленно выполнить произвольный код на уязвимом компьютере. Под ударом оказались все версии IE, начиная с IE6 и заканчивая новейшей версией — IE10.

Другое критическое обновление затрагивает Windows XP, Windows Vista и Windows Server 2003 и не распространяется на современные клиентские ОС Windows 7 или Windows 8 (патч также направлен на Windows Server 2008). Четвертое исправление касается почтового сервера Microsoft Exchange и пятое покрывает уязвимость только в Windows XP.

В целом обновления направлены на устранение уязвимостей в следующих продуктах: клиентские версии Windows, Windows Server, Office, Internet Explorer, Exchange и .NET Framework. 6 обновлений касаются устранения уязвимостей типа «Remote Code Execution», позволяющие атакующему удаленно выполнить произвольный код, 2 обновления типа «Denial of Services» и 4 «Elevation of Privelege», которые позволяют атакующему повысить свои привилегии в систему.

Комментирует Алекс Ионеску (Alex Ionescu) — эксперт по информационной безопасности и Windows Internals:

Хакеры могут воспользоваться фишингом [для заманивания пользователей на страницу установки эксплойта] и, далее, использовать уязвимости типа «Elevation of Privelege», чтобы получить привилегии уровня системы, что является, по-существу, наихудшим вариантом развития событий для системы безопасности.

Примечательно, что патч MS13-016 исправляет довольно большое количество багов в компоненте режима ядра win32k.sys (драйвер подсистемы Windows, работающий в режиме ядра). Всего им устраняется 30 уязвимостей в win32k(!).

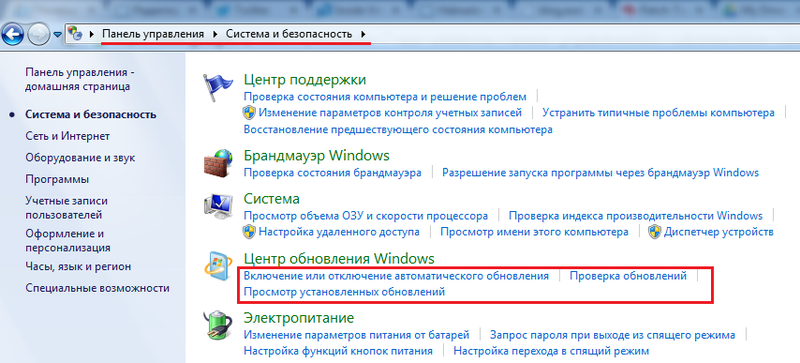

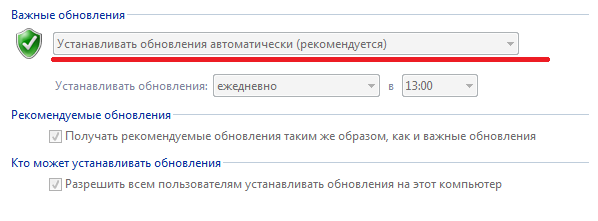

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

Также примите к сведению рекомендации по безопасности:

• Своевременно устанавливайте патчи и обновления для вашего ПО.

• Следите за обновлениями такого «критического ПО» как Adobe Flash Player и Java.

• Старайтесь запускать с правами администратора только те приложения, которым вы достаточно доверяете.

Проверьте вашу версию Adobe Flash Player здесь.

Проверьте версию Java здесь.

be secure.

Автор: esetnod32