WannaCry не закончил своё чёрное дело. 21 июня 2017 года компания Honda Motor Co. сообщила, что ей пришлось остановить конвейер на заводе Sayama (Япония) на один день после того, как на компьютерах был обнаружен криптовымогатель WannaCry, глобальная эпидемия которого прошла и вроде бы закончилась в прошлом месяце.

Завод на северо-западе Токио не работал в понедельник 19 июня. В обычные дни здесь производят седан Accord, Odyssey Minivan и компактные многоцелевые автомобили Step Wagon, с дневным объёмом производства около 1000 автомобилей.

Представители компании Honda рассказали: ещё в воскресенье было обнаружено, что вирус поразил корпоративные сети в Японии, Северной Америке, Европе, Китае и других регионах, хотя компания предприняла действия по защите компьютеров ещё в середине мая, когда произошла глобальная эпидемия WannaCry.

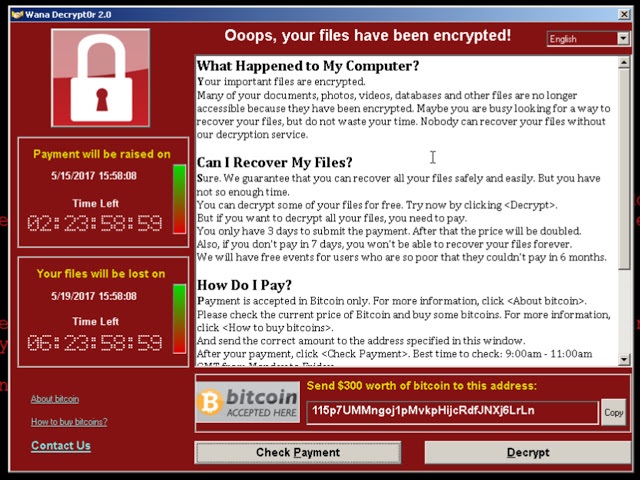

Представитель компании не пояснила, как в сеть попала версия WannaCry через 37 дней после того, как был зарегистрирован домен, спустивший «стоп-кран» на распространение зловреда. Возможно, сисадмины компании заблокировали трафик к этому домену. Другая возможность, что в сети обнаружена какая-то новая версия криптовымогателя. Впрочем, все они используют ту же уязвимость в Windows, а IT-отдел должен был закрыть эту уязвимость ещё в мае.

Производство на других заводах Honda не пострадало, а на заводе Sayama возобновилось уже во вторник.

Нужно заметить, что в мае на волне эпидемии от криптовымогателя пострадали и другие автопроизводители, в том числе Renault SA и Nissan Motor Co. Этот альянс остановил производство на своих заводах в Японии, Великобритании, Франции, Румынии и Индии. Производство в Тольятти продолжалось в нормальном режиме.

WannaCry: когда вторая волна?

Когда ожидать вторую волну WannaCry, которая может быть более сильной, чем первая? На этот вопрос никто не знает ответа, но эксперты однозначно прогнозируют, что новые версии криптовымогателя обязательно появятся. Какая-то из этих версий может получить широкое распространение, и тогда волна заражений приобретёт характер эпидемии.

Первая версия WannCry в середине мая заразила приблизительно 727 000 компьютеров примерно в 90 странах, но с тех пор скорость распространения форков червя значительно замедлилась. Абсолютное большинство заражений пришлось на компьютеры с операционной системой Windows 7. Дело в том, что в системе Windows 10 уже закрыта уязвимость, которую использует эксплойт АНБ EternalBlue, утёкший в онлайн и применённый авторами WannaCry. А компьютеры Windows XP SP3 просто не могут исполнить код зловреда, выпадая в синий «экран смерти».

Остановить распространение инфекции удалось совершенно случайно благодаря одному парню. Этот герой — 22-летний хакер и блогер из Великобритании MalwareTech, чьё имя пока не стало достоянием гласности. Как он рассказывал, в тот день у него был выходной, он проснулся около 10:00 и залогинился в национальную систему отслеживания киберугроз, чтобы посмотреть за распространением банковского зловреда Emotet — самого значительного события последних дней. Ничего необычного не заметил и пошёл завтракать. Когда вернулся домой около 14:30, то обнаружил кучу сообщений о заражении различных больниц и медицинских систем криптовымогателем. Такие заражения происходили и прежде, но здесь как будто масштаб был больше, чем раньше. При помощи своего друга — хакера под ником Kafeine — парень быстро достал образец зловреда, запустил его в виртуальной машине и увидел, что тот отправляет запросы на незарегистрированный домен.

Статистика Cisco Umbrella показала, что запросы к этому домену начались в пятницу в 8:00 утра и росли лавинообразно. Блогер зарегистрировал домен на себя за 8 фунтов ($10,69). Это стандартная практика, говорит он. Ботнеты часто генерируют названия доменов для командных серверов (C2C) каждый по своему алгоритму. Алгоритм известен злоумышленникам, так что они могут заблаговременно зарегистрировать этот домен. Иногда исследователям и антивирусным компаниям удаётся опередить их, и тогда они получают возможность изнутри изучить работу командного центра ботнета, собрать данные о географическом распределении ботов, провести обратную разработку софта. Так что регистрация этих доменов — нормальное дело. MalwareTech рассказал, что за прошлый год зарегистрировал несколько тысяч доменов.

Поскольку все заражённые стучались к этому домену, то получив контроль над ним, исследователь по логам смог составить список IP-адресов и карту заражений. К вечеру выяснилось, что именно регистрация домена остановила дальнейшее распространение криптовымогателя. Скорее всего, таким способом авторы зловреда реализовали защиту от анализа своей программы (защита от виртуального окружения).

Вскоре после первого были обнаружены второй и третий варианты WannaCry, в том числе работающие без своеобразного «стоп-крана» в виде запросов к несуществующему домену. Наверняка с тех пор появились и другие версии. Возможно, какая-то из них версий добралась и до заводов Honda. Сложно найти оправдания для айтишников Honda, которые до сих пор не установили патчи от Microsoft.

Автор: alizar