Добрый день. В ходе тестирования Windows 8 RP в корпоративном окружении я с удивлением обнаружил, что Микрософт заметно переработала модель сетевого доступа к файловым ресурсам. Это одна из самых консервативных подсистем Микрософтовских операционок. Раздача доступов через группы безопасности не менялась со времён, как минимум, Win 2000 Server, и вот… Как говаривал один персонаж, – «Чувствую озадаченность, близкую к озабоченности…» Ну что ж. Вооружаемся лупой и идём исследовать подробности.

Само расшаривание папки содержит минимальные изменения в интерфейсе и проблем не вызывает. Единственное, на что хочу обратить внимание – в предыдущих версиях Windows при попытке переименовать расшаренную папку вас строго предупреждали, что в этом случае сетевой доступ накроется медным тазом. Восьмёрка же, как покорная гаремная жена, переименует вам папку без единого возражения… но сетевой доступ, тем не менее, накроется. Будьте осторожны.

Переходим к свойствам папки: Безопасность – Дополнительно.

Изменения, которые сразу бросаются в глаза: теперь в модели прав доступа различаются субъекты и объекты. К субъектам относятся пользователи, группы безопасности, компьютеры и встроенные субъекты безопасности. Объекты – это собственно места приложения прав доступа.

Галочка наследования заменена большой кнопкой «Включить/выключить наследование». Смысл этой замены неясен.

Владелец папки теперь не имеет отдельной вкладки и устанавливается кликом по «Изменить» в верхней части окна.

В списке вкладок добавилась «Общая папка». На ней можно посмотреть разрешения на сетевой доступ, не отрываясь от процесса. Это плюс – раньше для этого приходилось полностью выходить из диалога Безопасности или открывать ещё одно окно свойств.

Вкладка «Аудит» особых изменений не имеет, разве что сразу предупреждает, что вы можете включить аудит только при наличии соответствующих прав.

Ну и последняя вкладка, «Действующие права доступа». Как понятно из названия, это полигон для проверки итоговых разрешений на доступ. Указываете параметры доступа и смотрите на результат. Субъективно, новое окно гораздо удобнее, чем аналоги в предыдущих версиях Windows.

Теперь добавим нового пользователя и посмотрим, что нам предлагают:

Кликаем «Выберите субъект» и стандартно указываем нужного доменного пользователя или группу. Разрешения и запреты теперь нельзя указать в одном окне, они устанавливаются поочерёдно выбором соответствующего пункта в меню. Это, на мой взгляд, неудобно. Места в окне хватает, и можно было свободно реализовать и то, и другое в одном поле.

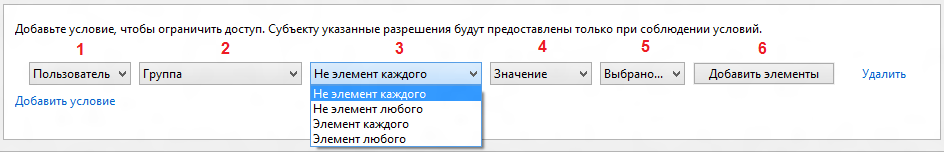

Перечень разрешений ничего неожиданного не несёт, поэтому переходим к самому вкусному. Кроме этих стандартных пунктов, Микрософт ввела систему условий срабатывания политики. И вот тут есть где развернуться. В нижней части окна разрешений есть зона условий. Добавляем новое условие и видим следующую структуру:

Рассмотрим функции полей:

1. Определяет, для какого субъекта формируется правило. Принимает значения:

Пользователь – учётная запись пользователя или группа безопасности;

Устройство – компьютер, с которого осуществляется вход.

2. Группа – не имеет значений. Видимо, зарезервировано на будущее.

3. Элементы – предоставляет мощный функционал, но весьма криво переведено. Хотя допускаю, что в русском языке адекватного перевода не существует. Поле описывает логическую операцию, которая будет выполнена над выбранными значениями. По смыслу соответствует следующему:

- Не элемент каждого: операнд ИЛИ-НЕ, субъект не должен входить во все выбранные элементы сразу;

- Не элемент любого: операнд И-НЕ, субъект не должен входить ни в один из выбранных элементов;

- Элемент каждого: операнд И, субъект должен входить во все выбранные элементы;

- Элемент любого: операнд ИЛИ, субъект должен входить хотя бы в один из выбранных элементов;

4. Значение – зарезервировано.

5. Выбрано – в этом поле указываются элементы, над которыми производится операция.

6. Кнопка добавления значений элементов.

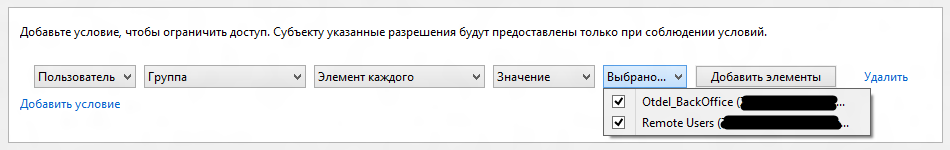

Такой механизм позволяет предоставлять или запрещать доступ на основе перекрёстного членства в нескольких группах, или же, наоборот, отсутствия в них. Так, например, следующее условие пропустит только членов тестовой группы, которые являются сотрудниками бэк-офиса и состоят в Remote Users:

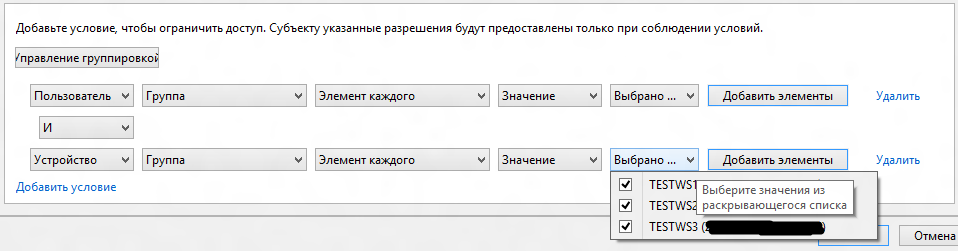

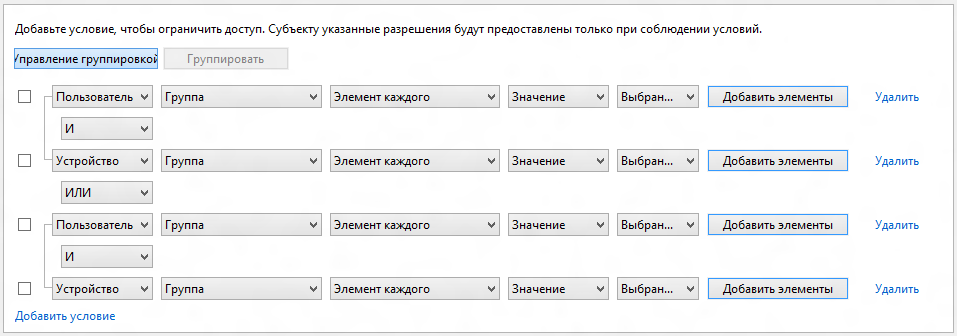

Добавим ещё одно условие, на этот раз – для устройства. Как видно из скриншота, отдельные условия тоже связываются логическими операциями. Включив в перечень значений несколько компьютеров, получим более изощрённую структуру – теперь доступ к файлам получат только сотрудники бэк-офиса, состоящие в Remote Users, и заходящие только с тех машин, которые мы перечислили. Даже при утечке пароля получить доступ к данным с посторонней машины не удастся.

А просто заменив логическую операцию между условиями с И на ИЛИ, получим схему, в которой доверенные сотрудники могут заходить откуда угодно, а вот остальные, не столь доверенные – только со специальных компьютеров под прицелом пулемёта. Возможные способы использования ограничены только вашей фантазией.

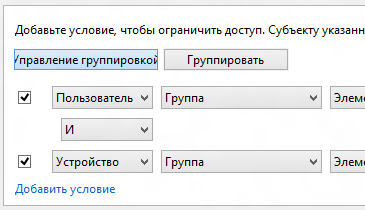

Хочу отметить, что если условий больше двух, то логические операции между ними выполняются последовательно, правда схема становится трудночитаемой и скатывается к хаосу. На помощь приходит ещё одно нововведение – возможность условия группировать, и задавать, таким образом, очерёдность выполнения логических операций. Как только вы создали второе условие, появляется кнопка «Управление группировкой». Нажав её, увидим чекбоксы возле каждого правила группировки, которые позволяют выбрать и связать два условия:

Теперь разрешение доступа может принимать совершенно зубодробительный вид:

Правда, снова не обошлось без ложки дёгтя. Если применить созданное правило, а затем вновь зайти на него посмотреть, то уровни группировки вы можете увидеть или не увидеть. Система показывает/не показывает их совершенно произвольно, по каким-то внутренним соображениям. Причём сами уровни группировки при этом никуда не деваются, но проще снести все условия и нарисовать заново, чем вспомнить, как они там должны соотноситься.

Подводя итог, я считаю, что новая модель прав доступа удалась. Не обошлось без минусов и спорных решений, но она предоставляет законченный функционал с широкими и интересными возможностями. Три уровня вложенности операций (внутри условия, между условиями и между группами условий) явно избыточны, и, положа руку на сердце, я не могу придумать правдоподобной ситуации, в которой мне понадобились бы все три. Будем считать, что это запас роста на будущее. Описание модели доступа велось на примере Windows 8, но думаю, в Windows Server 2012 мы увидим те же механизмы, только усугублённые ролью файлового сервера – квотами, системой классификации файлов и категорий доступа. Строить файловые ресурсы становится ещё интереснее.

Автор: Belladon