Введение

Возможно некоторые читатели помнят мою самую первую статью на ресурсе, посвященную загрузке Windows с VHD-образа. Возможно я бы и не вернулся к этой теме, если бы не нашлись люди, попытавшиеся повторить данную технологию на своих домашних машинах. Естественно, с реализацией этого решения возникли проблемы, касающиеся в основном тех ошибок, которые выплевывает bootmgr в тех случаях, когда ему что либо не нравится. Попытки интерпретации ошибок загрузки вроде 0xc03a0003 путем гугления к особо ценным результатам не приводят, а документация Microsoft на этот счет хранит многозначительное молчание. Возникла идея изучить процесс обработки VHD-образов, получив информацию из первых рук, то есть от самого загрузчика.

Если обратится к уже имеющейся в сети информации, то существует замечательный блог "Записки эникейщика о Windows" на страницах которого (раз, два и три) размещены, на мой взгляд, самые ценные сведения, по вопросам устройства bootmgr. Автор подробно рассмотрел процесс загрузки, включая исследования кода MBR и PBR, остановившись на структуре bootmbr, кратко описав происходящие при его работе процессы.

Мы же пойдем дальше — опишем инструментарий, который можно использовать для изучения устройства загрузчика и попытаемся разобраться с некоторыми, интересующими нас алгоритмами. Если такое предложение показалось кому-то интересным, милости прошу под кат

1. Достаем код Bootmgr из системы

Загрузчик Bootmgr появился в операционных системах семейства Windows начиная с Windows Vista. Причиной его разработки послужило то, что старый добрый ntldr, использовавшийся в линейке NT не мог загружать систему, на компьютерах с материнскими платами оснащенными UEFI, в те времена (2005 год) мало распространенными среди широкого круга рядовых пользователей.

По умолчанию, при штатной установке, этот загрузчик помещается в отдельный скрытый раздел, расположенный в начале HDD, с размером, достаточным для размещения самого bootmgr а так же файлов его конфигурации. В системах с MBR создания этого скрытого раздела можно избежать, устанавливая Windows на предварительно размеченный и отформатированный HDD. В этом случае загрузчик помещается в тот же раздел, что и файлы ОС. Системы с EFI + GPT изначально требуют наличия такого раздела, имеющего тип 0xef00 и отформатированного в FAT32.

Таким образом, первая наша задача — добыть bootmgr. Желательно взять его из системы, которая будет выступать в роли подопытной. Для этого установим ОС Windows на виртуальную машину. Это может быть и VirtualBox, и VMware, и QEMU — всё зависит от того, каким инструментарием виртуализации вы располагаете. Я преимущественно работаю в ОС Linux, буду в основном ориентироваться на инструменты применяемые там, хотя уделю внимание и Windows.

Итак, предположим у нас есть виртуальная машина (ВМ) с установленной на ней Windows 7 (x86). Разметка диска выполнена на основе MBR, система установлена в один раздел. Допустим это QEMU, диск на котором установлена подопытная имеет формат raw. то есть обыкновенный двоичный образ. Монтируем этот образ

$ sudo modprobe -r loop

$ sudo modprobe loop max_part=15

$ sudo losetup -f win7.hdd

$ sudo mount /dev/loop0p1 ~/virt-win

$ ls -l ~/virt-winНа смонтированном разделе мы увидим следующее содержимое

итого 5504541

-rwxrwxrwx 1 root root 24 июн 11 2009 autoexec.bat

drwxrwxrwx 1 root root 4096 май 21 09:08 Boot

-rwxrwxrwx 1 root root 391640 июл 21 2015 bootmgr

-rwxrwxrwx 1 root root 8192 май 21 09:08 BOOTSECT.BAK

-rwxrwxrwx 1 root root 10 июн 11 2009 config.sys

lrwxrwxrwx 2 root root 60 июл 14 2009 'Documents and Settings' -> /home/maisvendoo/virt-win/Users

-rwxrwxrwx 1 root root 2415517696 май 21 09:26 hiberfil.sys

-rwxrwxrwx 1 root root 3220692992 май 21 09:26 pagefile.sys

drwxrwxrwx 1 root root 0 июл 14 2009 PerfLogs

drwxrwxrwx 1 root root 4096 май 21 09:14 ProgramData

drwxrwxrwx 1 root root 4096 апр 12 2011 'Program Files'

drwxrwxrwx 1 root root 0 май 21 09:14 Recovery

drwxrwxrwx 1 root root 0 май 21 09:14 '$Recycle.Bin'

drwxrwxrwx 1 root root 4096 май 21 09:09 'System Volume Information'

drwxrwxrwx 1 root root 4096 май 21 09:14 Users

drwxrwxrwx 1 root root 16384 май 21 09:09 WindowsДля нас представляет интерес файл bootmgr. Однако, прежде нам нужен не совсем он, а 32-разрядный образ загрузчика bootmgr.exe, который находится в bootmgr в упакованном виде. Для его распаковки необходимо использовать утилиту bmzip, которая написана в общем-то для Windows (с наскока собрать её под Linux не вышло), поэтому распаковку выполним на виртуальной машине. Бинарную сборку этой утилиты, которая бы работала нормально оказалось довольно трудно найти, несмотря что тут дана ссылка на неё. В итоге, пакет был найден на каком-то из сайтов, посвященных кастомизации bootmgr. Для работы bmzip оказалась необходима библиотека MSCompression.dll. Готовый к работе пакет теперь можно скачать тут.

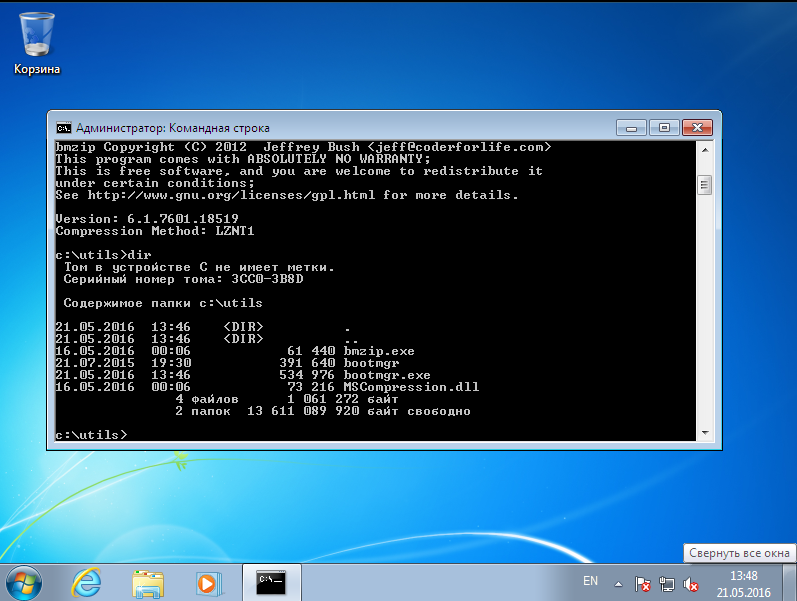

Создадим на диске ВМ папку utils и скопируем туда bmzip.exe вместе с MSCompression.dll. Отмонтируем образ и запустим ВМ. Запустим командную строку от имени администратора. Чтобы случайно не попортить загрузчик сделаем его копию

C: WindowsSystem32>cd c:

C: xcopy bootmgr utilsbootmgr /h Файл загрузчика является скрытым и системным, поэтому снимем с него эти атрибуты

C: cd utils

C: attrib -S -H /sРаспаковываем загрузчик

C: bmzip bootmgr bootmgr.exeВ итоге получаем распакованный образ bootmgr.exe

Выключаем ВМ и снова монтируем её диск в линуксе. Создадим какую-нибудь папку, где будем потрошить загрузчик дизассемблером и скопируем туда распакованный образ

$ mkdir -p ~/work/bootmgr/

$ cp ~/virt-win/utils/bootmgr.exe ~/work/bootmgr/2. Дизассеблируем bootmgr.exe

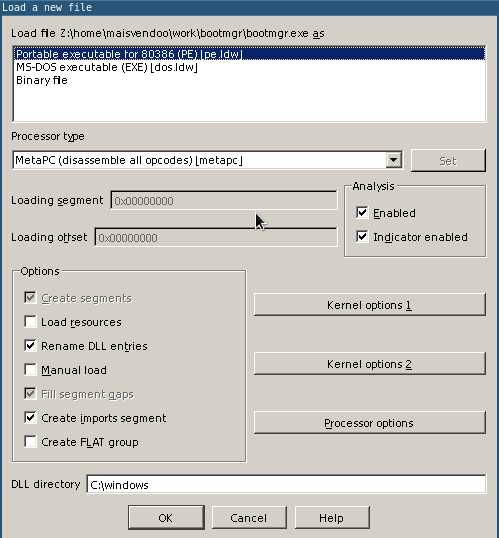

Теперь скормим полученный "экзешник" дизассемблеру. Например IDA Pro. Запустим "иду" и откроем в ней добытый файл.

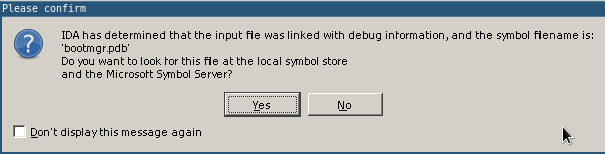

IDA верно идентифицирует файл как 32-разрядный исполняемый файл формата PE. Жмем ОК. Теперь, если в IDA Pro установлен плагин для работы с pdb-файлами, по ходу дизасеммблирования нам предложат загрузить отладочные символы, и не откуда нибудь, а сайта Microsoft.

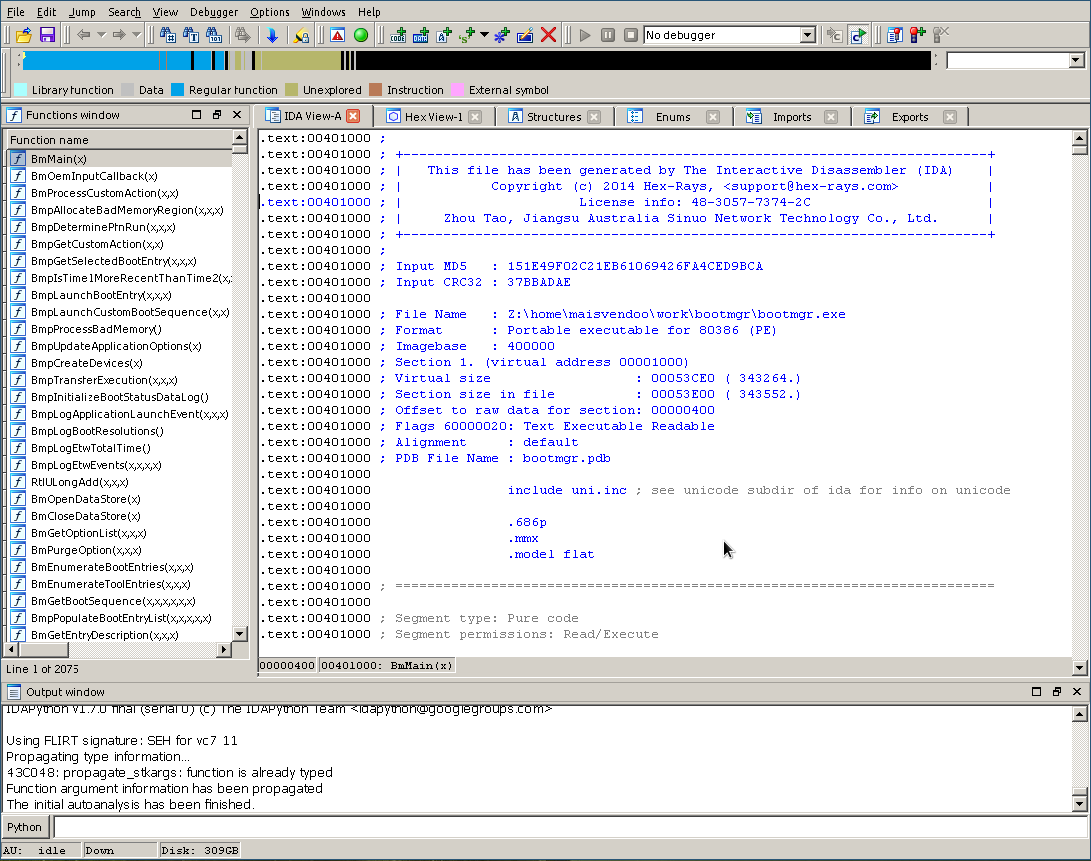

Соглашаемся и получаем такую картину

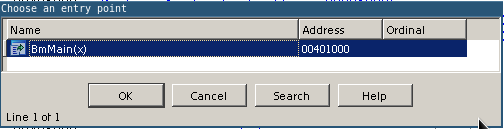

Ага, слева мы видим прототипы функций, содержащихся в исследуемом файле, благодаря тому что согласились загрузить отладочные символы. Это очень сильно облегчит нам последующую работу. А пока определим точку входа в код загрузчика, и нетрудно догадаться что это будет функция BmMain(). Однако, не принимая это на веру жмем Ctrl + E

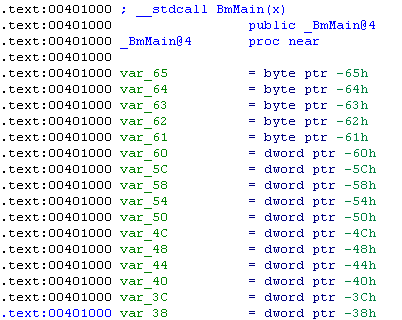

убеждаясь что наша догадка верна — BmMain() является точкой входа, расположенной по адресу 0x401000. Жмем ОК и перемещаемся на начало кода

Видим мы заголовок функции BmMain() с внушительным списком локальных переменных, и чуть ниже и сам код функции

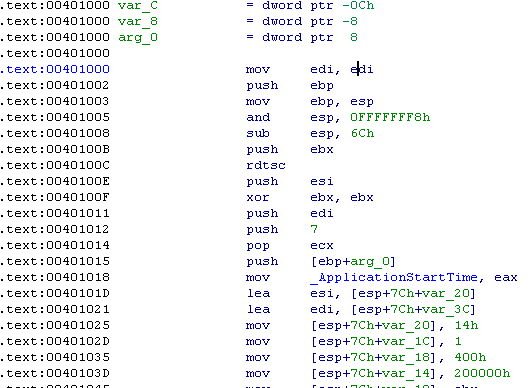

Разобраться в мешанине ассемблерного кода довольно трудно, да и не зачем этого делать. Прежде всего определимся с тем, какие функции загрузчика мы хотим изучить. Я что-то там говорил о VHD? Ну так поищем среди кода что-нибудь, касающееся виртуальных дисков. Щелкаем правой кнопкой по списку функций слева и в вывалившемся контекстном меню выбираем "Quick filter" (или перейдя в окно с прототипами жмем Ctrl + F). В строке поиска набираем "vhd" и…

да, таковые функции имеются в количестве 33 штук. Среди них VhdOpen() очевидно будет отвечать за открытие виртуального диска, а вот например VhdiVerifyVhdFooter() как пить дать отвечает за проверку футера VHD-диска на корректность. То есть мы примерно представляем себе, куда будем ставить точки останова в отладчике. Кстати, поговорить об отладке самое время

3. Отладка Bootmgr на связке QEMU + IDA Pro

Запускаем виртуальную машину с ключами -s -S — это включает режим отладки

$ qemu-system-x86_64 ~/VM/qemu/win7-efi/win-x86.hdd -m 4096 -s -SВМ запускается и сразу же становится на паузу, ожидая подключения отладчика

Важно! Ни в коем разе не используйте ключ -enable-kvm применяющий аппаратную виртуализацию. При её использовании отладка в QEMU не работает.

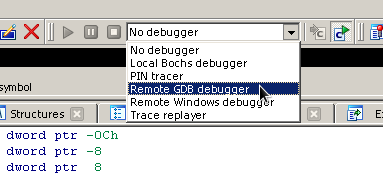

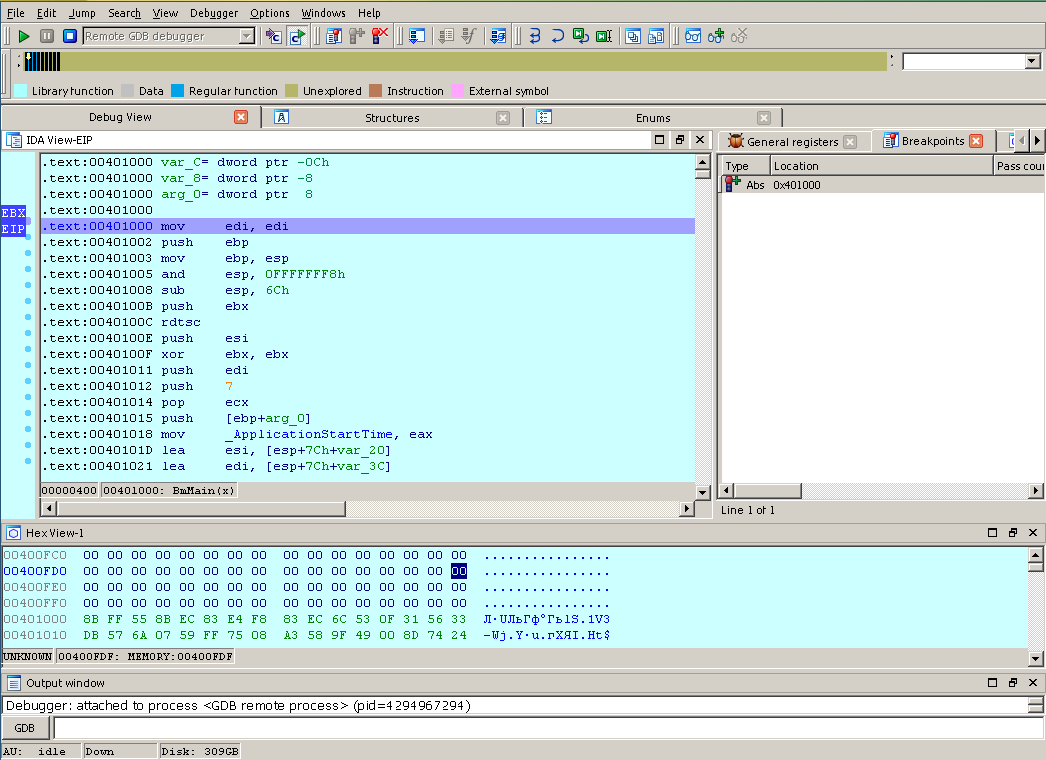

Теперь на панели инструментов в IDA выбираем отладчик "Remote GDB debugger"

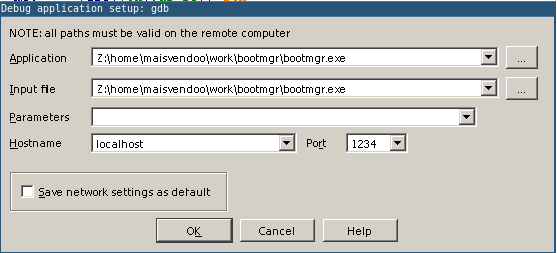

Ответив "Да" на несколько заданных нам вопросов получим окошко

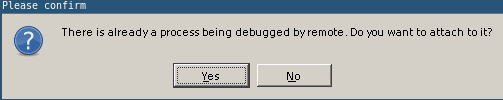

где вобьем параметры соединения с ВМ: localhost на порту 1234. Жмем ОК. Нам сообщат, что некоторый процесс уже запущен и ожидает подключения отладчика — не хотим ли мы присоединится к нему? Конечно же ходим!

Поэтому отвечаем "Да" и...

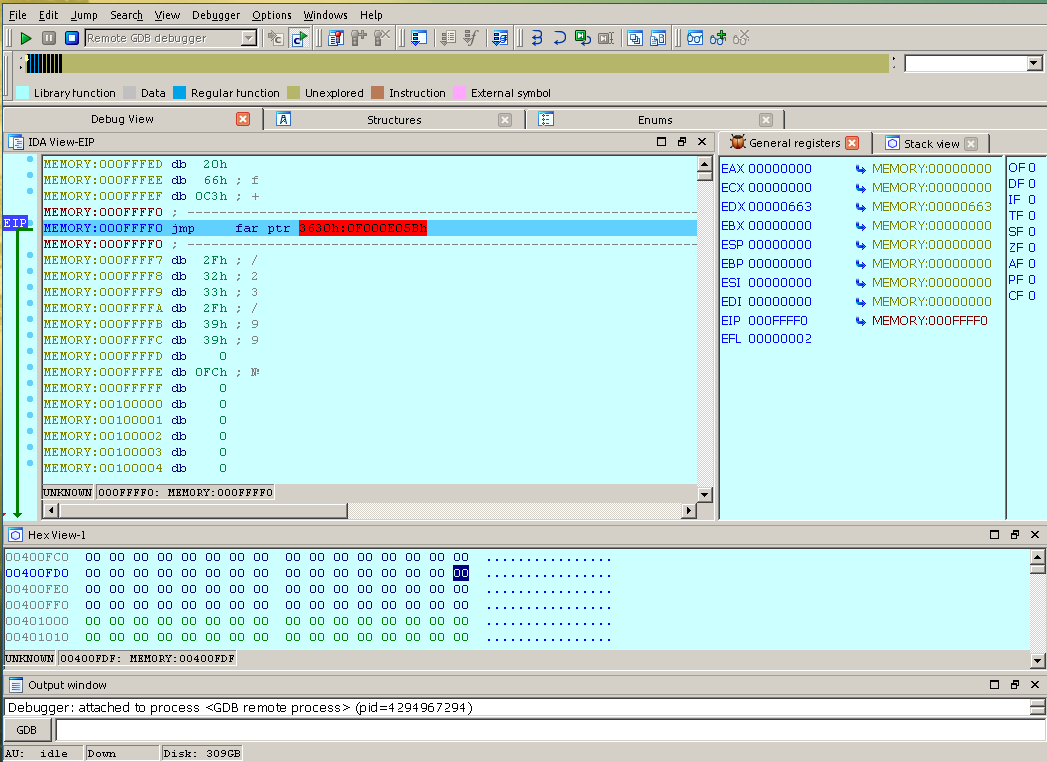

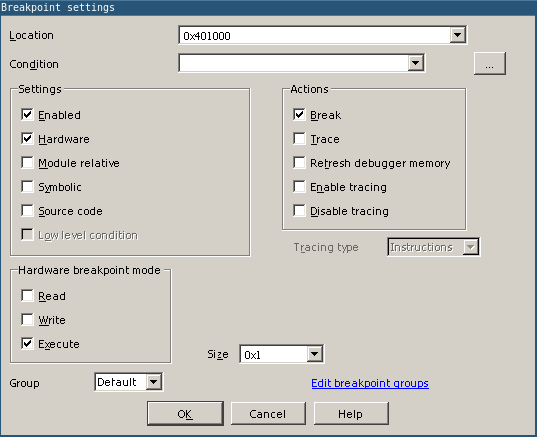

мы встаем на паузу где-то в начала bios виртуальной машины. Великолепно, но теперь мы должны добраться до того места, где начинает выполнятся bootmgr. Ставим точку останова на функции BmMain(). Нажимаем на панели инструментов список точек останова, жмем Insert на клавиатуре и указываем на каком адресе мы хотим прервать выполнение кода и перейти в отладку

Вбиваем адрес 0x401000. Если же мы хотим поставить бряк на нужную нам функцию, то идем в главное меню и открываем в сеансе отладки список функций: View -> Open subviews -> Functions. В появившемся списке правой кнопкой мыши вызываем контекстное меню и выбираем Add breakpoint. Теперь жмем F9 и после недолгого ожидания попадаем в самое начало кода загрузчика

Теперь мы можем проходить код по шагам, смотреть значения регистров и стека, отслеживать стек вызовов и так далее. В какой-то степени отладчик, встроенный в IDA удобен и интуитивно понятен.

Возможно меня спросят — а можно ли использовать GDB? Можно, запускаем ВМ в режиме отладки, запускаем gdb в консоли

$ gdb -qПодключаемся к удаленной сессии ВМ

(gdb) target remote localhost:1234Включаем отображение дизассемблированных инструкций

(gdb) display/4i $pcЕсли вас не устраивает синтаксис AT&T переключаемся на интел

(gdb) set disassembly-flavor intelСтавим точку останова на BmMain() и запускаем исполнение

(gdb) b *0x401000

Breakpoint 1 at 0x401000

(gdb) c

Continuing.

Breakpoint 1, 0x00401000 in ?? ()

1: x/4i $pc

=> 0x401000: mov edi,edi

0x401002: push ebp

0x401003: mov ebp,esp

0x401005: and esp,0xfffffff8

(gdb)Пожалуйста, мы видим почти тоже самое, что видели в IDA, располагая при этом всей мощью GDB. Почти, потому что тут мы не сумеем использовать отладочные символы от Microsoft, ибо GDB их не понимает. Но возможности GDB не в пример более широки, чем возможности IDA именно в плане процесса отладки и его автоматизации.

Однако, существует ещё одна возможность отладки, мимо которой пройти нельзя

3. Отладка на связке WinDbg + VirtualBox

Те, кто занимается разработкой драйверов для ОС Windows безусловно знакомы с этим замечательным отладчиком. Замечателен он тем, что имеет возможности сравнимые с возможностями линуксового GDB. Единственным его недостатком является жуткий способ настройки его интерфейса. Но мы опустим эти моменты, а обратимся к возможностям данного отладчика для решаемой нами задачи.

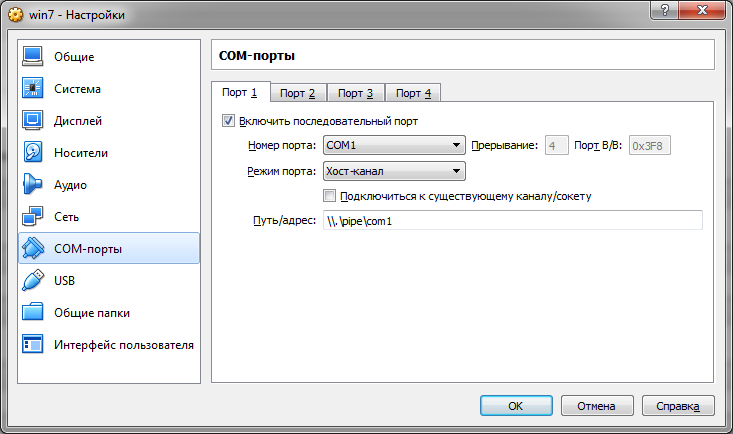

Итак, пускай на у нас имеется ВМ на основе VirtualBox. Создадим для этой ВМ COM-порт со следующими параметрами

Это виртуальный COM-порт, пробрасываемый в именованый канал. Для отладки через последовательный порт виртуальную машину следует настроить соответствующим образом. Загружаем её и запускаем консоль с административными правами. С ней вводим команды настройки загрузчика для отладки

c: Windowssystem32> bcdedit /bootdebug {bootmgr} onЭта команда включит возможность отладки загрузчика. Далее настроим порт для отладки

c: Windowssystem32> bcdedit /dbgsettings serial debugport:1 baudrate:115200Указываем, что мы используем COM1 со скоростью 115200 бод. Отлично, выключаем ВМ и запускаем отладчик.

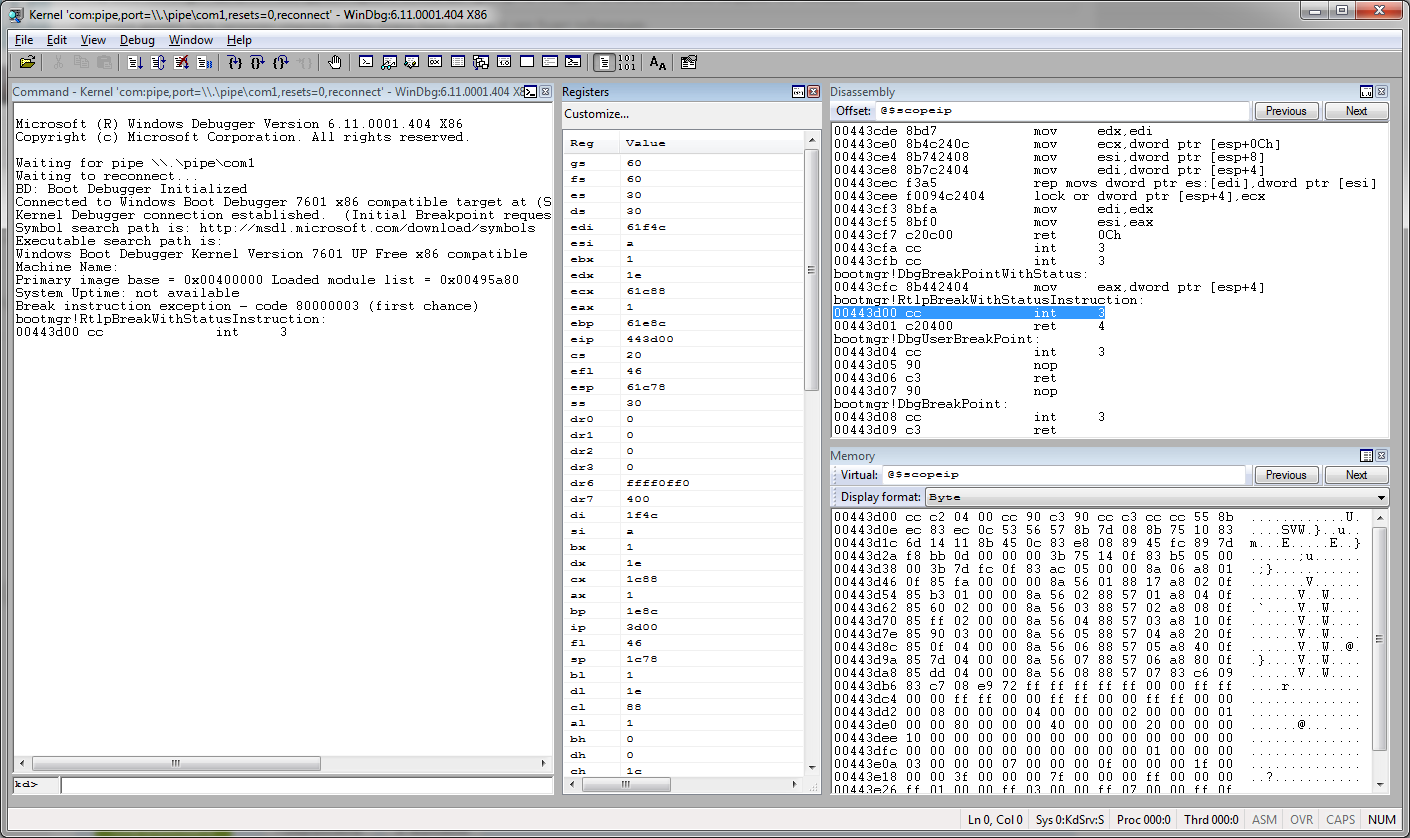

Отладчик WinDbg можно скачать официально с сайта Microsoft вместе с комплектом для разработки драйверов. Однако у этой сборки отладчика есть проблема — глюк с отображением значений регистров. Поэтому я использую сборку, которая качается с того же сайта редмодовцев, на которую ведет ссылка из твитера некоего Доминика Вонга. В этой сборке данный баг отсутствует. Запускаем WinDbg следующей командой

c:Wingdbx86> windbg -b -k com:pipe,port=\.pipecom1,resets=0,reconnectОткроем настройки интерфейса (File -> Open Workspace in File) в который среди прочих параметров сохранен путь http://msdl.microsoft.com/download/symbols для загрузки отладочных символов с серверов Microsoft. У меня этот путь заранее вбит в настройки (File -> Symbol File Path) и сохранен в теме для WinDbg. Такая настройка позволит нам автоматически получить отладочную информацию для загрузчика.

Теперь запустим ВМ. Практически сразу она встанет на паузу, а в окне отладчика мы увидим следующую картину

Ага, отладчик подключился к ВМ и встал на точке, любезно предоставленной нам майкрософтом. Ну что же, теперь нам доступны все возможности отладки с использованием windbg.

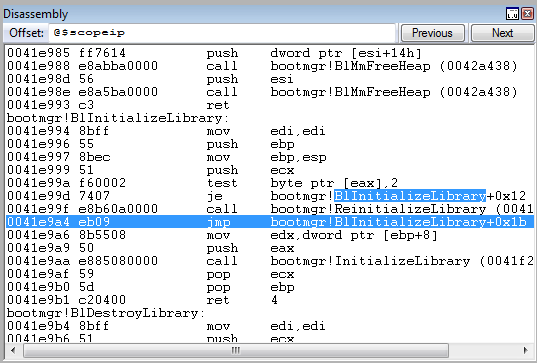

Однако мы останавливаемся не в самом начале кода загрузчика, а чуть дальше. Как показывает пошаговая отладка мы находимся как раз за функцией BlInitializeLibrary() которая обеспечивает начальную инициализацию оборудования

и, при отладке при помощи IDA мы сюда просто не попадаем. Таким образом, при отладке с WinDbg от нас ускользает часть действий bootmgr сразу после его запуска. В этом заключается недостаток использования стандартных средств отладки, предоставленных Microsoft. Однако, недоступный код мы всегда сможем исследовать отдельно с помощью IDA.

Теперь, в качестве примера, посмотрим на то, как bootmgr работает с образами VHD фиксированного размера.

4. Отлаживаем загрузку с VHD

Всё ниже следующее рассматривается на отладчике WinDbg, подключенном к ВМ на VirtualBox, но в равной степени справедливо и для других методов отладки, с учетом их особенностей. ВМ, используемая в данном примере содержит две системы: одна установлена на HDD, другая на VHD образ. Поставим точку останова на функции VhdOpen()

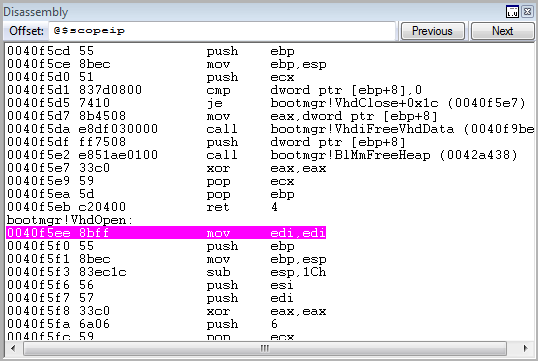

kd> bp VhdOpenи нажмем F5. Отладчик встанет на указанной функции

Причем, внимание — мы ещё вообще не заходили в меню загрузки и не выбирали загрузку из VHD. А это означает, что проверка VHD происходит задолго до появления меню. Такое же поведение мы и наблюдаем, например если подсунем bootmgr пустой VHD. Меню загрузки нам вообще не покажут, а покажут ошибку с кодом 0xc000000F.

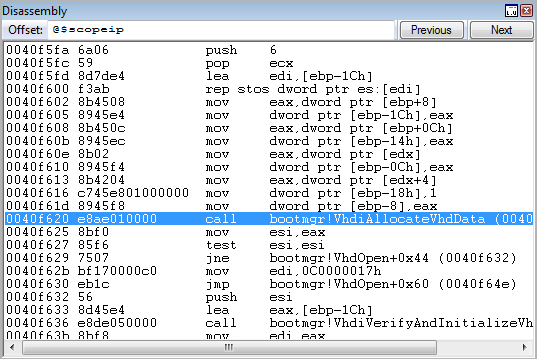

Проходим чуть дальше, нажимая F10 или вводя в комадной строке p и дойдем до вызова VhdiAllocateVhdData() — очевидно это создание в памяти некоторых структур для работы с образом

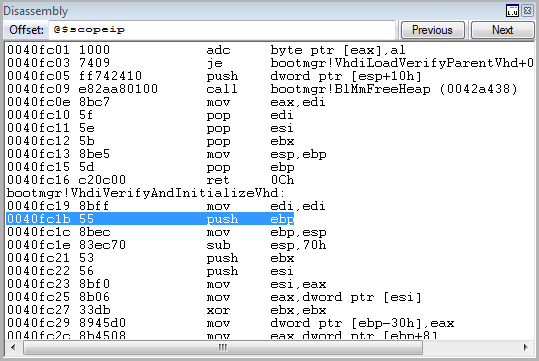

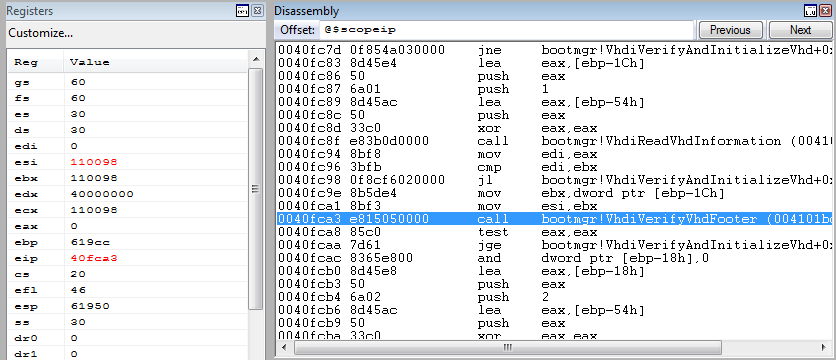

Чуть ниже расположен вызов VhdiVerifyAndInitializeVhd() — очевидно проверка корректности образа. Это показалось мне интересным и я пошел внутрь (F11)

Ниже, после некоторых подготовительных операций загрузчик читает последние 512 байт образа, в которых содержится так называемый "футер" образа, вызывая функцию VhdiReadVhdInformation(). Не надо ходить к гадалке, чтобы понять — функция возвратит указатель на структуру, содержащую данные футера. Как мне удалось выяснить, этот указатель, после вызова VhdiReadVhdInformation() оказывается в регистре ecx. Его значение равно 0x110098. Посмотрим на память по тому адресу

kd> db 0x110098Команда читает память по указанному адресу, выводя её в окно отладчика в виде последовательности байт

00110098 63 6f 6e 65 63 74 69 78-00 00 00 02 00 00 01 00 conectix........

001100a8 ff ff ff ff ff ff ff ff-70 5e d3 1e 77 69 6e 20 ........p^..win

001100b8 00 06 00 01 57 69 32 6b-00 00 00 40 06 00 00 00 ....Wi2k...@....

001100c8 00 00 00 40 06 00 00 00-cb 2c 10 3f 02 00 00 00 ...@.....,.?....

001100d8 83 e6 ff ff 75 11 0a 5a-eb 03 c6 43 b9 c9 d6 df ....u..Z...C....

001100e8 24 b6 76 57 00 00 00 00-00 00 00 00 00 00 00 00 $.vW............

001100f8 00 00 00 00 00 00 00 00-00 00 00 00 00 00 00 00 ................

00110108 00 00 00 00 00 00 00 00-00 00 00 00 00 00 00 00 ................Ага, мы видим знакомое слово — conectix. Это поле предваряет футер VHD образа, носит название cookie и хранит память о том, что Microsoft купила технологию VHD у фирмы Conectix, которая разработала данный формат виртуальных дисков для старых компьютеров Macintosh, Это несомненно футер VHD, мы можем видеть тут сигнатуру операционной системы в которой он был создан (Wi2k) а так же последовательность win указывает на то, что VHD создан средствами Windows. Да, все так и было. Пройдя чуть дальше мы натыкаемся на вызов VhdiVerifyVhdFooter() проверяющий формат футера. В качестве параметра он получает указатель на вышеописанную структуру, почему-то через регистр esi (???)

Этот участок кода интересовал меня больше всего, поэтому где-то с помощью IDA Pro, где-то руками, я преобразовал его в псевдокод на C

signed int __usercall VhdiVerifyVhdFooter(int footer)

{

signed int error_code; // Error code

int cur_checksum; // Actual checksum, writed in VHD

int calc_checksum; // Calculated checksum

int disk_type; // Disk type

int creator_host_os; // Creator host OS

// Error code

error_code = -1069940733; // 0xc03a0003

// Check cookie

if ( RtlCompareMemory((const void *)footer, "conectix", 8) == 8 )

{

// Store actual checksumm

cur_checksum = *(_DWORD *)(footer + 64);

// Write zero to checksum in footer structure

*(_DWORD *)(footer + 64) = 0;

// Calculate check summ

calc_checksum = BlUtlCheckSum(0x40001, 0, footer, 0x200);

// Restore checsum in footer

*(_DWORD *)(footer + 64) = cur_checksum;

// Checksum verify

if ( calc_checksum == cur_checksum )

{

// File type verify

if ( *(_WORD *)(footer + 14) == 1 )

{

// Check disk type

disk_type = *(_DWORD *)(footer + 60);

if ( disk_type == 2 || disk_type == 3 || disk_type == 4 )

{

// Check creator host OS

creator_host_os = *(_DWORD *)(footer + 36);

if ( creator_host_os != 1798465879 && creator_host_os )

{

error_code = -1073741637; // 0xc00000bb

} // Check disk size (by integer sectors count)

else if ( *(_DWORD *)(footer + 48) & 0x1FF || *(_DWORD *)(footer + 40) & 0x1FF )

{

error_code = -1069940718; // 0xc03a0012

}

else

{

error_code = 0;

}

}

else

{

error_code = -1069940732; // 0xc03a0004

}

}

else

{

error_code = -1069940731; // 0xc03a0005

}

}

else

{

error_code = -1069940734; // 0xc03a0002

}

}

return error_code;

}Футер VHD можно представить в виде следующей структуры (в комментариях указаны смещения от её начала).

//-----------------------------------------------------------------------------

// VHD foother's data

//-----------------------------------------------------------------------------

struct vhd_footer_t

{

char cookie[8]; // +0

uint32_t features; // +8

uint32_t file_format_version; // +12

uint64_t data_offset; // +16

uint32_t time_stamp; // +24

char creator_application[4]; // +28

uint32_t creator_version; // +32

char creator_host_os[4]; // +36

uint64_t original_size; // +40

uint64_t current_size; // +48

vhd_disk_geometry_t disk_geometry; // +56

uint32_t disk_type; // +60

uint32_t checksum; // +64

vhd_uuid_t unique_id; // +68

uint8_t saved_state; // +84

uint8_t reserved[427];

};Пользуясь этими данными можно сделать вывод о том, какие поля футера проверяет bootmgr и какие ошибки он выбрасывает. При корректном VHD образе данная функция возвращает ноль, в иных случаях расклад таков

0xc03a0003 - Неверный cookie

0xc03a0002 - Неверная контрольная сумма футера

0xc03a0005 - Неверная версия формата файла

0xc03a0004 - Неверный тип виртуального диска

0xc00000bb - Виртуальный диск создан не в Windows

0xc0300012 - Размер диска не кратен 512 (размер сектора в VHD)Полученная мной информация решила спор возникший с коллегой по форуму, на котором обсуждалась методика загрузки Windows с VHD. Я его проиграл, считая что образы, созданные VirtualBox не будут грузится с помощью bootmgr. VirtualBox, создавая такие образы пишет все поля в соответствии со спецификацией Microsoft, кроме поля creator_application, куда записано win в оригинальном образе и vbox в случае с виртуалбоксом. Но это поле не проверяется bootmgr-ом, так что диски работают, а у меня они не работали по совсем другой причине, которая является предметом совсем другой истории...

Заключение

Возможно, статья несколько сумбурна. Но, она говорит о том, что горшки обжигают не боги, а отладка низкоуровневого кода Windows лишь дело техники. Интересующую вас информацию всегда можно получить, приложив к этому голову и руки. В этом тексте я попытался обобщить разрозненную информацию, собранную мной в сети по вопросам отладки bootmgr. Надеюсь что у меня это получилось, благодарю всех читателей за внимание и...

продолжение следует!

Автор: maisvendoo