Всем доброго времени суток! В прошлый раз мы рассмотрели затраты на хранение бэкапов данных с помощью Windows Azure Recovery Services, а также попытались сравнить его с затратами при использовании Windows Azure Storage Services.

Давайте теперь рассмотрим конкретный процесс настройки Windows Azure Recovery Services для хранения бэкапов.

Активация Windows Azure Recovery Services

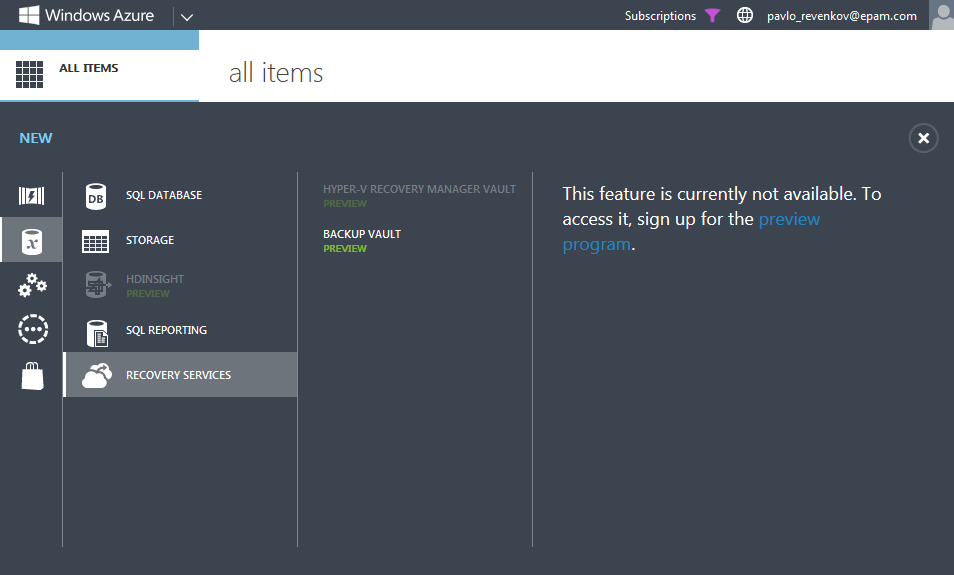

Поскольку на момент написания статьи данный сервис находился в состоянии «Preview», прежде чем начать с ним работу, его необходимо активировать для вашей подписки Windows Azure. Чтобы это сделать в Windows Azure Management Portal нажимаем кнопку “New”, затем переходим в раздел “Data Services”, “Recovery Services” и, наведя мышку на пункт “Backup Vault”, мы увидим сообщение о том, что прежде чем использовать данную возможность – ее необходимо активировать. Для этого перейдите по ссылке “preview program”.

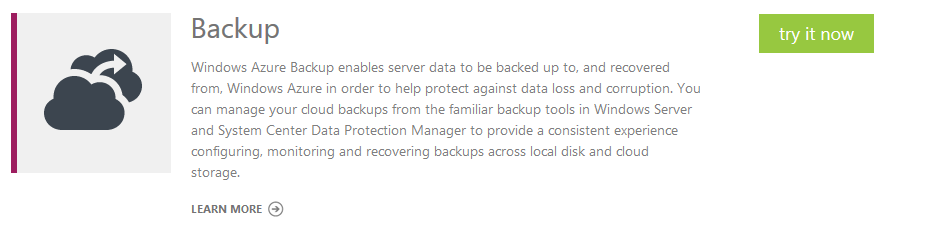

В списке сервисов, которые в данный момент находятся в “Preview” состоянии, нас интересует пункт “Backup”. Для того, чтобы активировать его нажмите кнопку “Try it now” и в появившемся окне, выберите подписку для которой следует активировать новый сервис.

Создание хранилища бэкапов

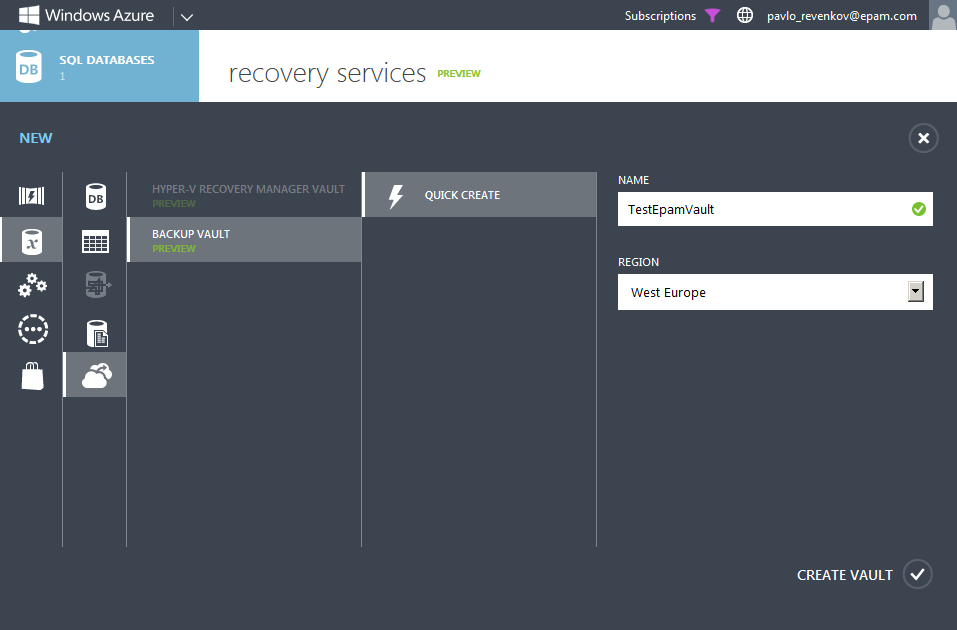

Вернемся в Windows Azure Management Portal и снова перейдем в раздел создания “Backup vault”: нажимаем кнопку“New”, затем переходим в раздел “Data Services”, “Recovery Services” и выбираем пункт “Backup Vault”, “Quick Create”.

Все, что нас попросят указать на данном этапе – это датацентр, в котором будут выделены мощности для хранения бэкапов, а также имя нового хранилища.

Завершите создание хранилища, нажав кнопку “Create vault”.

Создание сертификата

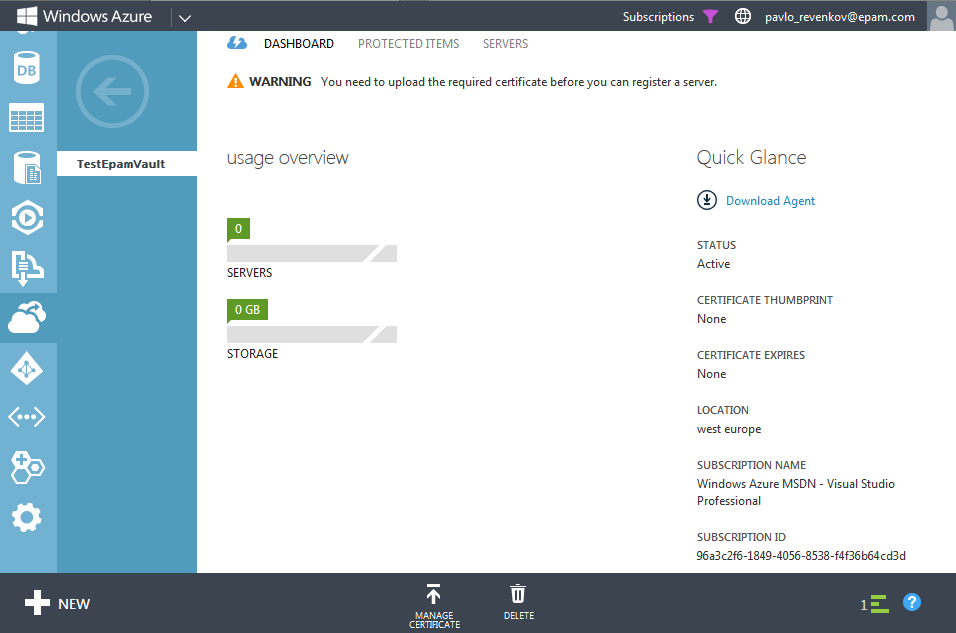

После создания нового хранилища, выберите его из списка и перейдите на вкладку Dashboard. Давайте рассмотрим ее подробнее.

Первое, на что стоит обратить внимание – это предупреждение о том, что прежде чем зарегистрировать машину с Windows Server, бэкапы которой будут храниться в этом хранилище, нам необходимо загрузить сертификат.

Давайте создадим нужный нам сертификат. Требования у сертификата следующие: он должен быть типа X.509 v3, длина ключа должна составлять 2048 бит, на машинах с Windows Server сертификат должен храниться в личном (Personal) хранилище сертификатов локального компьютера (Local Computer).

Для создания такого сертификата нам потребуется утилита makecert, входящая в состав Visual Studio или Windows SDK. Находится она по следующему адресу: “C:Program Files (x86)Microsoft SDKsWindowsv7.1ABin”, где 7.1 – версия SDK, установленная у вас на компьютере. Взять SDK можно отсюда.

Итак, перейдите в каталог, где располагается утилита makecert и выполните следующую команду:

makecert.exe -r -pe -n CN=CertificateName -ss my -sr localmachine -eku 1.3.6.1.5.5.7.3.2 -len 2048 -e 01/01/2016 CertificateName.cer

Здесь следует задать параметры CN – имя сертификата. -len – длина ключа, создаваемого сертификата. -e – срок окончания действия сертификата. Последний параметр задает имя файла создаваемого сертификата.

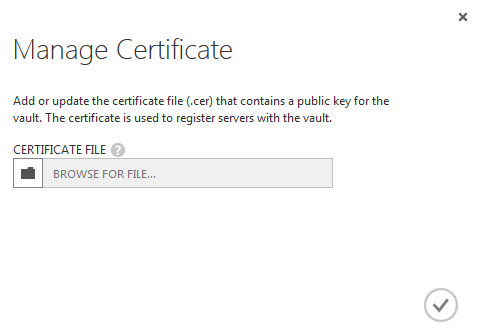

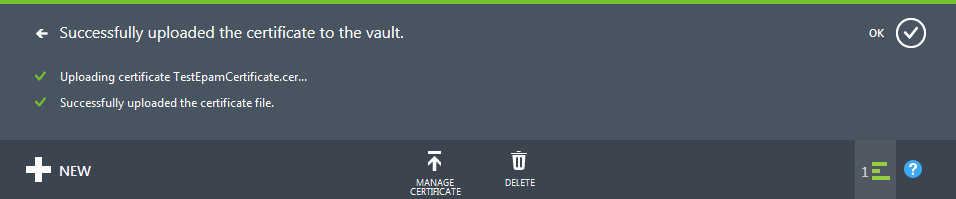

Теперь следует загрузить этот сертификат на Windows Azure Management Portal. Для того, чтобы это сделать нажмите кнопку “Manage Certificate” и в появившемся окне укажите файл, сгенерированного сертификата для загрузки.

Импорт сертификата на машины с Windows Server

Теперь необходимо загрузить этот сертификат на все машины Windows Server, которые будут использовать это хранилище для хранения бэкапов. На машине, которую мы использовали для генерации сертификата, он будет импортирован автоматически утилитой makecert, параметр localmachine. Для остальных же машин необходимо создать соответствующий pfx файл, содержащий Private Key, этого сертификата.

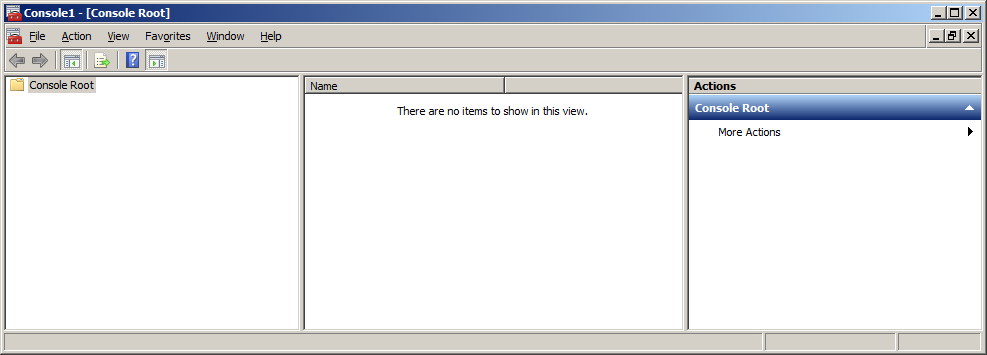

Итак, давайте экспортируем созданный сертификат с содержанием Private Key (pfx). Для того чтобы экспортировать этот сертификат в “Local ComputerPersonal” хранилище сертификатов нам понадобится утилиты Microsoft Management Console (mmc.exe). Запустите ее с правами администратора.

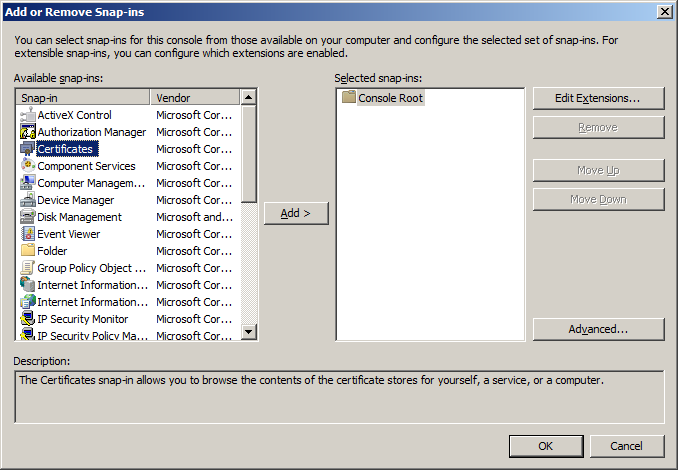

Выберите пункт меню “File”, “Add/Remove Snap-in…”. В появившемся окне выбираем оснастку управления сертификатами (Certificates) и нажмите кнопку “Add”.

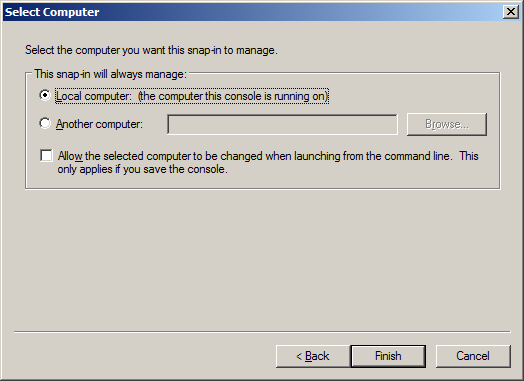

Далее необходимо выбрать “Computer account” и выбрать хранилище сертификатов локального компьютера (Local Computer).

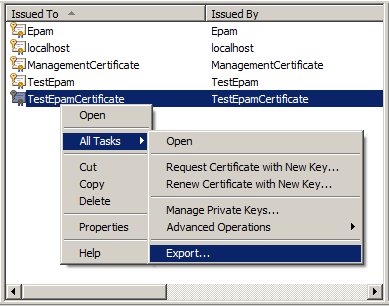

В появившемся окне мы переходим в раздел “PersonalCertificates” и видим все сертификаты, установленные на данной машине. Выделяем нужный нам и в контекстном меню выбираем пункт “All Tasks”, “Export…”.

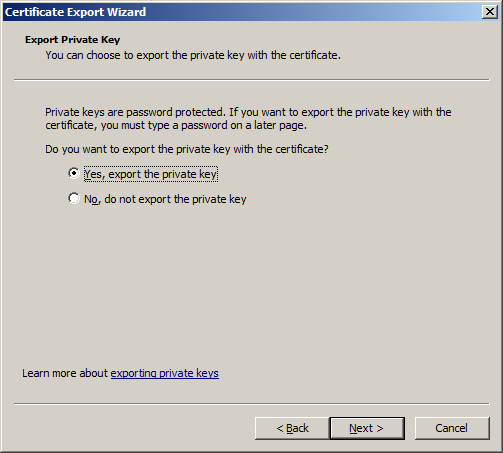

В мастере экспорта сертификатов нам необходимо указать, что мы хотим экспортировать Private Key с сертификатом. Для этого отметим пункт “Yes, export the private key”.

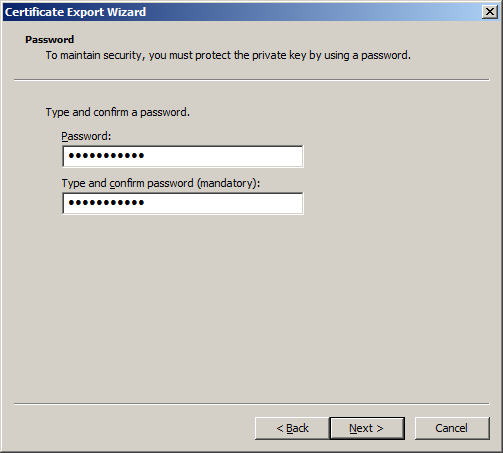

Переходим к шагу задания пароля для данного сертификата.

На последнем шаге указываем, в какой каталог на диске экспортировать этот сертификат. Экспорт завершен.

Теперь скопируйте полученный .pfx файл на машины с Windows Server, которые будут работать с этим хранилищем бэкапов. После чего снова заходим в Microsoft Management Console на остальных машинах и добавляем оснастку управления сертификатами, как было описано выше.

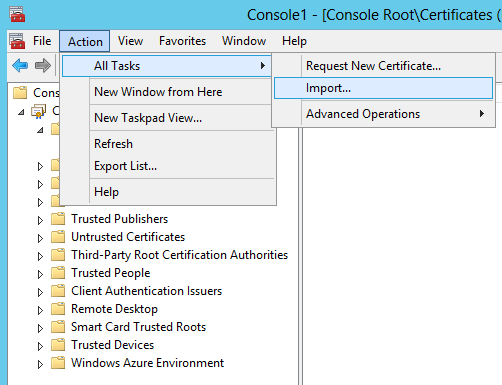

Для того, чтобы импортировать .pfx файл выберите пункт меню “Action”, “All Tasks”, “Import…”.

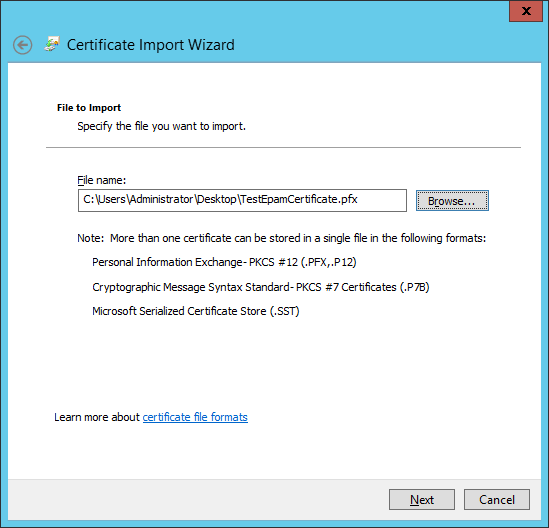

Указываем файл содержащий сертификат и Private Key в мастере импорта сертификатов.

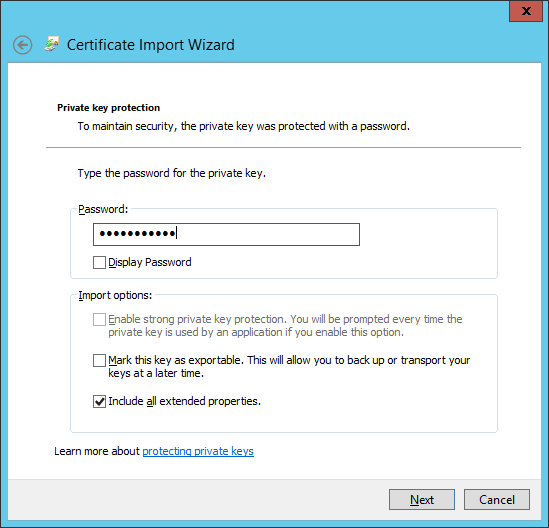

И пароль, который мы задавали при экспорте этого сертификата.

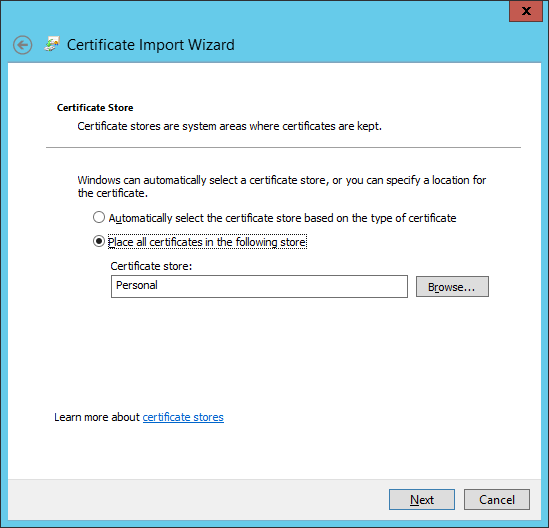

Последний шаг – указываем хранилище, в которое мы импортируем данный сертификат (Personal).

Импорт сертификата завершен.

В следующий раз мы рассмотрим работу с Windows Azure Backup Agent на машинах с Windows Server. Всем спасибо за внимание и хорошего рабочего дня!

Автор: RisingStar