28 июня 2017 года WikiLeaks опубликовала очередную порцию документов о хакерских инструментах ЦРУ. На этот раз рассекречено 42-страничное руководство пользователя по проекту ELSA (pdf). Эта система предназначена для определения физического местонахождения компьютеров под Windows 7 (32 и 64 бит), которые оснащены модулем WiFi.

Документ версии 1.1.0 датирован 27 сентября 2013 года, то есть это относительно старое руководство. Неизвестно, использует ли ЦРУ сейчас такие методы или они внедрили какую-нибудь более продвинутую технологию.

Система работает очень просто. Она записывает идентификаторы точек доступа WiFi, которые находятся около компьютера жертвы, и передают метаданные в сторонние базы данных, откуда получают координаты этих точек доступа. На основании полученной информации ELSA вычисляет широту, долготу и указывает точность геолокации.

В документации сказано, что соответствующие базы данных по точкам доступа работают для поддержки сервисов геолокации в браузерах Firefox, Opera, Chrome и Internet Explorer, в соответствии со спецификациями W3C. Точность геолокации напрямую зависит от точности информации в этих сторонних базах. Для проверки, насколько покрытие БД и информация о координатах хотспотов соответствуют реальности, руководство рекомендует заехать в интересующий район, открыть maps.google.com в браузере — и нажать кнопку для определения своего местоположения. Если браузер правильно определяет координаты агента по WiFi, значит, покрытие хорошее.

На момент написания руководства браузеры Firefox, Opera и Chrome использовали для геолокации базу Google, а IE отправлял запросы на серверы Microsoft.

ELSA опрашивает эти сервисы по HTTPS и сохраняет результат в зашифрованном файле с применением 128-битного шифрования AES.

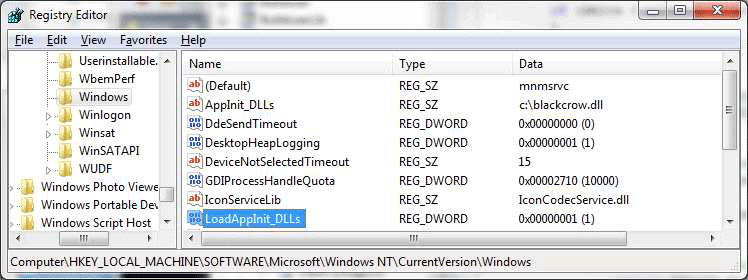

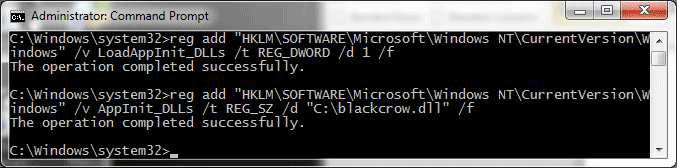

Ключевым элементом системы ELSA является закладка, которую следует установить на компьютер под Windows 7, принадлежащий объекту слежки. Там DLL внедряется в какой-нибудь существующий процесс. В дальнейшем троян может или сам опрашивать легальные сторонние БД для геолокации, или возвращать оператору сырые данные, так что он осуществляет геолокацию самостоятельно.

Троян собирает системную информацию о точках доступа WiFi в диапазоне согласно расписанию, установленному оператором. Сбор данных возможен даже в том случае, если компьютер жертвы не установил в реальности соединение ни с одной точкой доступа — Windows всё равно отслеживает окружающие хотспоты, и эта информация доступна трояну. Таким образом, слежка за перемещениями компьютера жертвы происходит непрерывно.

В настройках можно указать, что он самостоятельно вычисляет координаты, как только жертва подключается к Интернету. Затем сохранённый лог передаётся на компьютер оператора. Для маскировки троян по умолчанию не пытается самостоятельно соединиться с компьютером оператора, а только пассивно записывает данные на диск. Для получения лога оператор должен сам зайти на компьютер жертвы, используя другие бэкдоры и эксплойты — и забрать лог.

В настройках указывается максимальный размер лога. По достижении предела старые записи стираются, уступая место более свежим записям. Лог постоянно сохраняется на диске, так что информация не теряется во время перезагрузок компьютера.

Кроме базовых метаданных WiFi (то есть названий точек доступа), троян можно настроить для сбора дополнительных метаданных, таких как MAC-адреса, идентификаторы SSID и информация об уровне сигнала с каждой точки доступа. Это позволяет более точно вычислять координаты жертвы.

Комплект поставки ELSA

| Директория | Название файла | Заметки |

|---|---|---|

| server/windows | patcher.exe | Инструмент конфигурации под Windows |

| server/windows | processor.exe | Инструмент дешифровки под Windows |

| server/windows | tool-x64.dll | Имплант для Windows x64 |

| server/windows | tool-x86.dll | Имплант для Windows x86 |

| server/windows | installDllMain.vbs | Файл VBScript для произвольного размещения задачи ELSA в планировщике заданий |

| server/windows | uninstallDllMain.vbs | Файл VBScript для изъятия задачи ELSA из планировщика заданий |

| server/windows | sha1-windows-images.txt | Хеши SHA1 файлов из комплекта |

| server/windows | classifications-windows.txt | Классификация файлов из комплекта |

| docs | Elsa User Manual.pdf | Это руководство |

К сожалению, WikiLeaks, как обычно, не опубликовала сами файлы зловреда, а только документацию для программы.

Специалисты ЦРУ подчёркивают, что слежка через WiFi имеет определённые преимущества, потому что не требует наличия на устройстве модуля GPS или модуля сотовой связи, достаточно обычного интерфейса WiFi, который сегодня присутствует практически в каждом устройстве. По своей природе, система ELSA лучше всего подходит для слежки за ноутбуками, потому что постоянно мониторить координаты стационарного компьютера нет смысла, а на смартфонах не используется Windows 7. Очевидно, для iOS и Android у ЦРУ разработаны другие закладки, да и следить гораздо проще по метаданным от оператора связи.

Разработчиком инструмента является подразделение ЦРУ Engineering Development Group. Это подразделение входит в состав управления DDI (Directorate for Digital Innovation), см. организационную диаграмму ЦРУ. Оно занимается разработкой, тестированием и сопровождением всего программного обеспечения ЦРУ.

Автор: alizar