Исследователи из университета Радбоуд (Нидерланды) рассказали об уязвимостях в системе защиты некоторых твердотельных накопителях. Они позволяют взломщику обходить функцию шифрования данных диском и получать доступ к информации на диске без необходимости знать пароль доступа.

Правда, озвученная проблема касается лишь тех моделей SSD, которые поддерживают аппаратное шифрование благодаря наличию встроенного чипа, который отделен от основного модуля.

Такие устройства так и называют — SSD со встроенным аппаратным шифрованием. Они стали очень популярными в течение последних нескольких лет, поскольку считается, что шифрование содержимого диска закрывает доступ к данным для злоумышленников. Тем не менее, есть один способ обойти защиту — киберпреступники могут красть пароли доступа посредством манипуляций с содержимым RAM.

Но и это еще не все, проблема в том, что есть способ получить доступ к данным вообще без пароля — для этого необходимо использовать уязвимость в прошивке SED. Уязвимости такого рода затрагивают спецификации "ATA security" и "TCG Opal".

Главная проблема в том, что кроме паролей доступа, которые задают владельцы SSD, есть еще и мастер-пароль, который задается на фабрике. Если изменить этот пароль, то уязвимость, о которой идет речь выше, ликвидируется, если нет, SSD и его данные открыты для злоумышленников — конечно, тех из них, которые точно знают, что делать.

Но есть и еще загвоздка: дело в том, что в результате недоработки производителей таких устройств пароль шифрования, выбранный пользователем и ключ шифрования DEK не связаны криптографически. Другими словами, злоумышленник может узнать значение DEK (нужные данные спрятаны внутри SED-чипа) и затем использовать его для расшифровки данных без необходимости знать заданный пользователем пароль.

«Отсутствие криптографической связки — это катастрофа. Из-за недоработки пользовательские данные защищены слабо. Данные, которые хранятся на диске, могут быть без труда восстановлены и скопированы», — говорит один из исследователей, обнаруживших проблему. Результаты исследований и свои выводы эксперты опубликовали в виде статьи (скачать можно здесь).

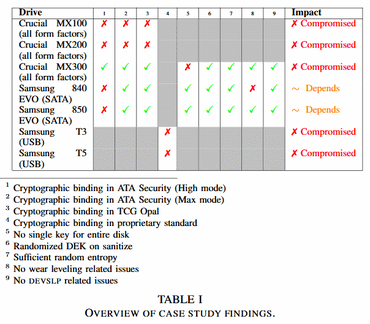

К сожалению, ученым удалось обследовать небольшое число твердотельных накопителей, их модели обозначены ниже. Тем не менее, уязвимыми оказались все изученные устройства.

Исследователи изучили как внешние, так и встроенные SSD с поддержкой аппаратного шифрования. По их мнению, взлому подвержен гораздо более обширный спектр таких устройств. Исследование было завершено еще в апреле этого года, до настоящего момента ученые вместе с полицией Нидерландов старались известить всех производителей изученных устройств о проблеме.

Сообщается, что такие компании, как Crucial (Micron) and Samsung выпустили обновление прошивки твердотельных накопителей, решив, таким образом, проблему. Правда, этого может оказаться мало.

Дело в том, что исследователи стали углублять свою работу, проводя изучение безопасности пользовательских данных разных систем. Наиболее подвержены опасности пользователи Windows, поскольку в этой ОС некоторые сервисы усугубляют проблему. Так, проблемой можно назвать Windows BitLocker, софтварную систему шифрования данных на диске, работающем в среде Windows OS.

Как только BitLocker обнаруживает SSD с поддержкой аппаратного шифрования, сервис отключается, и данные не шифруются посредством Windows, ОС «надеется» на аппаратную поддержку. Так что пользователи, которые до настоящего момента работают с SSD Сrucial и Samsung и не обновили прошивку своих накопителей, фактически держат свои данные открытыми для всех.

Хорошие новости в том, что BitLocker все же можно заставить работать в этом случае, для этого необходимо изменить некоторые параметры настройки Group Policy. Но в этом случае нужно отформатировать накопитель и начать работать с ним с нуля.

Зато в этом случае защита является двойной и особых проблем, по сути, нет. По мнению исследователей, обнаруживших проблему, корень ее находится в спецификациях, созданных разработчиками аппаратного шифрования.

Автор: marks