Квадрокоптеров сейчас становится все больше, они постепенно «умнеют», становятся более функциональными. Дроны такого типа уже служат не только развлечением, они помогают спортсменам, фотографам, ученым и, конечно же, злоумышленникам разного рода. При помощи коптеров часто ведется несанкционированное наблюдение за людьми, промышленными и другими объектами.

Некоторые компании стали создавать защитные средства от дронов, позволяющие посадить аппарат или перехватить над ним управление. Понятно, что и производители дронов стараются как-то защитить свои устройства от перехвата. Но это далеко не всегда возможно, особенно, если за дело берутся настоящие эксперты своего дела. Ситуация усугубляется тем, что даже в самых продвинутых коптерах устанавливаются простейшие системы шифрования трафика.

На днях появилась информация о том, что команда исследователей создала систему, позволяющую перехватывать управление практически над любым дроном. Причем для этого не требуется электромагнитная пушка, разрешение властей или еще что-то. Достаточно использовать особым образом модифицированный пульт управления. Конкретно этот тип взлома позволяет перехватить управление любым коптером с протоколом передачи данных DSMx. Протокол используется не только для обмена данными с коптерами, он применяется и для работы с радиоуправляемыми автомобилями, катерами, вертолетами и т.п.

Способ, предложенный специалистами, позволяет не только перехватывать управление, но и формировать «цифровой отпечаток», уникальный для каждого устройства. Этот отпечаток может использоваться для того, чтобы отличить «свой» аппарат от «чужого» и сформировать список доверенных систем. Таким образом, разработанную технологию можно использовать и во благо — например, использовать в организации список «своих» дронов, цифровой отпечаток которых занесен в базу.

Технология не предполагает использование глушилки, блокирующей связь коптера с управляющим устройством. Вместо этого практикуется полный перехват управления с сохранением функциональность чужого дрона. Подробности были представлены на этой неделе на конференции PacSec 2016 в Токио. Рассказывал о ней Джонатан Адерссон, руководитель исследовательской группы по информационной безопасности компании Trend Micro (подразделение TippingPoint DVLab).

По его словам, метод не является чем-то новым. Его относительно давно используют некоторые злоумышленники и эксперты по информационной безопасности, не предавая способ широкой огласке. На конференции об этом методе рассказали впервые, предоставив почти полное его техническое описание.

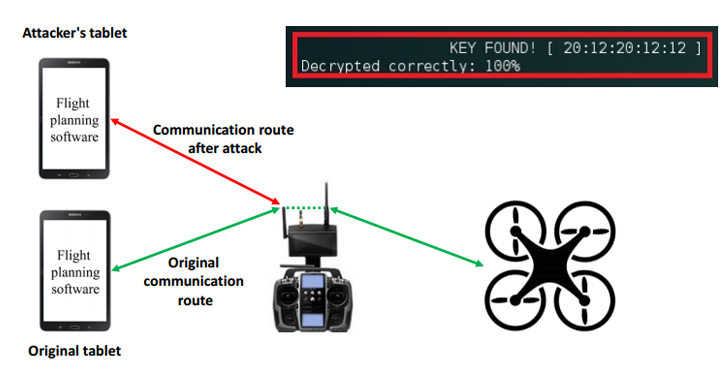

Итак, для перехвата управления над чужим дроном Андерссен использует атаку по времени (timing attack), синхронизируя частоту излучателя своего пульта с частотой радиомодуля дрона в автоматическом режиме. После этого на дрон отправляется вредоносный пакет, который заставляет чужой аппарат игнорировать команды с «родного» котроллера, и начать слушать команды с контроллера злоумышленника.

Понятно, что сейчас устройства типа того, что продемонстрировал Андерссон, не слишком известны широкой общественности. Но специалист по радиотехнике без труда сможет создать такой девайс, зная особенности работы протокола связи коптера и контроллера. Возможно, после этой демонстрации найдутся компании и отдельные умельцы, которые станут продавать контроллеры для перехвата чужих дронов. По словам экспертов, ничего особо сложного в этом нет. Уязвимость, открывающая возможность контроля чужих аппаратов, содержится в системах практически всех радиоуправляемых устройств, поддерживающих протокол DSMx.

Конечно, этот способ может использоваться не только злоумышленниками. Правоохранители, заметив нарушение со стороны какого-либо радиоуправляемого устройства, тоже могут использовать этот метод для того, чтобы перехватить коптер-нарушитель. Аналогичным образом могут поступать и владельцы какой-либо собственности (дома, земельные участки и т.п.), перехватывая управление над дроном или дронами, которые вторглись в чужие владения.

По мнению Андерссона, решить ситуацию с перехватом дронов сейчас нельзя — эта уязвимость актуальна для многих моделей радиоуправляемых устройств. Их производители не смогут быстро сменить протокол или тип радиоуправляемого модуля, который устанавливается в устройство. Решением может быть выпуск таких модулей, прошивку которых можно обновлять. Но это и дорого, и долго.

Специалисты также утверждают, что атаке по времени, продемонстрированную Андерссеном, подвержены все современные радиоуправляемые системы. Для осуществления такой атаки нужно немного знаний об устройстве радиоуправляемых устройств и протоколов, которые используются для передачи данных по беспроводной сети, а также электронные компоненты на сумму примерно в $100. Интереснее всего то, что второй злоумышленник может использовать аналогичную систему для того, чтобы взломать первого, который, в свою очередь, перехватил управление над чьим-нибудь дроном.

Другие способы перехвата дронов

Способ перехвата управления над чужими дронами, показанный Андерссоном, интересен. Но он далеко не единственный. Еще в 2013 году Сэми Камкар (Samy Kamkar) смог научиться управлять чужими дронами, сканируя радиочастоты при помощи своего дрона, на котором был установлен Raspberry Pi и приемопередатчик WiFi. Используемый метод взлома — Aircrack-ng.

При помощи этой утилиты специалист взламывал беспроводную сеть, а квадрокоптеры этой сети обнаруживались по особенностям их MAC-адреса. Как оказалось, коптеры такого типа имеют однотипные адреса, которые выделяют их среди всех прочих устройств.

После взлома сети MAC-адреса WiFi сетей в зоне действия сигнала блокируются при помощи шпионского дрона, и чужие аппараты отключаются от родных контроллеров. После этого хакер получал возможность полноценного управления чужим коптером, а также получал изображение с их камер.

Схожий метод использовала группа специалистов по информационной безопасности shellntel. Она разработала надежную схему перехвата управлениями коптера. В этом методе используется эксплуатация уязвимости в протоколе телеметрии MAVlink. Такой протокол обычно передает данные в незашифрованном виде. Коптер и контроллер узнают друг друга по цифровому идентификатору. Специалисты собрали схему из миниатюрного компьютера Raspberry Pi и модуля радиосвязи, используя его в качестве сниффера.

Как оказалось, для перехвата управления беспилотником хватает отправки одного специально сформированного пакета. Изначально нужно перехватить идентификатор, а затем уже можно управлять функциями устройства. Специалисты утверждают, что в теории для коптеров, работающих с протоколом MAVLink можно задать GPS-координаты, и «пригонять» все устройства в одно место практически в автоматическом режиме.

Еще один способ был предложен Рахулем Саси (Rahul Sasi). Он смог перехватить управление над такими устройствами, как Parrot AR.Drone 2.0 и DJI Phantom. Для достижения этой цели он использовал реверс-инжиниринг для проприетарного программного пакета AR Drone program.elf. В результате ему удалось успешно использовать комбинацию таких атак, как Maldrone и Skyjack. Саси утверждает, что его способ позволяет не только управлять чужими дронами, но и получать видеотрафик с их камер, как и в предыдущем случае.

Проблемой этого способа является то, что сначала дрон полностью теряет управление, на несколько секунд, и начинает работать только после активации ПО, загруженного злоумышленником. Если дрон находится достаточно высоко, проблемы нет. Но если до земли всего несколько метров, аппарат может просто разбиться.

Практически универсальный способ взлома системы управления коптера показал в апреле этого года Нильс Роддей (Nils Rodday) из IBM. На конференции Black Hat Asia он продемонстрировал, как взломать дорогой полицейский дрон, стоимость которых составляет десятки тысяч долларов США. А вот взломать такие устройства можно при помощи радиоэлектронной системы, стоимость которой — несколько десятков долларов.

В процессе взлома используется две уязвимости. Первая — это взлом беспроводной Wi-Fi сети. Обычно данные, принимаемые и передаваемые дроном, шифруются, но протокол шифрования в большинстве случаев — WEP. Его давно уже научились взламывать за доли секунды. Это простейшее шифрование, которое практически нигде уже не используется, но разработчики дронов решили внедрить именно такой протокол. После взлома и подключения к сети злоумышленника им отправляется дрону команда, отключающая устройство от своей сети. После этого взломщик получает возможность управлять всеми функциями дрона.

Используется и другой тип взлома, основанный на уязвимости чипов Xbee. Они устанавливаются в большое количество различных моделей радиоуправляемых устройств. Шифрование данных чипом поддерживается, но во многих случаях разработчики его отключают. Именно поэтому злоумышленник может взломать дрон с таким чипом с расстояния нескольких километров.

Единственный способ защиты, по мнению автора такого способа взлома — использование шифрования данных.

Электронные пушки

Более простым способом воздействия на коптер является радиоэлектронная пушка. Компания Batelle создала уже несколько таких устройств. Наиболее эффективной можно назвать пушку DroneDefender. С ее помощью можно создать вокруг дрона зону радиомолчания. Пушка генерирует мощный радиосигнал, который обрывает подачу сигналов со стороны оператора. Кроме того, нарушается и позиционирование по GPS или ГЛОНАСС.

В этом году компания представила и «радиопистолет», который также создает мощные помехи по всему радиоспектру вокруг дрона. Отличием пистолета от DroneDefender является возможность определения типа сигнала, который передается дроном, с созданием помех лишь для используемой радиочастоты.

Пистолет может даже передавать команды, включая «домой» и «приземлиться». Команды подходят для большого количества моделей дронов.

Самым необычным способом нейтрализовать дрон, пожалуй, является «охота» на коптер с использованием другого коптера и сети. «Полицейский» коптер несет сеть, которую набрасывает на коптер-нарушитель. В случае удачного маневра нарушителя удается нейтрализовать.

Есть схожий метод, только здесь коптер несет пушку, заряженную сетью. Как только цель идентифицирована, полицейский коптер поднимается в воздух и стреляет сетью в нарушителя. Сеть при этом крепится к дрону-охраннику длинной и крепкой нитью, чтобы нарушитель, запутавшись в сети, не упал на землю и не разбился. Собранный «урожай» полицейский дрон уносит к месту посадки.

Конечно, ловля коптеров сетью это способ перехвата из области «против лома нет приема». Перехват управления при помощи электронной системы – гораздо более интересный вариант. Как уже говорилось выше, такой способ применим практически ко всем коптерам, выпускаемых сейчас разными производителями. Решить проблему со взломом и перехватов дронов можно только в случае встраивания надежной системы шифрования в радио модуль.

То, что дроны пока что массово не перехватываются – это лишь вопрос времени. Угонять простые устройства, вероятно, неинтересно и невыгодно, а более функциональные устройства пока что распространены не повсеместно. Но как только их количество достигнет определенного предела, можно быть уверенным, что начнутся и массовые угоны. Ведь затраты в этом случае минимальны, а соблазн – велик.

Автор: marks