По сообщениям в каналах Telegram и в СМИ, в частности на канале «ЗаТелеком» (его ведет исполнительный директор Общества защиты интернета Михаил Климарев) РКН начинает новый виток борьбы с мессенджером: на сей раз под прицелом оказываются прокси и VPN сервисы, размещенные непосредственно у провайдеров.

Механизм блокировки предположительно таков:

1. Мощностями Mail.ru (сеть 128.140.168.0/21 и в частности 128.140.175.98) сканируется интернет на предмет прокси и VPN сервисов, позволяющих получить доступ к Telegram.

2. Направляется Abuse хостеру (некоторые сообщают о прямом попадании в бан РКН)

3.

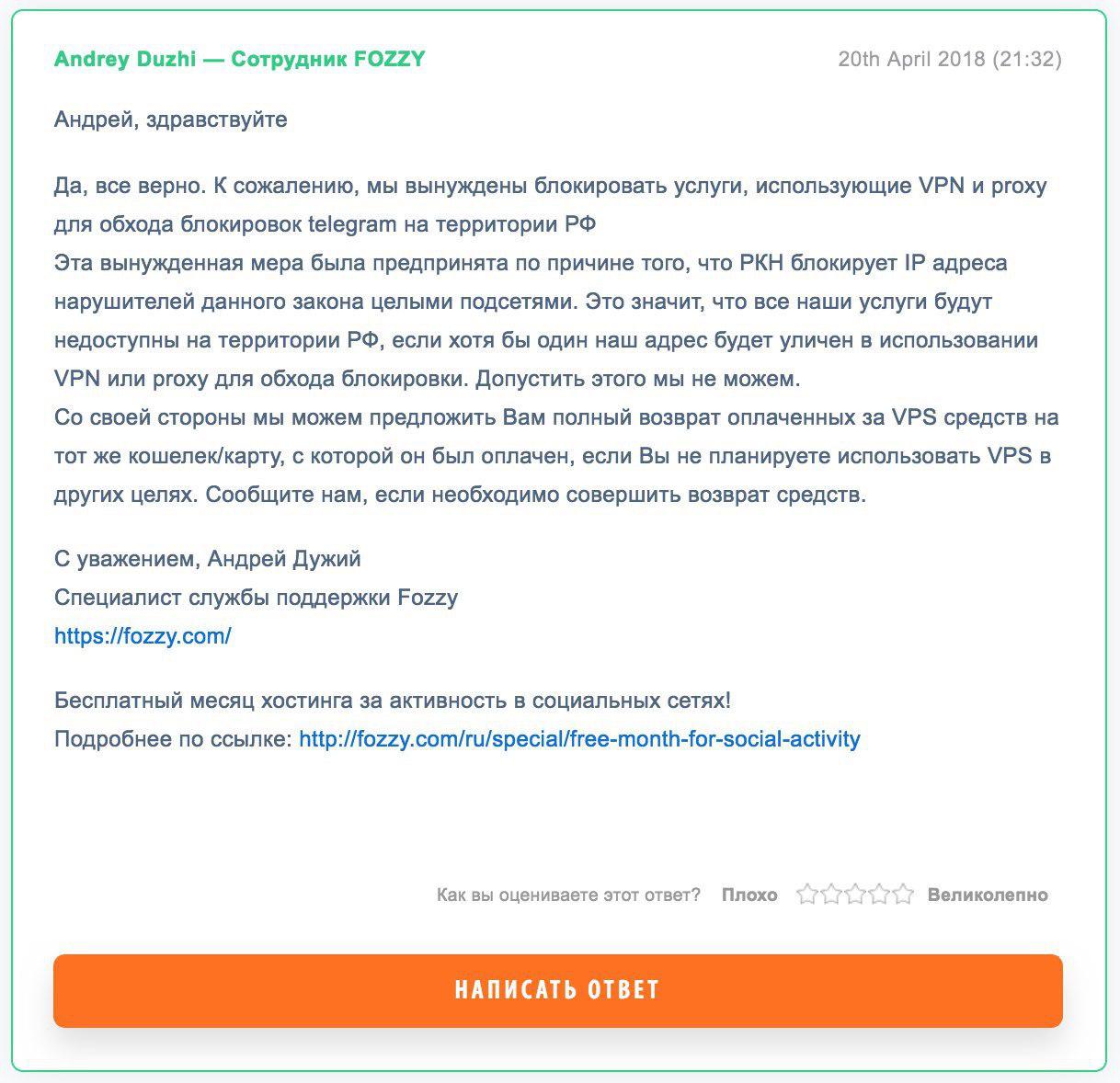

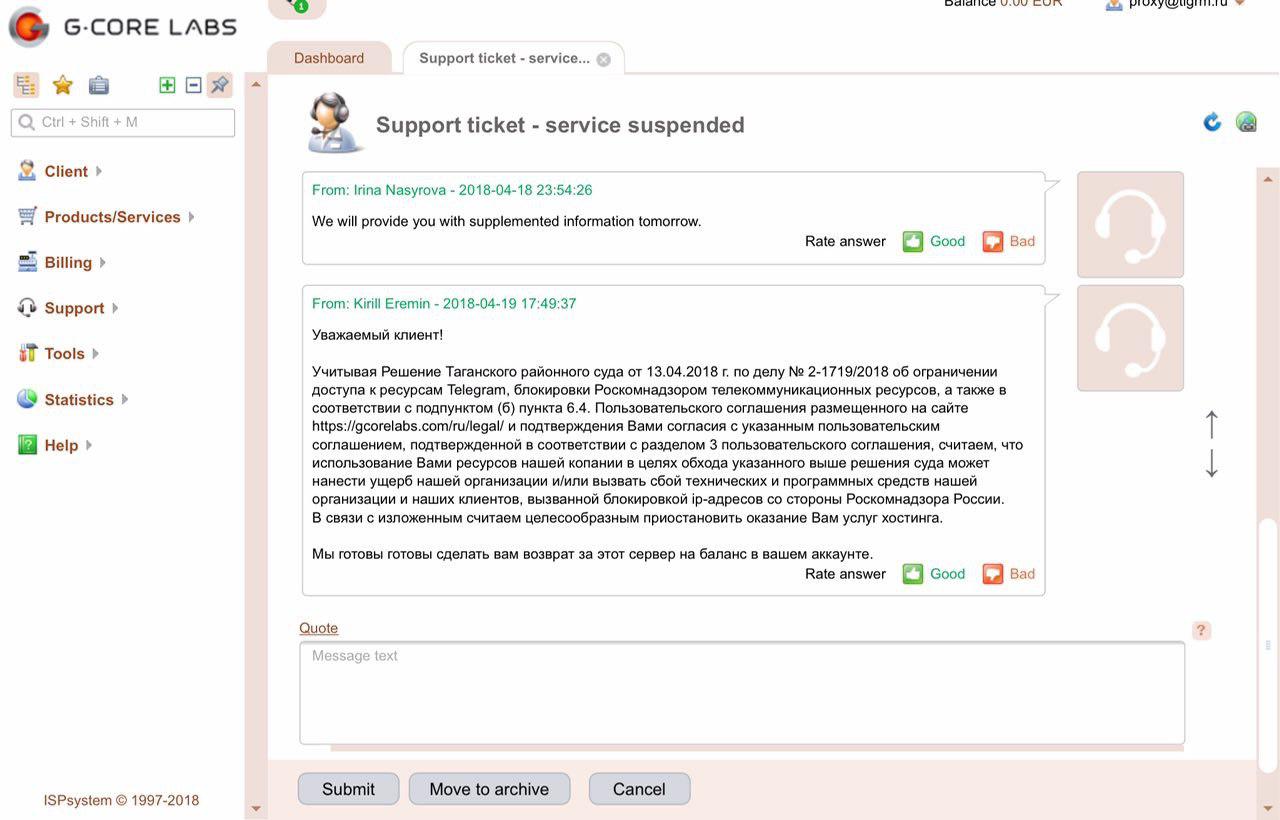

Либо же, некоторые хостеры, как на КДПВ, например, начинают превентивно приостанавливать действие своих услуг.

Сам Mail.ru отрицает обвинения и переводит стрелки на некоего «клиента-арендатора»

Возможным способом борьбы с этим может являться отправка пакетов с 128.140.168.0/21 и не только в /dev/null.

sudo iptables -A INPUT -s 5.61.16.0/21 -j DROP

sudo iptables -A INPUT -s 5.61.232.0/21 -j DROP

sudo iptables -A INPUT -s 79.137.157.0/24 -j DROP

sudo iptables -A INPUT -s 79.137.174.0/23 -j DROP

sudo iptables -A INPUT -s 79.137.183.0/24 -j DROP

sudo iptables -A INPUT -s 94.100.176.0/20 -j DROP

sudo iptables -A INPUT -s 95.163.32.0/19 -j DROP

sudo iptables -A INPUT -s 95.163.212.0/22 -j DROP

sudo iptables -A INPUT -s 95.163.216.0/22 -j DROP

sudo iptables -A INPUT -s 95.163.248.0/21 -j DROP

sudo iptables -A INPUT -s 128.140.168.0/21 -j DROP

sudo iptables -A INPUT -s 178.22.88.0/21 -j DROP

sudo iptables -A INPUT -s 178.237.16.0/20 -j DROP

sudo iptables -A INPUT -s 178.237.29.0/24 -j DROP

sudo iptables -A INPUT -s 185.5.136.0/22 -j DROP

sudo iptables -A INPUT -s 185.16.148.0/22 -j DROP

sudo iptables -A INPUT -s 185.16.244.0/23 -j DROP

sudo iptables -A INPUT -s 185.16.246.0/24 -j DROP

sudo iptables -A INPUT -s 185.16.247.0/24 -j DROP

sudo iptables -A INPUT -s 188.93.56.0/21 -j DROP

sudo iptables -A INPUT -s 194.186.63.0/24 -j DROP

sudo iptables -A INPUT -s 195.211.20.0/22 -j DROP

sudo iptables -A INPUT -s 195.218.168.0/24 -j DROP

sudo iptables -A INPUT -s 217.20.144.0/20 -j DROP

sudo iptables -A INPUT -s 217.69.128.0/20 -j DROP

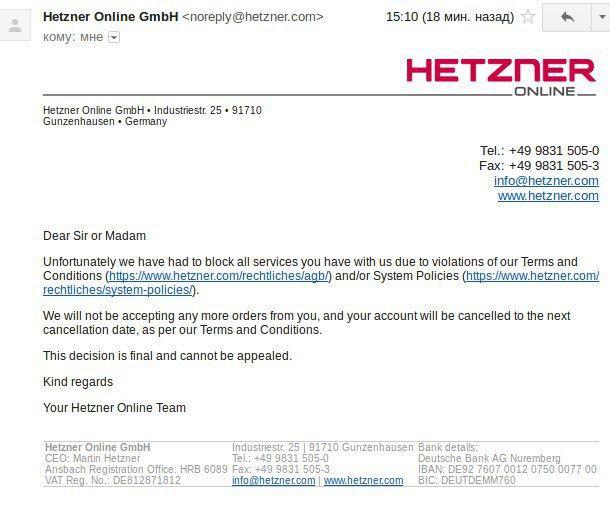

Таким образом под прицелом помимо очевидных AWS, DO, GCC оказываются также Hetzner, Hostland, GCoreLabs, Fozzy и, вероятно, многие другие.

Автор: ArPi