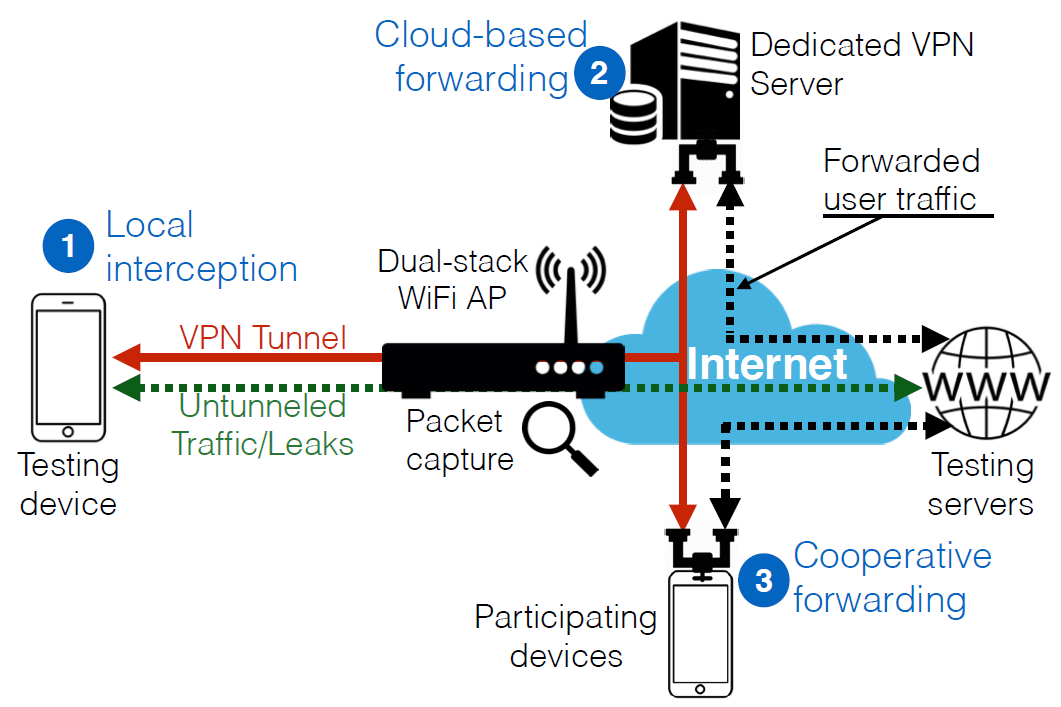

Тестирование VPN-клиентов проверило три возможных режима перехвата и перенаправления трафика через VPN-клиент: локальный перехват (1); перенаправление в облако через VPN-сервер (2); пиринговый форвардинг через узел, участвующий в системе (3). Сниффинг и анализ трафика производился сниффером ICSI Netalyzr через настроенную точку доступа WiFi

С выходом Android 4.0 в октябре 2011 года разработчики мобильных приложений получили нативную поддержку для встроенных VPN-клиентов через класс Android VPN Service. В отличие от десктопных операционных систем, где приложению требуется рутовый доступ для создания виртуальных интерфейсов, под Android достаточно всего лишь запросить разрешение BIND_VPN_SERVICE для создания VPN-клиента.

Официальная документация по ОС Android предупреждает о серьёзных проблемах с безопасностью при использовании упомянутого класса. Получив такое разрешение, приложение получает право перехвата и полного контроля трафика с устройства.

Зачем программе может понадобиться разрешение VPN? Некоторые приложения используют эту функцию для обхода государственной цензуры, обеспечения анонимности — здесь VPN вполне уместен. Однако гораздо больше вредоносных приложений просят разрешения на туннелирование трафика только по одной причине: для сбора конфиденциальных данных. К сожалению, некоторым пользователям не хватает технических знаний, чтобы понимать полномочия и всю опасность Android-приложения, получившего доступ к классу VpnService — это несмотря на все предупреждения, которые выдаёт ОС.

Группа специалистов по безопасности из Калифорнийского университета в Беркли (США), Университета Нового Южного Уэльса (Австралия) и Государственного объединения научных и прикладных исследований Австралии (CSIRO) провела исследование, насколько распространённой является проблема утечки конфиденциальных данных через Android-приложения, которые получили доступ к BIND_VPN_SERVICE. Они изучили 283 приложения из каталога Google Play — это VPN-клиенты (67%), корпоративные программы с VPN (10%), оптимизаторы траффика (4%), мессенджеры с VPN (3%), фильтры трафика (2%), логгеры трафика (2%), антивирусы (1%), клиенты Tor (1%) и другие (10%).

Для оценки программ был разработан набор тестов, которые сочетают статический анализ кода и специально разработанные методы активных сетевых тестов. Судя по всему, это первый масштабный анализ VPN-клиентов под Android на предмет утечки информации.

Статический анализ включал в себя анализ разрешений, которые запрашивают приложения, учёт библиотек для трекинга (с помощью ApkTool), учёт вирусов и вредоносных компонентов (с помощью открытых VirusTotal API).

Например, в таблице приведены результаты сканирования антивирусом популярных VPN-клиентов с количеством установок более 500 тыс. Как видим, для половины из них антивирусная проверка дала положительный результат (колонка «AV-проверка» в таблице), а другая половина VPN-клиентов сумела успешно обмануть антивирус чиста.

| Приложение | Класс | Рейтинг | Отзывов | Установок | AV-проверка |

|---|---|---|---|---|---|

| EasyOvpn | Бесплатное | 4,2 | 84 400 | 5 млн | + |

| VPN Free | Платное | 4,0 | 15 788 | 1 млн | + |

| Tigervpns | Бесплатное | 4,1 | 36 617 | 1 млн | + |

| DNSet | Платное | 4,0 | 21 699 | 500 тыс. | − |

| CM Data Manager | Платное | 4,3 | 11 005 | 1 млн | − |

| Rocket VPN | Бесплатное | 4,2 | 11 625 | 500 тыс. | + |

| Globus VPN | Бесплатное | 4,3 | 14 273 | 500 тыс. | − |

| Spotflux VPN | Бесплатное | 4,0 | 14 095 | 500 тыс. | − |

| CyberGhost | Бесплатное | 4,0 | 13 689 | 500 тыс. | + |

Если учитывать не только популярные, но и менее популярные клиенты, то больше всего антивирусов нашли вредоносный код в следующих программах: OkVpn (24 антивируса с позитивным результатом), EasyVpn (22), SuperVPN (13), Betternet (13), CrossVpn (11), Archie VPN (10), HatVPN (10), sFly Network Booster (10), One Click VPN (6), Fast Secure Payment (5).

Статический анализ функциональности и активный анализ трафика выявили несколько тревожных фактов. Оказалось, что 18% VPN-клиентов вообще не шифруют трафик пользователей. 38% клиентов внедряют в трафик вредоносное программное обеспечение или вредоносную рекламу с конкретной целью доступа к информации пользователя. Иронично, что люди устанавливают такие программы с целью защитить свою информацию от постороннего доступа, защитить свою анонимность и сохранить конфиденциальность — а на практике получают обратное. Эти вредоносные VPN-клиенты установлены на компьютеры десятков миллионов пользователей.

Исследователи обнаружили, что 80% приложений запрашивают доступ к различной конфиденциальной информации, в том числе к аккаунтам пользователей и текстовым сообщениям. Две трети VPN-клиентов оснащаются сторонними следящими библиотеками. Это значительно больше, чем в обычных приложениях.

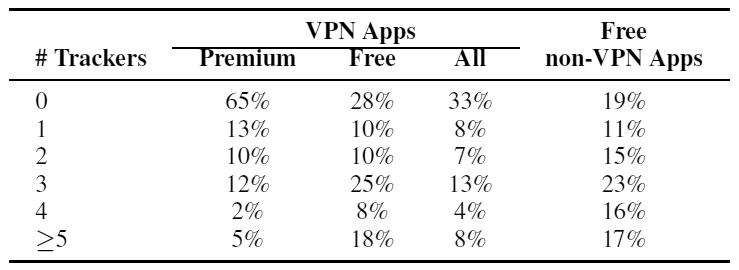

Распределение сторонних следящих библиотек в бесплатных и платных VPN-клиентах, а также во всех приложениях из каталога Google Play (для сравнения)

Хотя большинство этих приложений действительно дают возможность анонимной работы в интернете (в каком-то смысле), в реальности они собирают большой объём персональных данных о пользователях, который потом можно продать третьим лицам.

По данным анализа отзывов в Google Play, всего 1% пользователей выразили какую-то обеспокоенность относительно приватности или безопасности в связи с VPN-клиентами на своём Android-смартфоне.

До публикации отчёта (pdf) он был разослан разработчикам VPN-клиентов и другим специалистам по безопасности. В результате некоторые разработчики исправили уязвимости безопасности в своих программах, а другие удалили их из каталога Google Play. «Всегда обращайте внимание на разрешения приложений, которые вы скачиваете, — говорит профессор Дали Каафар (Dali Kaafar), главный научный сотрудник CSIRO по онлайновой приватности и безопасности. — Исследование показало, что пользователям VPN-клиентов следует изучить, насколько серьёзны проблемы с этими приложениями и насколько велики риски, которым они подвергают себя при использовании таких сервисов».

Автор: alizar