Введение

Приветствую всех читателей в нашем блоге.

Этот цикл статей будет посвящен нашему замечательному решению под названием HP Dynamic VPN (или HP DVPN).

Это первая статья из цикла, и в ней я постараюсь рассказать о том, что представляет собой решение HP DVPN, а также описать его возможности и сценарии применения. В следующих статьях этого цикла речь пойдет о практической реализации возможностей DVPN и настройке самого оборудования.

Что такое DVPN?

Если кратко, то DVPN – это архитектура, которая позволяет множеству филиалов или региональных офисов (spoke) динамически создавать защищенные IPsec VPN туннели поверх любого IP транспорта для подключения к центральному офису или ЦОД (hub).

Для кого и чем это может быть полезно?

Допустим, есть некая организация, у которой имеется множество филиалов или удаленных офисов, раскиданных по всему городу или даже по всей стране (например, некий банк, или сеть магазинов, примеров таких организаций можно привести очень много). Перед нами стоит задача объединить все эти филиалы между собой с помощью одной транспортной сети, а также обеспечить возможность их подключения к центральному офису или ЦОД, в котором размещаются основные IT-ресурсы этого предприятия.

Казалось бы задача является вполне себе тривиальной, однако тут могут быть некоторые нюансы:

- Часть филиалов может иметь в распоряжении только один способ подключения к внешнему миру – канал в Интернет от провайдера (по причине банального отсутствия альтернатив либо их экономической нецелеобразности). Поэтому вариант аренды у операторов связи услуги VPN для подключения сразу всех филиалов в одно WAN-«облако» в таком случае попросту отпадает.

- Встают вопросы обеспечения защиты передаваемых данных в транспортной сети. Как известно, передавать конфиденциальную информацию напрямую через Интернет совсем не безопасно, а полностью довериться оператору связи в варианте аренды VPN-сети захотят также далеко не все.

- Сколько времени может занять развертывание такой сети? Дни? Недели? А если филиалов тысячи? Нужно ли настраивать оборудование на каждом филиале? Нужно ли донастраивать уже существующие устройства в сети при добавлении нового филиала? Что делать если некоторые филиалы должны имень возможность передавать между собой данные напрямую, в обход центра?

Именно ввиду присутствия подобных нюансов и подводных камней, такие варианты решения данной проблемы, как уже упомянутая возможность аренды выделенной VPN сети у оператора связи, либо вариант прямого соединения филиалов с центром через сеть Интернет, нам не подходят.

Какие же есть приемлимые варианты путей решения данной задачи? Из первого, что приходит на ум – использование защищенных IPsec VPN туннелей между центром и филиалами поверх сети Интернет в топологии «звезда» (т.е. когда каждый филиал строит IPsec-туннель до центра, центр выступает в роли концентратора VPN-туннелей, приходящих из филиалов. При этом, весть трафик филиалов проходит через центр).

Это решение достаточно давно применяется многими организациями, а также поддерживается на оборудовании множества производителей (т.к. IPsec является общепризнанным стандартом), однако, в рамках нашей задачи, и оно не лишено некоторых очень существенных недостатков:

- Сам факт того, что для каждого нового филиала, в центре приходится производить настройки отдельного IPsec-туннеля, негативно влияет на масштабируемость такого решения, а также увеличивает время подключения новых узлов к транспортной сети. Сколько времени нужно чтобы настроить новый IPsec-туннель в центре, далее произвести аналогичные настройки туннеля в филиале? А если мы вдруг ошиблись в настройках? Где искать проблему и как долго?

- В случае если стоит задача обеспечить возможность общаться между филиалами напрямую, в обход центра (для снижения задержек и оптимизации загрузки каналов связи), для N узлов в транспортной сети нам придется настроить N*(N-1)/2 туннелей (так называемая топология «Full Mesh»). Представляете себе объем работы для сети хотя бы с несколькими десятками узлов?

- А что если часть узлов сети (например узлы в региональных офисах) в будущем должна переехать на более надежный транспорт и соединяться между собой с помощью выделенных каналов от оператора связи с гарантией качества обслуживания? При этом остальные узлы по прежнему соединяются через Интернет? Теперь полностью перенастраивать конфигурации на этих узлах?

Что позволяет реализовать архитектура DVPN?

Для решения подобных проблем и недостатков, нами была разработана архитектура HP Dynamic VPN (HP DVPN), которая позволяет подключать до 3 000 узлов в единую защищенную транспортную сеть (или DVPN домен).

Основные особенности данной архитектуры:

- DVPN позволяет динамически поднимать IPsec VPN туннели между узлами DVPN домена поверх любого IP транспорта (Интернет или WAN).

- При подключении к такой сети нового узла, можно взять конфигурацию устройства с уже подключенного узла сети, изменить в нем лишь уникальные для каждого филиала IP адреса сетевых интерфейсов, и залить на новое устройство. IPsec VPN туннель до центра поднимется автоматически, и связь между новым филиалом и центром будет установлена.

- DVPN оптимизирована для топологий типа «звезда» (или «Hub-and-Spoke»). Как раз наш случай.

- Кроме того, DVPN может быть настроена для работы в режиме полносвязных соединений (Full Mesh). В таком режиме производится динамическое создание IPsec VPN туннелей напрямую между филиалами, как только они начинают передавать друг другу данные по сети.

- DVPN использует стандартный протокол IPsec для создания туннелей, со всеми его преимуществами (открытость стандарта, множество вариантов шифрования и аутентификации, динамическое изменение ключей и т.д.).

- Конфигурация на центральном узле (Hub) динамически обновляется при добавлении в сеть нового Spoke-узла. При этом, другие Spoke-узлы автоматически получают информацию о новом узле и получают возможность обмениваться с ним данными.

- Сама конфигурация оборудования в центре и остальных филиалах при этом никак не затрагивается.

- Резюмируя, DVPN предоставляет автоматизированную, защищенную транспортную архитектуру, которая работает как «наложение» (или «Overlay») поверх существующей IP-сети включая сеть Интернет.

Компоненты архитектуры DVPN

DVPN состоит из пяти главных компонентов:

- VAM сервер (в количестве до 2-ух штук на домен для отказоустойчивости)

- VAM – VPN Address Management или управление VPN адресами.

- Устанавливается в центре, регистрирует VAM клиенты и получает адресную информацию со всех узлов DVPN домена.

- Производит мэппинг публичных IP адресов (из низлежащей транспортной сети) к приватным IP адресам (из «наложенной» overlay сети) каждого узла и передает им эту информацию по запросу. По сути явзяется неким Address Resolution сервером, работающим на подобии DNS.

- Может работать на одном устройстве совместно с Hub.

- VAM клиент

- Регистрирует публичный IP адрес, приватный IP адрес, VAM идентификатор узла на VAM сервере.

- Производит определение адресов других узлов путем запроса информации у VAM серера.

- Устройства Hub и Spoke являются VAM клиентами.

- Hub (в количестве до 2-ух штук на домен для отказоустойчивости)

- Устройство(маршрутизатор), которое размещается в центре и играет роль концентратора IPsec VPN туннелей от Spoke.

- Позволяет балансировать подключения от Spoke между двумя Hub в режиме Active/Active.

- Spoke

- Устройство (маршрутизатор), устанавливаемый в филиале, которое создает IPsec туннель с Hub и выполняет туннелирование трафика в сторону центра.

- Также может динамически создавать IPsec туннели с другими Spoke в режиме Full Mesh.

- Сервер аутентификации (RADIUS/TACACS)

- Позволяет централизованно аутентифицировать VAM клиентов на VAM сервере.

- Не обязателен, VAM сервер поддерживает также возможность локально аутентификации VAM клиентов.

Как это выглядит?

Ниже приведена упрощенная схема типичной DVPN сети в топологиях Hub-and-Spoke и Full Mesh соответственно.

Для топологии Hub-and-Spoke характерны следующие признаки:

- DVPN является «наложенной» (Overlay) Non-Broadcast Multiple-Access (NBMA) инфраструктурой, работающей поверх существующей транспортной IP-сети, и выполняет адресацию DVPN-узлов по приватным IP-адресам внутри одного сегмента Overlay сети.

- Узлы Spoke не имеют прямой связи друг с другом, весь трафик между ними проходит через центральный узел Hub.

- DVPN оптимизирован для транспортных топологий типа «звезды» (Hub-and-Spoke), так как по-умолчаю реализует такую же топологию Overlay сети.

- В топологии Hub-and-Spoke один DVPN домен может содержать до 3000 узлов Spoke на один Hub с динамической маршрутизацией по протоколу BGP между узлами.

Для топологии Full Mesh характерны свои признаки:

- Так же как и топологии Hub and Spoke, Full Mesh DVPN является NBMA Overlay инфраструктурой, поддерживающей работу поверх любого IP транспорта.

- В топологии Full Mesh или Partial Mesh (где только часть из всех узлов имеют прямые соединения друг с другом) возможна прямая передача трафика поверх динамически создаваемых IPsec туннелей между узлами Spoke, разгружая при этом каналы на центральном узле Hub.

- Топология Full Mesh обладает меньшими возможностями масштабирования по сравнению с топологией Hub-and-Spoke. Конечные цифры зависят от множества факторов, в том числе от производительности DVPN маршрутизаторов на узлах.

Оборудование HP с поддержкой DVPN

В таблице ниже представлен перечень оборудования, которое поддерживает DVPN, и рекомендации о том, в роли какого компонента архитектуры DVPN желательно его использовать.

Из таблицы видно, что DVPN поддерживается практически на всех линейках маршрутизаторов HP (HP MSR и HP 6600) за исключением серии HP 8800.

Более подробная информация по портфелю продуктов HP с поддержкой DVPN доступна здесь.

DVPN и динамическая маршрутизация

Без динамической маршрутизации между узлами, все преимущества по простоте конфигурации и масштабированию архитектуры DVPN сошли бы на нет. Очевидно, что при большом количестве узлов в сети, статическая маршрутизация не применима, поэтому DVPN поддерживает следующие протоколы динамической маршрутизации:

- BGP для сетей крупных масштабов (более 50-100 узлов, максимально до 3000 на домен)

- OSPF в режиме NBMA

- OSPF в режиме Broadcast для топологии Full Mesh

Масштабирование и отказоустойчивость DVPN

Как уже было упомянуто, DVPN позволяет масштабироваться до 3000 Spoke узлов на один домен. При необходимости, количество доменов может быть увеличено до 10 (на маршрутизаторе HP 6600, работающем в качестве Hub), тем самым обеспечивая поддержку создания сетей с количеством узлов, достигающим 30,000!

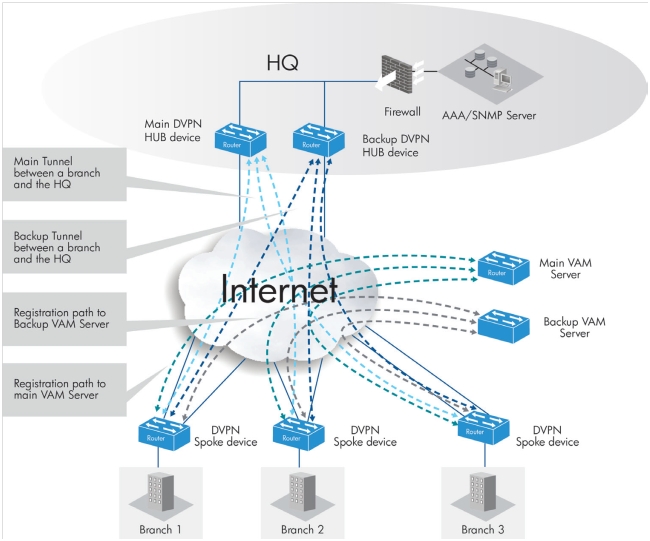

Для обеспечения отказоустойчивости DVPN сети используют дублирование устройств, выполняющих роль VAN сервера, Hub маршрутизатора и сервера аутентификации (при наличии).

При этом, VAM клиент на узлах Spoke регистрируется на обоих VAM серверах, и на маршрутизаторе этих узлов создается два независимых DVPN домена, внутри которых строятся IPsec VPN туннели до основного и резервного Hub маршрутизатора одновременно.

При таком подходе с помощью протоколов динамической маршрутизации существует возможность балансировать трафик между IPsec VPN туннелями обоих DVPN доменов (основного и резервного).

Ниже приведена более детальная схема построения DVPN сети с использованием резервирования.

Механизмы управления

Еще большую эффективность и простоту управления и мониторинга сетью с архитектурой DVPN, поможет осуществить система управления HP Intelligent Management Center (IMC).

Например, с помощью специального модуля для этой системы Branch Intelligent Management System (BIMS) возможно полностью отказаться от ручного конфигурирования Spoke маршрутизаторов в филиалах за счет использования механизмов автоматический настройки абонентских устройств протокола TR-069.

Более подробно про IMC и модуль BIMC вы сможете прочитать в следующих циклах статей по HP Networking в блоге нашей компании.

Заключение

Архитектура DVPN позволяет быстро разворачивать хорошо масштабируемые и защищенные корпоративные сети передачи данных (КСПД) практически любых размеров и различных топологий для предприятий с развитой инфраструктурой территориально распределенных подразделений (филиалов) поверх любого существуюшего L3 транспорта (включая Интернет, выделенные WAN каналы и т.д.).

Что дальше?

В следующей статье из цикла про архитектуру DVPN будет подробно описан пример настройки типовой DVPN сети.

Следите за обновлениями нашего блога!

Автор: kristina_k