Здравствуйте!

Наверно у каждого пробегала мысль разработать какой-нибудь свой «девайс». Например, кофеварку на Linux или IRobot который не только пылесосит, но и стрижет траву на даче и собирает носки по комнате.

Наверно у каждого пробегала мысль разработать какой-нибудь свой «девайс». Например, кофеварку на Linux или IRobot который не только пылесосит, но и стрижет траву на даче и собирает носки по комнате.

Мы решили рассказать, как от идеи создания устройства мы дошли до его серийного выпуска в России.

Как издревле было на Руси: «Пока петух не клюнет, мужик не перекрестится» Так вот однажды потерялась флешка, на которой были очень важные данные. Причем от их всплытия, могли пострадать клиенты, партнеры и вообще имидж компании носителя флешки. И к нам обратились с просьбой разработать самую защищенную флешку.

На тот момент зарубежных аналогов не было, а если было что-то подобное, то доверия к такому устройству в России нет.

И пошел мозговой штурм:

Пароль

Флешка лежит на столе в офисе, в шкафчике в тренажерном зале. Любой может подойти и быстро скопировать с нее данные. Например, карманным дубликатором

Пароль должен вводится именно с корпуса. Так как нельзя перехватить кейлогерами, а виртуальная клавиатура не на всех ОС запустится.

А что за границей:

В загрузчике стоит какой-то кроссплатформенный java-апплет. При втыкании в USB у Windows и MacOS autorun запускает java -апплет и появляется виртуальная клавиатура. В общем все хорошо минусы, что не всегда запускается. Да и любой современный троян такие пароли ворует, делая скриншот вокруг курсора во время клика. Например такой «cajamurcia» (видео)

Защита подбора пароля

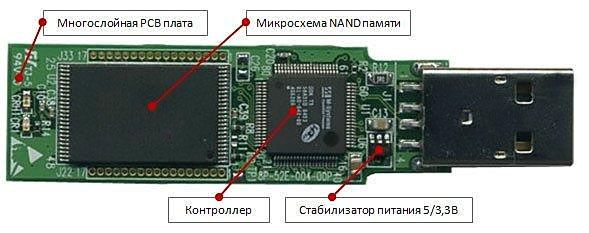

Ну тут делаем более 5 неправильных вводов пароля и данные уничтожаются. Пароль хранится в микроконтроллере, который уже разрешает или запрещает доступ к NAND-памяти.

А что за границей:

Есть линейка стандартных микроконтроллеров ATMEL ATSAM3U . Именно их и используют в большинстве флеш носителях и пароль это стандартная функция. Если пароль введен неправильно, то контролер блокирует доступ к памяти, а не удаляет от туда информацию. Чем это страшно смотрим пункт 4.

Хочу еще один пароль! Пароль под принуждением

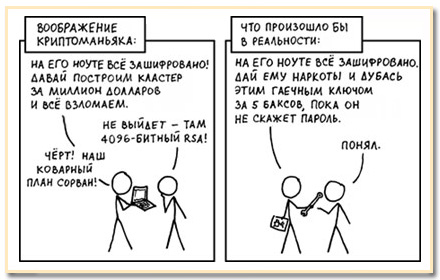

Что делать если флешка в руках врага и тебя заставляют сказать пароль. Причем ты понимаешь, что «терморектальный криптоанализ» до 5-го неправильно введенного пароля ты не выдержишь. Нужен пароль под принуждением, введя который происходит удаление информации.

А что за границей:

Там очень мало специалистов по терморектальному криптоанализу. И такого в флешках не предусматривают.

Обход пароля

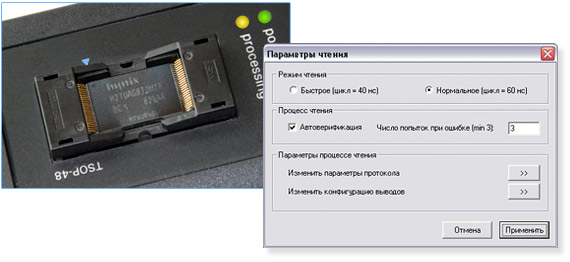

А что если враг, зная об этих паролях, просто ее разберет и получит доступ к памяти напрямую? Например специальным Flash-ридером.

Ммм… тогда все шифруем.

А что за границей:

Многие этим там грешат, не договаривая об этом обходном пути. Так что если флешка без шифрования, то грош ей цена. Серьезные данные на ней носить нельзя, даже home-видео!

Удаление

Восстановление

«Вам ехать или шашечки»

Сразу надо понять, что если хоть как-то можно восстановить информацию, то этим воспользуются злоумышленники. По этому отметаем такую возможность.

А что за границей:

Там все очень интересно. Различные решения все-таки имеют универсальный пароль. Только его там называют «сервисный». Т.е. можно прийти с флешкой и убедить их что ты ее покупал, и всю информацию тебе откроют.

Так же есть странные решении – при добавлении файлов на флешку, она синхронизируется с облачным хранилищем и хранит там все данные. В какой компьютер была вставлена флешка, что за файлы добавились и их копия т.п. Так же при обращении в сервис вам восстановят данные.

Многоразовость

Удалить информацию можно уничтожив сам носитель (сжечь, взорвать, расплавить химикатами и пр). Но носить в кармане штанов, кусок взрывчатки…не все мальчики решаться. Химия может растечься и т.п. Так что это решение опасно.

Да и не хотелось бы покупать одноразовую флешку за немалые деньги. Да и как ее проверить?

На рынке есть подобные одноразовые флешки.

На вопрос: «Как проверить ее работоспособность ?»

Мне ответили производители: «Купите 5шт. Запустите 3шт и Вы убедитесь, что остальные 2 шт работают!»

Битые сектора и многократное форматирование

Многие знают что flash-носитель (SSD диски, SD-карточки, usb flash) всегда имеет резервную память, для сбойных секторов. Например, флешка в 8 Гб, а чип на 12 Гб. Оставшиеся 4Гб начинают использоваться, когда начинает сбоить какой-то сектор. Туда просто перебрасывается информация с подозрительного сектора на нормальный, и блокируется от греха подальше.

Получается, что если многократно отформатировать флешку или SSD-диск, там все равно останутся куски информации т.к. к ним доступ уже закрыт. Но тем же самым pc-3000flash это все считывается на ура.

Автономность

Флешка это мобильное устройство и уничтожение должно быть тоже мобильным. Решено установить в устройство батарейку 12В.

Шифрование

Ну коли мы уже все шифруем, то воспользуемся этим. Будем первым делом удалять ключи шифрования, а затем подавать команды на флеш накопитель о затирании секторов.

Ключи шифрования находятся в памяти контролера, и достать их нельзя. Можно только обнулить и сгенерировать новые.

Вот такая была идея! В следующих статьях расскажу о производственном дизайне, производстве корпусов и в общем практической стороне вопроса.

PS: Эта наша первая статья если, что не так пишите мы постараемся улучшить качество статей.

Источники:

Восстановление данных с Flash-накопителей

Карманный дубликатор

Keyloger виртуальной клавиатуры

Флешка с паролем

Автор: AlexandrPo