Не прошло и пары недель с момента обнаружения Flame, как мы смогли перехватить управление большинством вредоносных доменов, используемых командными серверами червя. В результате детального анализа полученной таким образом информации, наши эксперты пришли к следующим выводам:

• Командные серверы Flame, действовавшие в течение нескольких лет, были отключены сразу же после того, как на прошлой неделе «Лаборатория Касперского» раскрыла существование вредоносной программы.

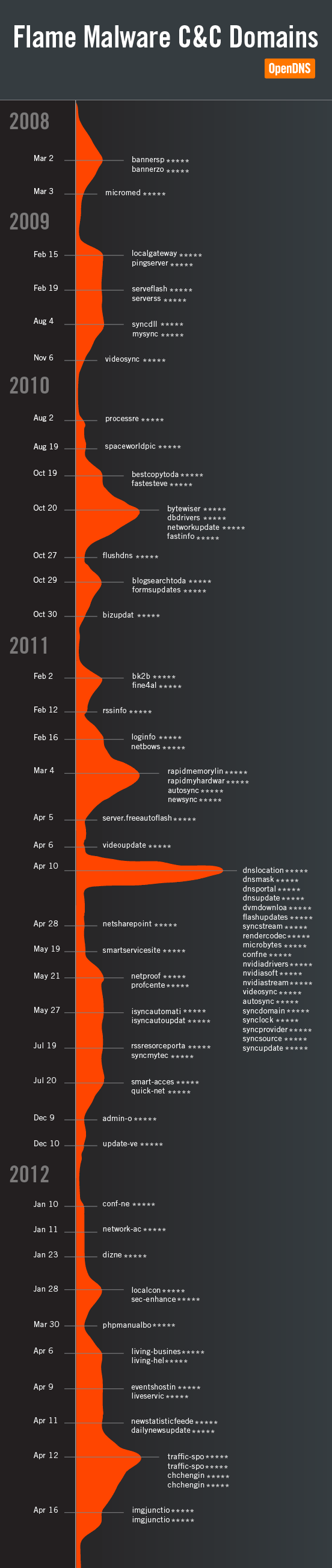

• На данный момент известно более 80 доменов, задействовавшихся для передачи данных на командные серверы Flame, которые были зарегистрированы в период с 2008 по 2012 гг.

• За последние 4 года командные серверы Flame попеременно располагались в различных странах мира, включая Гонконг, Турцию, Германию, Польшу, Малайзию, Латвию, Великобританию и Швейцарию.

• Для регистрации доменов командных серверов Flame использовались фальшивые регистрационные данные и различные компании-регистраторы, причем данная активность началась еще в 2008 году.

• Злоумышленников, использующих Flame для кражи информации, особенно интересовали офисные документы, файлы PDF и чертежи AutoCAD.

• Данные, загружаемые на командные серверы Flame, шифровались с использованием относительно простых алгоритмов. Украденные документы сжимались при помощи библиотеки Zlib с открытым исходным кодом и модифицированного алгоритма PPDM-сжатия.

• По предварительным данным, 64-разрядная версия операционной системы Windows 7, которая ранее уже была рекомендована «Лабораторией Касперского» как одна из самых безопасных, оказалась не подвержена заражению Flame.

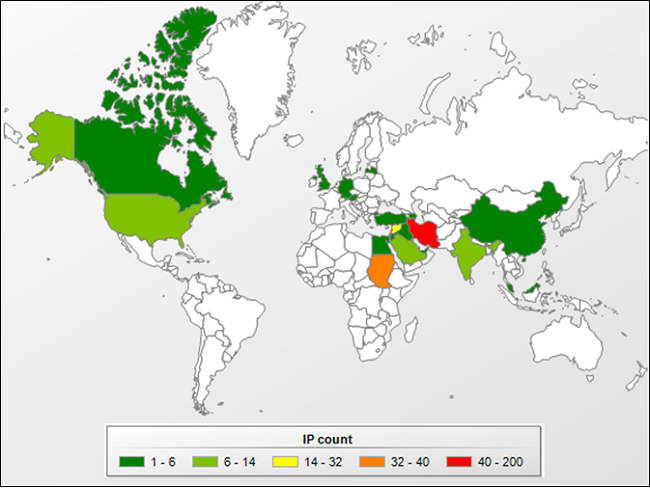

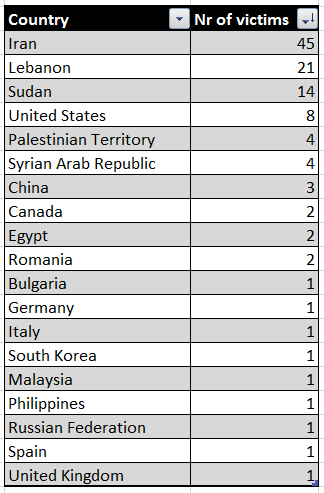

География распространения Flame

Что нам удалось узнать?

Подробности о способе заражения и распределенности серверной инфрастркутуры Flame вы можете прочитать в нашем блогпосте на Securelist. Здесь же мы приведем немного статистики о географии распространения и наиболее интересные факты.

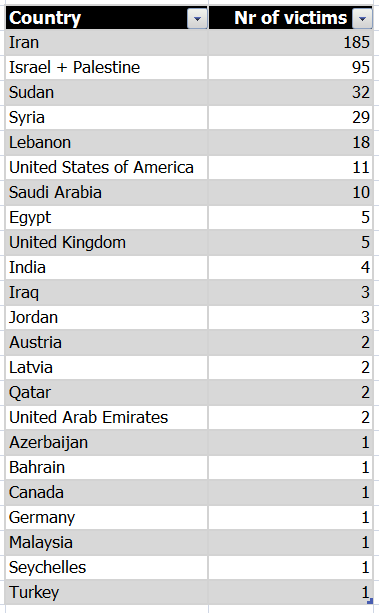

Например, вот текущая статистика Flame из KSN:

Очевидно, что наибольшее число жертв Flame находится на Ближнем Востоке. Важно отметить, что некоторые из жертв могут использовать различные VPN/proxy сервисы. В таких случаях зараженные системы могут иметь, например, европейские IP-адреса, хотя физически находятся в азиатском регионе. Также некоторые «пострадавшие» на самом деле могут быть машинами других исследователей. Однако в целом статистика выглядит достаточно точной и отражает географическое распределение заражений.

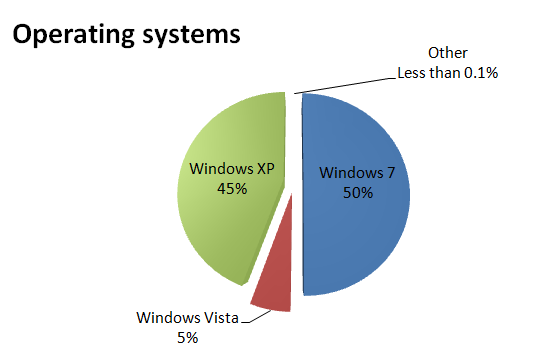

Что насчет операционных систем, пораженных Flame? Вот так выглядит статистика, полученная на основе данных об ОС тех систем, где были обнаружены заражения:

Наибольшее число заражений отмечено на системах с Windows 7 32-бит. На втором месте — Windows XP. Важно отметить, что Flame не работает на Windows 7 64-бит, которую мы ранее рекомендовали как хорошее решение для защиты от других видов угроз.

Статистика с нашего sinkhole и от OpenDNS

Наш партнер в этом исследовании, компания OpenDNS, собрала воедино информацию о датах регистрации доменов Flame за последние годы. Вы можете увидеть эти анимированные данные здесь: www.opendns.com/flame-timeline/

За последнюю неделю наш сервер зарегистрировал множество обращений от зараженных пользователей — ниже вы можете увидеть статистику по их местоположению. Необходимо учитывать, что подавляющее большинство заразившихся машин уже вылечены при помощи антивирусных программ. Таким образом, мы видим коннекты тех жертв, которые, видимо, не пользуются антивирусами или давно их не обновляли.

Также мы заметили подключения из Великобритании, Испании, России и Румынии, которые принадлежат различным экспертам, как независимым, так и из секьюрити-компаний.

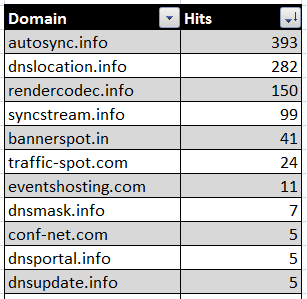

Ниже — статистика по 10 наиболее часто используемым доменам, к которым происходило обращение на наш sinkhole-сервер:

В настоящее время 28 доменов, связанных с Flame, перенаправлены на синкхол-сервер, принадлежащий «Лаборатории Касперского»: flashupdates.info, nvidiadrivers.info, nvidiasoft.info, nvidiastream.info, rendercodec.info, syncstream.info, videosync.info, dnslocation.info, dnsmask.info, dnsportal.info, dnsupdate.info, flushdns.info, localgateway.info, pingserver.info, serveflash.info, serverss.info, autosync.info, bannerspot.in, bannerzone.in, micromedia.in, mysync.info, newsync.info, syncdomain.info, synclock.info, syncprovider.info, syncsource.info, syncupdate.info и ultrasoft.in.

Данные, передаваемые Flame

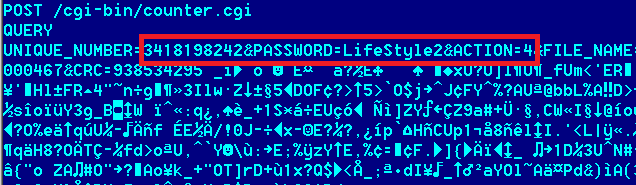

Когда Flame подключается к синкхолу, он передает POST запрос для идентификации себя. После этого отправляется большой пакет данных, которые содержат много «интересной» информации, например, о версии Flame, его конфигурации, историю активности в зараженной системе, данные, извлеченные из документов, и так далее.

Во всех конфигурациях, которые мы наблюдали, использовался один и тот же пароль “LifeStyle2”. Этот пароль хранится в конфигурационном файле Flame и может быть изменен.

Пакет данных, загружаемый на сервер, содержит зашифрованные лог-файлы и другую сжатую информацию. Если расшифровать эти данные, то можно найти информацию о версии Flame, которая передается на сервер.

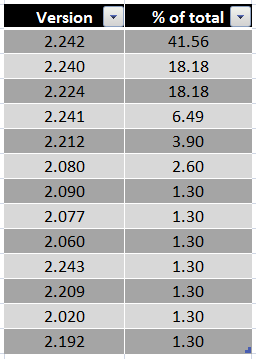

Распределение Flame по версиям, подключавшимся к нашему серверу, выглядит следующим образом:

Большинство подключений осуществлялось версией 2.242, которая является той самой, которую мы изначально обнаружили и анализировали. Это подтверждает то, что она является самым распространенным вариантом Flame. Но она не самая актуальная: мы видим одно подключение от пользователя, зараженного версией 2.243!

Версия 2.080 также очень интересна — это маленький вариант “mssecmgr.ocx” (~890кб), который не содержит в себе всех модулей, имеющихся в большом 6-ти мегабайтном варианте. У нас также имеется образец данного варианта, и мы анализировали его одновременно с большим образцом.

Среди компьютеров, подключавшихся к нашему синкхолу, есть несколько очень интересных случаев: три PC — в Ливане, Ираке и Иране. В ходе нашей синкхол-операции версии Flame на этих машинах изменились — вероятно, червь обновил себя за это время. Например, вариант 2.212 изменился на 2.242 в двух из этих случаев. Это свидетельствует о существовании пока неизвестного C&C, который также функционировал во время нашего синкхола. Или о неизвестном нам механизме обновления Flame.

Среди всех данных, извлекаемых из систем, атакующие явно испытывают повышенный интерес к чертежам в AutoCAD. Это интересная деталь, поскольку известно, что AutoCAD проекты также были целями троянца Duqu.

В дополнении к DWG-файлам, которые являются проектами AutoCAD, Flame целенаправленно ищет PDF и текстовые файлы, а также другие документы и создает краткие справочники о найденных файлах. Он также охотится за электронной почтой и многими другими видами различных «интересных» (высокоценных) файлов, которые указаны в конфигурации червя.

Данные, отправляемые на сервер управления, зашифрованы с использованием простого XOR-шифрования в сочетании с шифром замены. В дополнение к этому многие блоки внутри сжаты при помощи Zlib и PPDM библиотек.

Интересно, что данные, передаваемые на сервер, разбиты на пакеты по 8192 байт. Это возможно сделано для восстановления после ошибок — известно, что интернет на Ближнем Востоке очень медленный и не очень стабильный.

Другой интересной особенностью Flame является использование SSH соединений при передаче данных. Судя по всему (несмотря на то, что мы не смогли воспроизвести такое поведение), когда интернет работает, но серверы Flame недоступны через SSL, он пытается использовать SSH.

SSH соединение устанавливается при помощи встроенной в червя Putty-based библиотеки. На данный момент IP-адрес сервера и username/password неизвестны. Возможно, что они обновляются через C&C и поступают только тогда, когда имеются временные проблемы с SSL. Одной из причин использования SSH может быть распространенная ситуация с баном SSL/HTTPS трафика в некоторых странах, таких как, например, Иран.

В прошедшую неделю «Лаборатория Касперского» установила контакты с CERT-ами нескольких стран для информирования их о доменах Flame и IP-адресах вредоносных серверов. Мы хотим поблагодарить эти команды за помощь в этом исследовании.

Если вы представляете правительственный CERT и хотите получить больше информации о серверах Flame, пожалуйста, обращайтесь к нам на адрес theflame@kaspersky.com.

Вместо заключения

«Лаборатория Касперского» хотела бы поблагодарить отдел по борьбе с сетевыми злоупотреблениями GoDaddy (GoDaddy Network Abuse Department) и Уильяма МакАртура (William MacArthur) за их быстрый отклик и неоценимую поддержку этого расследования. Группа исследования проблем безопасности OpenDNS (OpenDNS security research team) также оказала нам ценнейшее содействие в ходе расследования.

Автор: Kaspersky_Lab