Вчера была опубликована новость о вредоносном программном обеспечении Regin, который следил за пользователями из различных сфер, включая корпоративных пользователей и правительства стран. Троян наблюдал за пользователями с 2008 по 2011 годы, после чего пропал с радаров и вновь появился в 2013 году.

Весной 2011 года Еврокомиссия обнаружила, что была взломана. Вторжение было сложным для обнаружения, использовалась уязвимость нулевого дня. Хакеры вошли в сеть, разведали сетевую архитектуру и заразили многочисленные системы в Европейской Комиссии и Совете Европы прежде, чем их получилось обнаружить, украв при этом сотню-другую документов. Спустя два года, в 2013, была взломана Бельгийская телекоммуникационная компания «Белгаком»: хакеры узнали логины и пароли системных администраторов компании, чтобы получить доступ к маршрутизаторам, контролирующим сотовую сеть Белгаком. Далее жертвой стал Жан-Жак Квисквотер, профессор-криптограф.

АНБ США и Центр правительственной связи Великобритании были связаны с Regin, а это значит, что они могли приложить руку к вышеупомянутым целям в 2013 году. Взлом же Еврокомиссии был осуществлен с помощью похожего вредоносного кода, также многоступенчатого, что снова наводит исследователей из Лаборатории Касперского и Symantec на мысли о злополучном Regin.

Есть и нечто более интересное: Касперский отмечает, что Regin способен атаковать и заражать базовые станции GSM, предоставляя возможность своим «хозяевам» перехватывать и прослушивать вызовы всех, включая президента и сотрудников компаний.

Из этого можно сделать следующий вывод: Regin мог быть не просто использован Американской и Британской разведками, но был создан по их заказу изначально. И что сейчас разведки используют это ПО, которое можно настраивать под множество различных целей — от скриншотов до фотографий с камеры, на постоянной основе, а не только в чрезвычайных ситуациях.

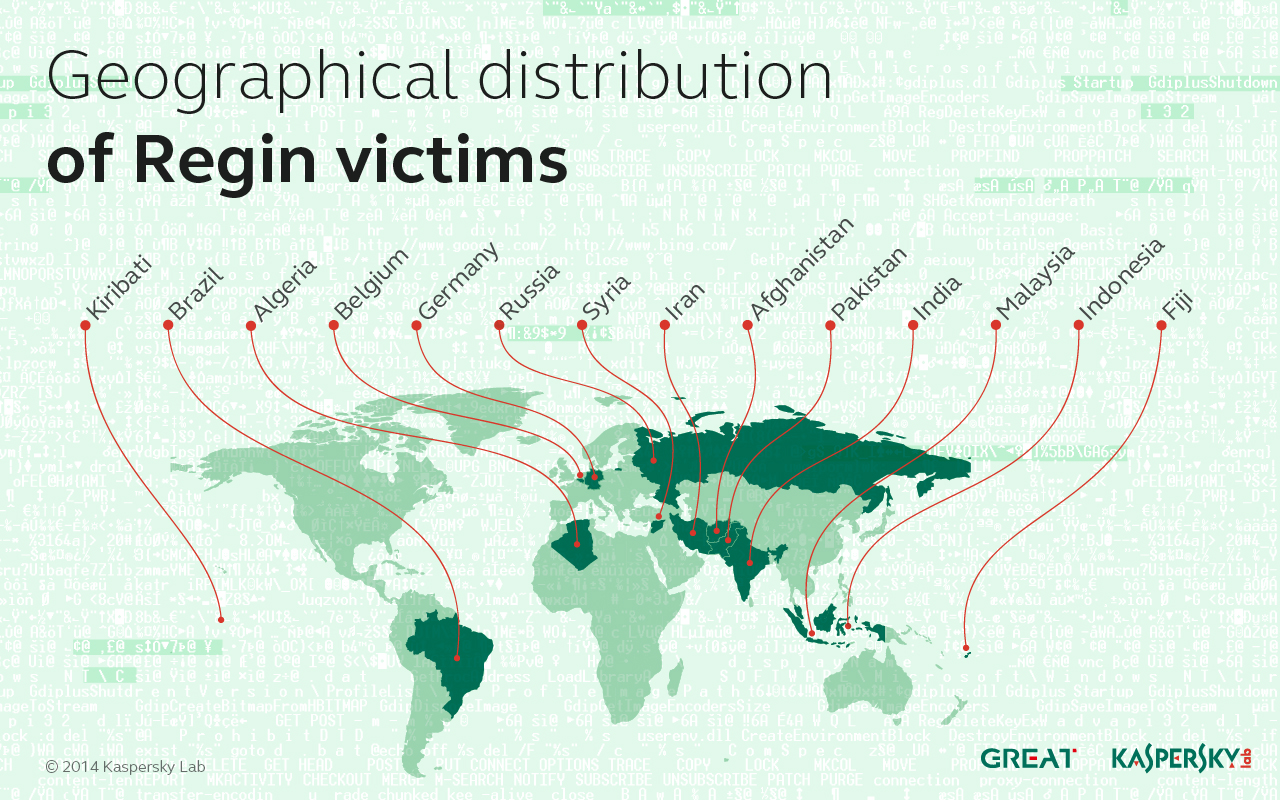

Географическое расположение жертв, инфографика от Лаборатории Касперского.

Автор: ivansychev