На днях специалисты по информационной безопасности из организации Check Point обнаружили вредоносное программное обеспечение, которое получило название Agent Smith. Это ПО незаметно для пользователя заражает устройство и заменяет обычное ПО вредоносными клонами, которые показывают большое количество рекламы.

Сообщается, что большая часть жертв этого ПО находится в Индии, Бангладеш и Пакистане. Есть жертвы и из других стран, включая Россию. Эксперты отследили место создания вредоноса. Как оказалось, разработчиком является некая компания из Китая. Это вполне официальная организация, которая помогает китайским разработчикам продвигать свои приложения. Но, похоже, организация занимается и другими видами деятельности, не совсем «белыми».

Вредоносное ПО начало распространяться в 2018 году через каталог приложений 9apps.com, который принадлежит китайской Alibaba. По словам специалистов по информационной безопасности, недавно приложения, которые заражены упомянутым вредоносом, стали появляться в каталоге приложений Google Play. Исследователи смогли обнаружить сразу 11 инфицированных приложений — это говорит о том, что, во-первых, кампания была запланирована, во-вторых, что заражений может быть гораздо больше.

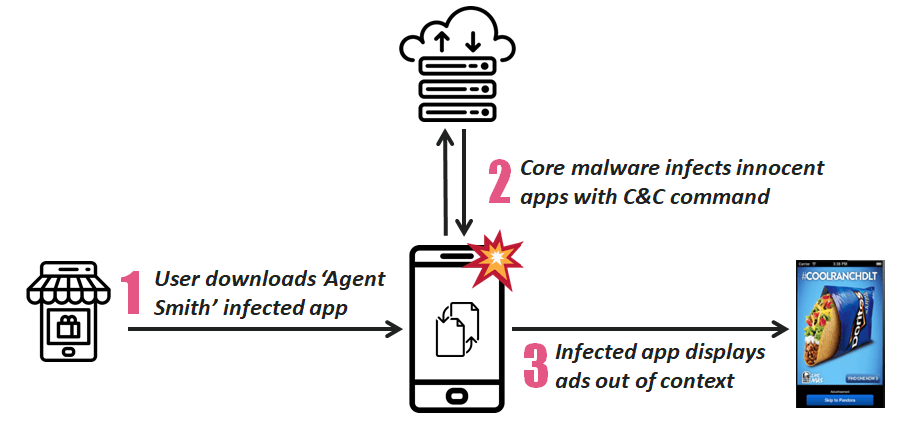

Инфицированные приложения содержали вредоносный компонент, который был замаскирован под SDK. После того, как жертва устанавливала мобильное приложение, вводился в работу этот компонент, который загружал и устанавливал еще один пакет приложений с вредоносом Agent Smith.

После установки он сканировал уже установленные приложения, после чего заменял их клонами с рекламой. В этой список входят такое ПО, как WhatsApp, Lenovo AnyShare, Opera Mini, Flipkart и TrueCaller. Насколько можно понять, вредонос был направлен на азиатских пользователей, поскольку среди клонов были и приложения, которые популярны в Индии и других странах региона. Но немало пострадавших, например, и в США — здесь количество жертв вируса составляет 300 000, равно, как и в Великобритании — 137 000.

После анализа вредоноса специалисты заявили, что он разрабатывался профессионалами, поскольку заменить легальное приложение клоном сложно. Этого нужно использовать уязвимость в Android Janus (CVE-2017-13156), которая дает возможность добавлять контент в APK без нарушения целостности цифровой подписи. Следующий шаг Agent Smith — имитация целевого приложения, с одновременным блокированием будущих обновлений. Это делается для того, чтобы клон приложения не замещался оригиналом при появлении обновления.

Эксперты считают, что обычный пользователь мало что может сделать для борьбы с вредоносом. Устанавливается он «втихую», никак не тревожит пользователя. Судить о его появлении можно лишь по увеличению количества рекламы в приложениях. Для того, чтобы убедиться в том, что на устройстве нет вредоносных приложений, специалисты советуют проверить список уже установленных аппов и удалить подозрительное ПО.

Среди тех приложений, на которые стоит обратить внимание в первую очередь — Google Updater, Google Installer for U, Google Powers и Google Installer. Удалить их можно без проблем.

Автор: marks