Всего год назад многие были уверены, что целевые атаки (не путать с кибероружием) были направлены исключительно на американские и западноевропейские компании. Однако, разоблачение кибер-операции Red October экспертами «Лаборатории Касперского» позволило развеять миф об узкой географической направленности подобных угроз.

Очередное доказательство масштабности не заставило себя долго ждать. 27 февраля «Лаборатория Касперского» опубликовала новый отчёт об исследовании ряда инцидентов, связанных с кибершпионажем против правительственных учреждений и научных организаций по всему миру. Вредоносная программа MiniDukе и сегодня продолжает атаковать своих жертв из Украины, Бельгии, Португалии, Румынии, Чехии, Ирландии и других стран. Специально для Хабра отчет об этой новой угрозе подготовил заместитель руководителя глобального центра исследований, руководитель отдела технологического позиционирования «Лаборатории Касперского» Владимир Заполянский.

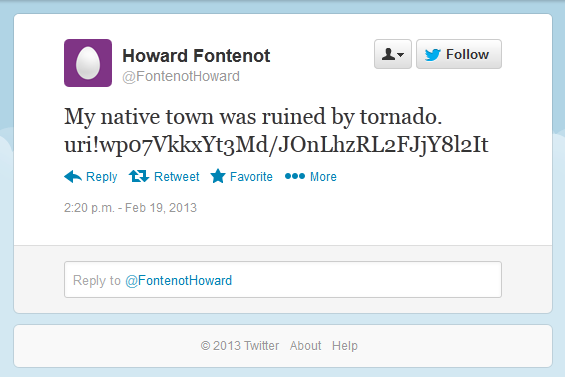

Твит аккаунта, созданного операторами командных серверов и содержащий определенный тег, которым помечен зашифрованный URL-адрес, предназначенный для использования бэкдорами.

Для проникновения на компьютер жертвы MiniDuke использует эксплойт для недавно обнаруженной 0-day уязвимости CVE-2013-0640 в PDF Adobe Reader 9, 10, 11. После открытия pdf файла, полученного через электронную почту, на компьютер проникает вредоносный модуль программы небольшого размера (20 Кб). Характерная особенность атаки в том, что этот модуль написан на Ассемблере в стиле, популярном у авторов вирусов в конце 90-х — начале 2000-х годов, и очень редко используемом в наши дни.

После проникновения программа связывается со своими создателями через сервис микроблогов Twitter, где она ищет твиты в заранее созданных злоумышленниками аккаунтах. Переходя по линкам, опубликованным в Twitter, она загружает основную часть вредоносного кода. Загрузка осуществляется в несколько этапов, после чего зловредный код начинает функционировать как Backdoor, открывая тем самым злоумышленнику доступ к любым данным, находящимся на компьютере жертвы.

Существует ли защита от MiniDuke?

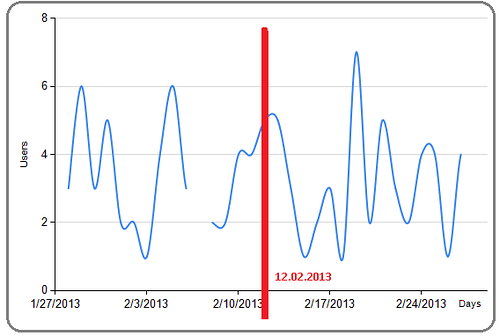

Сегодня многие компании, занимающиеся антивирусной безопасностью, блокируют MiniDuke сигнатурными или эвристическими способами. Однако это детектирование зловредного кода стало возможным лишь после того, как информация об используемой Adobe Reader 0-day уязвимости стала публично известной, а именно с 12 февраля 2013 г. При этом компания Adobe выпустила патч для закрытия этой уязвимости 20 февраля 2013.

Это значит, что долгое время у многих антивирусных компаний могло не существовать решения по защите от этой целевой атаки: используемый в атаке эксплойт способен успешно обойти такие передовые технологии борьбы с эксплойтами как ASLR и DEP.

Защита «Лаборатории Касперского»

Как показывают данные Kaspersky Security Network (KSN), «боевая нагрузка» (Shellcode) эксплойта Adobe Reader блокировался нашими продуктами для корпоративных и домашних пользователей еще до того, как мы узнали о существовании этой атаки.

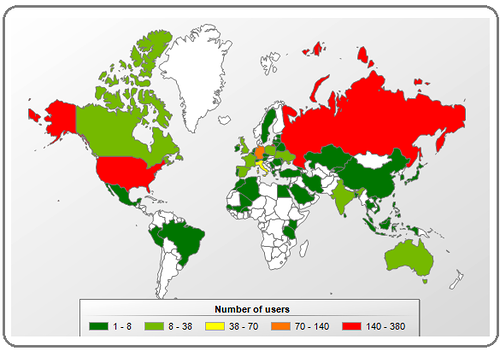

Рис. 1 Статистика Kaspersky Security Network за февраль 2013. География распространения и количество заблокированных попыток исполнения на компьютере shellcode, используемого в эксплойте Adobe Reader

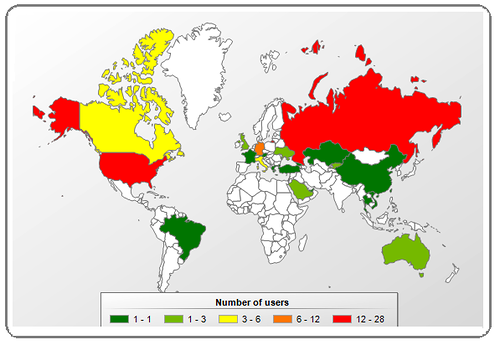

Более того, статистика блокировки этого shellcode за 2012 год свидетельствует об использовании его ранее.

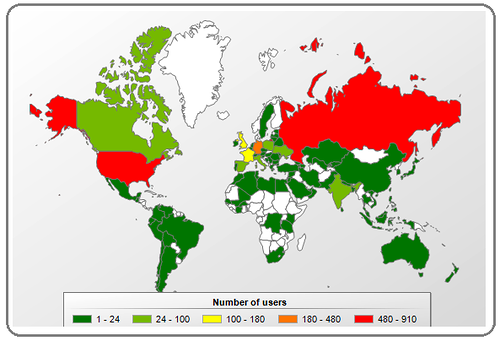

Рис. 2 Статистика Kaspersky Security Network за 2012. География распространения и количество заблокированных попыток исполнения на компьютере shellcode, используемого в эксплойте Adobe Reader

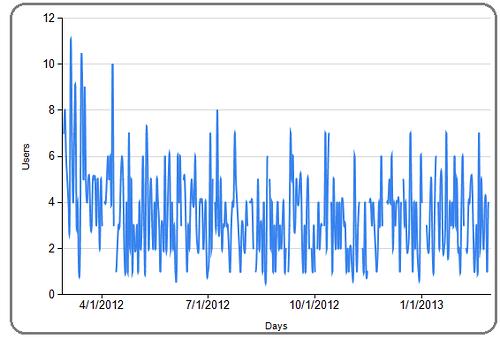

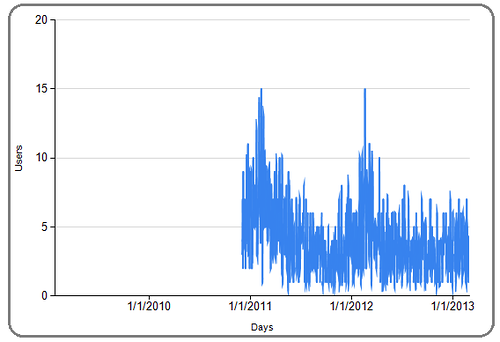

Впервые же этот shellcode был обнаружен и заблокирован нашими продуктами еще в конце 2010 года!

Рис. 3 Статистика Kaspersky Security Network c 2010 по 2013. География распространения и количество заблокированных попыток исполнения на компьютере shellcode, используемого в эксплойте Adobe Reader

Таким образом, «боевая нагрузка» (Shellcode), используемый в эксплойте Adobe Reader для кибератаки MiniDuke, успешно блокируется нашими продуктами начиная с 2010 года.

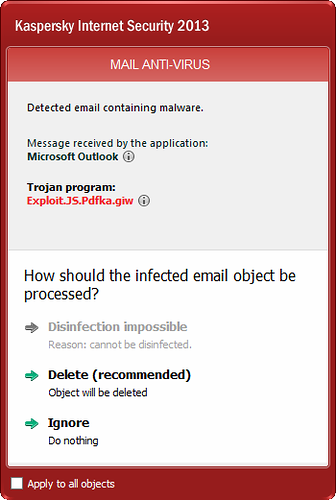

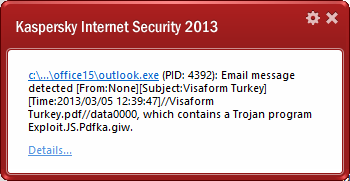

Это происходит на этапе анализа почтовых сообщений почтовым антивирусом. В случае попытки проникновения письма с вредоносным объектом на компьютер, пользователь продуктов «Лаборатории Касперского» просто получает письмо с удаленным файлом и информацией о том, что файл содержал в себе вредоносную программу с вердиктом Exploit.JS.Pdfka.giw.

Рис. 4 Уведомление пользователю о блокировке Shellcode эксплойта при получении почты в интерактивном и неинтерактивном режимах

Каким же образом оказалось возможным заблокировать этот shellcode до того, как мы узнали о его существовании?

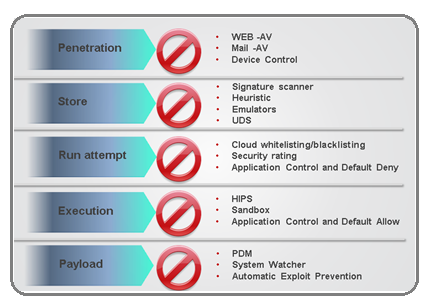

Обычно в детектировании сложных угроз, в том числе целевых атак, участвует сразу несколько слоев защиты. Одним из ключевых является Automatic Exploit Prevention. Именно эта проактивная технология эффективно сработала в случае обнаружения Red October, а также Java 0-day, публичная информация о котором появилась в январе 2013.

Рис. 6. Многоуровневая модель защиты «Лаборатории Касперского»

Однако в случае с MiniDuke все оказалось намного проще. В августе 2010 года нашими антивирусными экспертами была создана эвристическая сигнатура для блокирования множества эксплоитов, использующих уязвимости в Adobe Reader. Именно это звено многослойной защиты, реализованное в наших продуктах, эффективно сработало в данном случае.

Эвристическое детектирование «Лаборатории Касперского»

Эвристический анализ относится к классу проактивных технологий защиты, он позволяет находить файлы, зараженные неизвестным вирусом или новой модификацией известного экземпляра. Эта технология дает возможность одной сигнатурой блокировать множество вредоносных файлов, одновременно позволяя добиться повышения качества детектирования и уменьшения размера антивирусных баз.

В наших продуктах реализован статический и динамический анализ.

Статический анализ сканирует код на предмет подозрительных команд, которые могут являться признаком вредоносной программы. Например, характерной чертой вредоносной программы может быть поведение, при котором она осуществляет поиск исполняемых файлов и их последующее изменение.

Эвристический анализатор просматривает код программы и, встретив подозрительную команду или фрагмент, увеличивает «счетчик подозрительности» программы. Если после сканирования всей программы значение этого счетчика превышает некоторое заданное пороговое значение, то объект признается подозрительным.

При использовании динамического анализа запуск программы объекта эмулируется в виртуальном адресном пространстве. В случае, если в процессе эмуляции эвристический анализатор обнаруживает подозрительные действия, то программа или объект признаются вредоносными и их запуск на компьютере пользователя блокируется.

В наших продуктах целый ряд компонентов использует эвристический анализ, такие как Файловый Антивирус, Почтовый Антивирус, Веб-Антивирус, IM-Антивирус, Контроль активности программ и тд.

Заключение

Тем не менее, простой способ блокировки данной угрозы не означает, что все подобные атаки могут быть обезврежены аналогичным образом.

Поэтому мы продолжаем совершенствовать многоуровневый подход в защите пользователя и регулярно выпускаем новые технологии, такие как Whitelist, Application Control, Default Deny, Safe Money. Это позволяет продуктам «Лаборатории Касперского» обеспечивать надежную комплексную защиту от компьютерных угроз, в том числе новых и ранее неизвестных.

Автор: Kaspersky_Lab