Предметом искусства может быть картина, скульптура, поэма, симфония и даже компьютерный вирус, как бы странно это не звучало. К сожалению, создание вирусов в наши дни сопряжено с извлечением выгоды из своего творения или причинением вреда окружающим. Однако на заре компьютерных технологий вирусописатели были истинными художниками, чьими красками были кусочки кода, умело смешанные они превращались в шедевр. И цель их была не столь обидеть кого-то, сколь заявить о себе, продемонстрировать свой ум и смекалку и, порой, просто позабавить людей. Сегодня мы продолжим наше знакомство с различными творениями вирусописателей, которые тем или иным образом заслуживают нашего внимания. (Если же вы хотите ознакомиться с предыдущими частями, вот ссылочки: Часть I и Часть II)

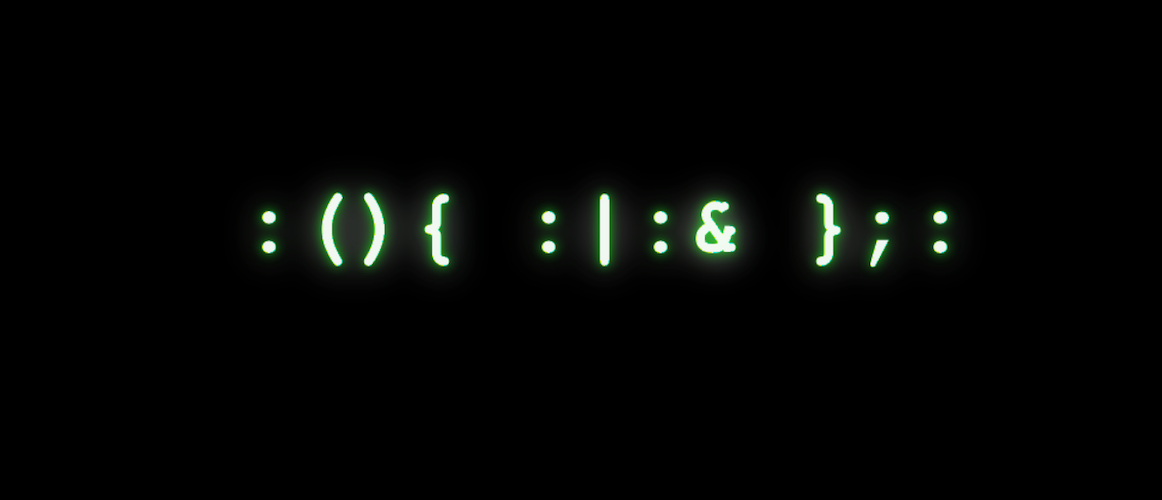

Fork bomb (Все гениальное просто) — 1969 год

Fork bomb является не отдельным вирусом или червем, а семейством крайне простых вредоносных программ. Структура кода Fork bomb может состоять всего лишь из 5 строчек. При использовании некоторых языков для написания подобного рода вредоносного ПО исключается необходимость использовать двоеточия, круглые скобки, а порой и все буквенно-цифровые символы.

Действует Fork bomb по весьма простому пути: для начала программа загружает себя в память, где создает несколько копий себя самой (обычно две). Далее каждая из этих копий создает столько же копий, как и оригинал, и так далее пока память не будет полностью забита, что приводит к отказу системы. В зависимости от устройства этот процесс занимает от нескольких секунд до нескольких часов.

Одним из первых зафиксированных случаев Fork bomb считается его появление на компьютере Burroughs 5500 в Вашингтонском университете в 1969 году. Именовалась эта вредоносная программа « RABBITS». В 1972 году вирусописатель Q The Misanthrope создал подобную программу на языке BASIC. Забавно, что в этот момент автор был в 7 классе. Еще был случай в неизвестной компании, в 1973 году, когда их IBM 360 были заражены программой « rabbit». В результате был уволен молодой сотрудник, которого обвинили в распространении вируса.

Cascade (falling down) — 1987 год

Один из самых забавных вирусов своего времени. Почему именно так узнаем дальше.

Когда вирус проникал в систему и активировался, он прежде всего проверял наличие в BIOS строчки «COPR. IBM». Если таковая имелась вирус должен был остановиться и НЕ заражать данную машину, но из-за ошибки в коде вируса заражение происходило все равно. Далее Cascade становился резидентным в памяти. Вирус инфицировал любой файл .com, когда последний запускался. Cascade заменял первые 3 байта файла на код, который вел к коду самого вируса.

А теперь что до результатов деятельности вируса. Они вступали в силу, если зараженный файл запускался в период с 1 октября по 31 декабря 1988 года. Все символы на экране DOS просто начинали беспорядочно падать, в буквальном смысле, вниз экрана. Именно потому вирус и был назван Cascade (каскад). Порой при этом воспроизводились некие звуки.

После распространения по миру, появилось множество вариантов Cascade — около 40. Некоторые из них были созданы прежним автором в надежде исправить баг с распознаванием копирайта IBM, однако и эти варианты вируса продолжали успешно заражать системы компьютерного гиганта. Другие варианты вместо водопада символов приводили к форматированию жестких дисков либо просто содержали какое-то послание. В любом случае именно оригинал вируса Cascade запомнился многим.

Забавно, что автор пытался избежать заражения компьютеров IBM, но при этом были заражены не только таковые, но и целый офис компании в Бельгии стал жертвой. В результате IBM выпустили для общественности свой антивирус, которым ранее пользовались только внутри компании.

О происхождении вируса и о ее авторе ничего не известно. Есть догадки, что Cascade был написан кем-то из Германии или Швейцарии.

Eddie (Hallowed Be Thy Name) — 1988 год

Один из первых болгарских вирусов и первое творение Dark Avenger, который стал крайне известен благодаря не только своим вирусам, но и так называемому Dark Avenger Mutation Engine (о нем чуть позже). Свой вирус Dark Avenger назвал в честь символа группы Iron Maiden — скелета по имени Эдди.

После попадания на компьютер вирус становился резидентным в памяти. Жертвами заражения были файлы .com и .exe. При этом не было необходимости исполнения этих программ для заражения, достаточно было их просто считывать (копирование, перемещение, проверка содержания файла). Также существовала вероятность заражения антивирусного ПО, что могло привести к инфицированию любого файла, который этим ПО сканировался. После каждого 16-ого заражения вирус переписывал случайный сектор.

Eddie.1028

Eddie.1530

Eddie.1797

Eddie.1799

Eddie.1800.B

Eddie.2000.C

Eddie.2000.D

Eddie.Alexander

Eddie.Apa

Eddie.Father

Eddie.Jasper

Eddie.Jericho (Two Variants)

Eddie.Korea

Eddie.Major

Eddie.Oliver

Eddie.Psko

Eddie.Satan

Eddie.Shyster

Eddie.Sign

Eddie.Uriel

Eddie.VAN

Кто является автором некоторых из них неизвестно и по сей день. Варианты Eddie, вышедшие из-под пера Dark Avenger:

- Eddie.V2000 — содержал в себе следующие «послания»: „Copy me — I want to travel»; “© 1989 by Vesselin Bontchev.»; „Only the Good die young…“

- Eddie.V2100 — содержал слова „Eddie lives» и, в случае наличия в последнем секторе диска вируса Anthrax, переносил его в таблицу разделов, тем самым восстанавливая вирус.

Долгое время Eddie сохранял статус самого распространенного вируса волгари, при этом его фиксировали и в Западной Германии, США и СССР.

Father Christmas (Ho-ho-ho) — 1988 год

Незадолго до Рождества (католического) 1988 года червь Father Christmas начал свое путешествие через DECnet (ранний вариант Интернета, скажем так). Местом рождения червя считается Университет Невшателя в Швейцарии.

В качестве червя выступал файл HI.COM, который копировал себя из одной ноды DECnet в другую. Далее он пытался запустить себя, используя либо Task Object 0 (программу, позволяющую выполнять действия между двумя связанными компьютерами) либо через DECnet логин и пароль. В случае неудачи запуска, червь удаляет свой файл HI.COM из системы жертвы. А в случае успеха червь загружается в память, после чего использует процесс MAIL_178DC для удаления файла HI.COM. Далее червь отправляет баннер SYS$ANNOUNCE в 20597::PHSOLIDE, после чего проверяет системные часы. Если время заражения припадает на промежуток между 00:00 и 00:30 24/12/1988, червь создает список всех пользователей системы и рассылает свои копии им. Если же инфицирование произошло после 00:30 указанной выше даты, то червь просто переставал быть активным.

В поисках новой жертвы червь генерировал случайно число в пределах от 0 до 63*1024. Когда находился подходящий номер, он копировал файл HI.COM на воду жертвы. После 00:00 24/12/1988 распространение уже не происходило.

Также Father Christmas выводил сообщение (весьма доброжелательного, если можно так сказать про вредоносное ПО, характера):

«From: NODE::Father Christmas 24-DEC-1988 00:00

To: You…

Subj: Christmas Card.Hi,

How are ya? I had a hard time preparing all the presents. It

isn't quite an easy job. I'm getting more and more letters from

the children every year and it's not so easy to get the terrible

Rambo-Guns, Tanks and Space Ships up here at the

Northpole. But now the good part is coming. Distributing all

the presents with my sleigh and the deers is real fun. When I

slide down the chimneys I often find a little present offered by

the children, or even a little Brandy from the father. (Yeah!)

Anyhow the chimneys are getting tighter and tighter every

year. I think I'll have to put my diet on again. And afterChristmas I've got my big holidays :-).

Now stop computing and have a good time at home!!!

Merry Christmas

and a happy New YearYour Father Christmas»

Кому: Тебе…

Тема: Рождественская открытка

Привет,

Как ты? Мне было тяжеловато приготовить все эти подарки. Это не такая уж и простая задача. Я получаю все больше и больше писем от детей каждый год и это не просто получить «пушки» как у Рэмбо, танки и космические корабли на Северном Полюсе. Но сейчас будет хорошая часть. Развозить подарки на моих санях с оленями очень весело. Когда я спускаюсь по дымоходу, я частенько нахожу маленькие подарочки от детей, или даже немного бренди от папы. (Ура!) В любом случае, дымоходы с каждым годом становятся все теснее и теснее. Я думаю мне опять надо сесть на диету. И после Рождества у меня будет мои большие каникулы :-).

А теперь хватит сидеть перед компьютером и хорошего времени в домашней обстановке!!!

Счастливого Рождества

и с Новым Годом

Ваш Отец Рождество»

Father Christmas не стал покорителем мира, он заразил всего 6000 машин, и лишь 2% из них активировали червя. Однако есть любопытный факт: червь из Швейцарии добрался до Центра космических полетов Годдарда в пригороде Вашингтона всего за 8 минут.

Создатель столь необычного и хронологически привязанного червя так и не был найден. Известно лишь то, что был использован компьютер из университета, к которому имели доступ очень много людей.

Icelandic (Eyjafjallajökull) — 1989 год

Первый вирус, который инфицировал исключительно файл .exe на системе DOS. Место рождения — Исландия.

Icelandic попадал на компьютер в виде файла .exe, при запуске которого вирус проверял наличие себя самого в памяти системы. Если его копии там не было, вирус становился резидентным. Также он модифицировал некоторые блоки памяти дабы скрыть свое присутствие. Это могло привести к падению системы, если программа пыталась провести запись на эти самые блоки. Вирус далее заражал каждый десятый исполняемый файл, добавляя в конце каждого свой код. Если же файл был формата «read only», Icelandic свой код удалял.

Если на компьютере использовались жесткие диски объемом более 10 мегабайт, вирус выбирал область FAT, которая не использовалась, и помечал ее как битую. Эта операция проводилась каждый раз, когда происходило заражение нового файла.

Также существовало несколько разновидностей Icelandic, которые отличались друг от друга некоторыми функциями и свойствами:

- Icelandic.632 — заражал каждую третью программу. Помечал как битый один кластер на диске, если тот был больше 20 мегабайт;

- Icelandic.B — был усовершенствован для усложнения обнаружения некоторыми антивирусами, не производил никаких действий кроме распространения;

- Icelandic.Jol — подвариант Icelandic.B, который 24 декабря выводил сообщение на исландском « Gledileg jol» («Счастливого Рождества»);

- Icelandic.Mix1 — впервые обнаруженный в Израиле, вызывал искажение символов при передаче их серийным устройствам (к примеру, принтеры);

- Icelandic.Saratoga — с 50% вероятностью заражал запущенный файл.

Diamond (Shine bright like a diamond) — 1989 год

Еще один вирус из Болгарии. Предполагается, что его автором является Dark Avenger, поскольку данный вирус имеет много общего с его первым творением Eddie.

При запуске зараженной программы вирус проникал в память, занимая 1072 байта. Вирус проверял программы, которые мониторами прерывания 1 или 3. Если таковые были, эта проверка приводила к зависанию системы и вирус не мог более реплицировать себя. В случае если таких программ не было, Diamond присоединялся к любой запущенной программе, которая весила меньше 1024 байта. В процессе заражения вирус избегал файл COMMAND.COM. Также в самом вирусе можно было обнаружить строку, позволяющую легко его идентифицировать, — « 7106286813».

Diamond стал прародителем нескольких его вариантов, которые отличались по типу воздействия на зараженную систему и по методу распространения и инфицирования:

Rock Steady

666-байтный вирус, который не становился резидентным в памяти, если заражение происходило 13-ого числа любого месяца. Вместо этого он форматировал первые от 1 до 10 сектора на первом жестком диске. После этого перезаписывал первые 32 сектора диска С: мусорными данными и перезагружал систему. Впервые был обнаружен в Монреале (Канада).

Довольно любопытным был и путь заражения файла. Для начала Rock Steady проверял «вес» файла: меньше 666 байт (для любого формата) и больше 64358 байта (для файлов .com). Далее вирус проверял, начинаются ли имена файлов с букв «MZ» и «ZM», после чего менял их с «ZM» на «MZ» и наоборот. Также вирус изменял значение на 60 и отнимал свой «вес» в 666 байта от размера инфицированного файла.

David

Возможно пришел из Италии. Был впервые замечен в мае 1991 года. Первый вариант данного вируса не мог инфицировать файлы .exe, однако его подвариант, вышедший в октябре 1992 года, уже имел такую возможность. Он приводил к частому падению системы, когда исполнялся файл .com, при этом в процессе инфицирования вирус не избегал файла COMMAND.COM, как это делал оригинал. Если зараженный .exe файл запускался во вторник, вирус форматировал диски. Также отображал на экране прыгающий мячик для пинг-понга и сообщение следующего содержания:

© David Grant Virus Research 1991 PCVRF Disribuite this virus

freely!!!...ah...John...Fuck You!

Damage

Существует мнение, что данный вирус был создан тем же, кто написал David, поскольку Damage был обнаружен также в мае 1991 года, также в Италии. Вирус заражал файл, размер которых превышал 1000 байт, при этом не избегал и файла COMMAND.COM. Если часы системы показывали 14:59:53, на экране появлялся разноцветный бриллиант, который распадался на более мелкие бриллианты, которые удаляли символы с экрана. В коде вируса были обнаружены фразы «Damage» (за что и получил свое название) и «Jump for joy!!!».

Lucifer

Еще один вирус из Италии, обнаруженный в мае 1991 года. Заражал файл больше 2 килобайт, в том числе и COMMAND.COM. Если отметка времени (Timestamp) файла была 12:00 до заражения, вирус исчезает после инфицирования.

Greemlin

Ох уж эта Италия, ох уж этот май 1991 года. Данный вирус тоже от туда. Сильно замедлял работу системы (примерно на 10%). 14 июля любого года перезаписывал некоторые сектора дисков А:, В: и С:.

Существовало еще несколько вариантов, но основной их особенностью было то, что они не проверяли наличие своих копий в файлах-жертвах, что приводило к повторному инфицированию последних.

Alabama (Alabama Shakes) — 1989

Вирус под систему DOS, который заражал файлы .exe. При активации зараженного файла, вирус становился резидентным в памяти. Однако, в отличие от других резидентных вирусов, Alabama не заражал файл, когда тот исполнялся. Вирус искал файл для инфицирования в данной директории, и если это не срабатывало, только тогда он переходил к методу заражения активированных файлов. Также кадру пятницу, вместо инфицирования файлов, вирус открывал какой-то произвольный файл вместо того, что хотел открыть пользователь. Alabama выводил мигающий текст на экран через час после заражения системы:

SOFTWARE COPIES PROHIBITED BY INTERNATIONAL LAW…

Box 1055 Tuscambia ALABAMA USA.

Dark Avenger Mutation Engine (DAME) — 1991 год

Это не вирус, однако данный модуль сделал крайне известным некоего Dark Avenger, о котором мы уже упоминали ранее.

Когда вирус, использующий DAME, заражал файл, шифровальщик выдавал код вируса за мусор. А когда файл открывался, дешифратор возвращал код вируса в прежний рабочий вид.

Также Dark Avenger добавил архив, содержащий отдельный модуль для генерации случайных чисел, что при использовании помогало вирусу распространиться.

Благодаря модулю DAME вирусописателям стало гораздо проще создавать полиморфные вирусы, несмотря на всю сложность имплементации модуля в код оригинального вируса. При этом использование модуля давало возможность создавать множество вариантов одного и того же вируса. По данным исследователей вредоносного ПО к концу 1992 года насчитывалось порядка 900 000 разновидностей вариантов вирусов, которые использовали DAME.

Starship (Back in the U.S.S.R.) — 1991 год

Вот мы и добрались до родных краев. Вирус Starship был создан в СССР. Но на этом его отличительные черты не заканчиваются.

Весьма сложным, на свое время, и необычным был метод инфицирования вирусом Starship. Данный вирус заражал файлы типа .com и .exe. Когда эти файлы открывались, Starship инфицировал главную загрузочную запись. При это вирус не становился резидентным в памяти и не инфицировал другие .com и/или .exe файлы. Starship модифицировал три байта в секционированных таблицах данных и внедрял свой код в 6 последовательных секторов последнего трека жесткого диска.

Также Starship отслеживал сколько раз компьютер загружался. Когда это происходило, вирус загружал себя в видеопамять, где и расшифровывался (другими словами производил развертывание). Находясь в видео памяти, вирус нарушал прерывания дабы обезопасить себя от переписывания на жестком диске и ожидал завершения работы первой попавшейся программы. Когда это происходило, вирус перемещал себя в главную память, где занимал 2688 байта.

Далее Starship инфицировал файлы .com и .exe на дисках А: и В:. При этом добавлял свой код внутрь файла только после его закрытия, тем самым усложняя обнаружение.

РЕзультат работы вируса был виден спустя 80 загрузок компьютера. Под мелодичные звуки на экране отображались цветные пиксели, каждый из которых обозначал одно из подключений к дискам.

Groove («When you get a groove going, time flies») — 1992 год

А вот как раз и вирус, который использовал для шифрования творение Dark Avenger DAME (пункт 8). Groove стал первым вирусом, который использовал вышеупомянутый модуль для инфицирования файлов .exe. Родиной данного зловредного ПО является Германия, хотя он и сумел распространится по миру, дойдя даже до США.

Вирус, после активации зараженного файла, располагался в «высокой» памяти, ниже ограничения

Хоть IBM с Microsoft и установили ограничение в 640К, большую ответственность несет все же микропроцессор Intel 8088. Оригинальные IBM-PC были оснащены микропроцессорами Intel 8088. Существует так много контактов, исходящих из одного блока, и это число и диктует к какому количеству памяти может получить доступ микропроцессор. У Intel 8088 было 40 контактов (20 для доступа к памяти), достаточно для доступа к 1000К памяти. Проектируя IBM-PC, инженеры нуждались в части из этих 1000К для того, чтобы компьютер мог работать с монитором. Дополнительная часть из 1000К была использована для различных основных системных функций, чтобы компьютер мог работать. Инженеры также зарезервировали часть из 1000К для будущих нужд. То что осталось и есть наши 640К.»

Цитата из книги Software Patents / Third Edition / 2012 (автор: Gregory A. Stobbs)

Вирус Groove присоединял свой код к файлам .com и .exe, которые пользователь запускал. При этом для заражения файлов .exe, последние должны были быть меньше определенного размера (к сожалению, не нашел информацию о том какого именно). Заражение программ приводило к нарушению их работы. А заражение COMMAND.COM к невозможности загрузить систему.

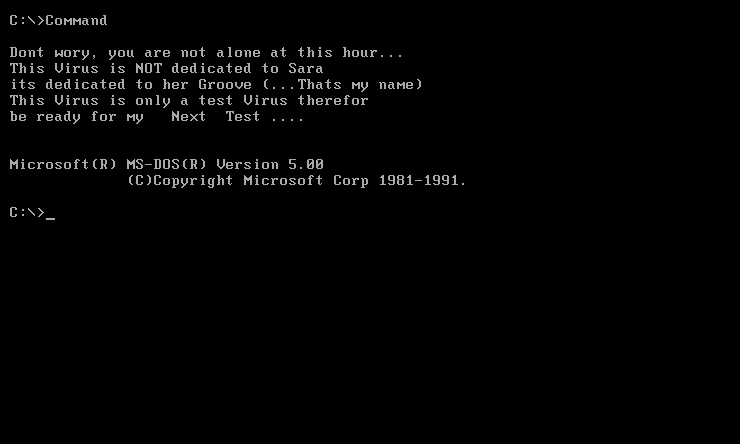

После 00:30 вирус выводил на экран сообщение:

Dont wory, you are not alone at this hour…

ThisVirus is NOT dedicated to Sara

its dedicated to her Groove (...Thats my name)

This Virus is only a test Virus there for

be ready for my Next Test ….

Этот Вирус не посвящен Саре

он посвящен ее Groove (… Так меня зовут)

Этот Вирус только тестовый Вирус, потому

будь готов к моему Следующему Тесту…

Для того чтобы продлить свое существование вирус удалял или портил файлы, относящиеся к антивирусным программам.

Qark's Incest family («we are family, I got all my sisters with me…») — 1994 год

В данном пункте мы рассмотрим не один вирус, а целую «семью» за авторством австралийского вирусописателя Qark, который в результате присоединился к группе братья по оружию «VLAD» (Virus Labs & Distribution). Активная деятельность Qark в рядах организации припадает на период с 1994 по 1997 год.

А теперь подробнее о «членах семьи» вирусного клана.

Daddy

С помощью уменьшения размера MCB (Memory Control Block), но только в том случае, если этот MCB последний в цепочке. Также вирус может создавать и собственный MCB с установкой значения поля владельца (0x0008 — command.com) и присоединятся к INT 21h.

Заражение файлов происходит при их открытии или когда пользователь ознакамливается с их данными или свойствами. Daddy также скрывал размер директории своего положения от FCB findfirst/findnext. А зараженные файлы помечались как таковые путем изменения значения отметки времени на значение отметки даты.

Также Daddy содержал в себе следующие строки:

[Incest Daddy]

by Qark/VLAD

Mummy

Если под управлением MS-DOS не было указано расширение файла для его выполнения, файлы .COM были в приоритете перед файлами .EXE. Зараженные .com файлы запускали вирус, а потом открывали оригинальные файлы .exe. Для начала вирус запускал оригинальные файлы .exe, после чего становился резидентным через присоединение к INT 21h.

Так же как и Daddy, вирус был зашифрован и использовал подобные методы ухода от обнаружения. Помимо этого Mummy обладал еще одним необычным механизмом скрытности: создавались файлы-компаньоны .com со спрятанным набором атрибутов. Когда запускался ASCII FindFirst, вирус удалял спрятанную часть из запрошенной маски атрибутов. Это позволяло избежать попадания зараженных файлов в список результатов поиска антивируса.

В коде вируса Mummy содержалась подпись:

[Mummy Incest] by VLAD of Brisbane.

Breed baby breed!

Sister

Данный вирус использовал тот же метод манипуляции с MCB, что и Daddy. Заражение флагов происходило при выполнении таких задач: открытие, выполнение, Chmod, переименование. Пометка инфицированных файлов осуществлялась добавлением значения «magic» в формате MZ.

Подпись в коде вируса Sister:

[Incest Sister]

by VLAD — Brisbane, OZ

Brother

Чтобы не повторяться, просто скажем, что данный вирус делал тоже самое что и другие представители «семьи»: изменял MCB, присоединялся к INT 21h. Также удалял базу контрольных сумм антивирусов Central Point Anti-Virus и Microsoft Anti-Virus. Для пометки инфицированных файлов выставлял значение секунд в отметке времени на 62.

Tentacle (I’m the Tentacle Virus!) — 1996 год

Еще одно семейство вирусов, хотя его представители не были созданы одновременно, а лишь следовали друг за другом как различные обновленные версии. Возможными странами происхождения данного вируса можно считать Великобританию или Францию.

После активации зараженного файла вирус начинал поиск в среде открытой на данный момент директории и в среде директории Windows. Цель поисков — файлы .exe. В открытой директории инфицировался 1 файл, в Windows — 2. Работа вируса приводила к повреждению некоторых файлов.

Отличительной чертой вируса Tentacle была замена иконки зараженного файла на свою собственную (смотрите картинку ниже), но только в том случае если заражение произошло в период с 00:00 до 00:15.

Также в коде вируса можно было найти фразу:

Virus Alert! This file is infected with Win.Tentacle

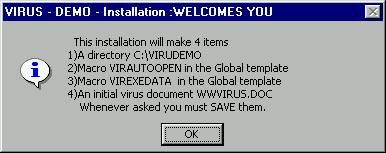

CAP (Dios y Federacion) — 1996 год

Макро вирус под Word, написанный Jacky Qwerty из Венесуэлы. Однако спустя несколько недель он распростился по всему миру.

Вирус содержал в себе от 10 до 15 макросов, в зависимости от языковой версии Word. Если язык английский, то макросы были следующие:

- CAP

- AutoExec

- AutoOpen

- FileOpen

- AutoClose

- FileSave

- FileSaveAs

- FileTemplates

- ToolsMacro

- FileClose

На других языковых версиях вирус создавал еще 5 дополнительных макросов, которые были копиями последних пяти из вышеуказанного списка. При активации зараженного файла вирус CAP удалял макросы из NORMAL.DOT, заменяя их на свои собственные. А из меню выпадающего меню исчезали кнопки Macros, Customize и Templates. Если на панели инструментов имелась иконка, она просто переставала работать.

При расшифровке макросов можно было увидеть следующее сообщение:

'C.A.P: Un virus social… y ahora digital…

'“j4cKy Qw3rTy» (jqw3rty@hotmail.com).

'Venezuela, Maracay, Dic 1996.

'P.D. Que haces gochito? Nunca seras Simon Bolivar… Bolsa !

'«j4cKy Qw3rTy» (jqw3rty@hotmail.com).

'Venezuela, Maracay, Dic 1996.

П.С. Что ты делаешь маленький ковбой? Ты никогда не будешь Симоном Боливаром! Дурак!

Esperanto («I did a movie in Esperanto») — 1997 год

Первый в мире мультипроцессорный вирус. Вредничал как на Microsoft Windows и DOS ПК с x86 процессорами, так и на MacOS с Motorola или PowerPC процессорами.

Работа на Windows и DOS

Прежде всего, после активации, вирус проверял наличие работающей копии себя в памяти. Если таковой не было, становился резидентным в памяти. Инфицировал файлы .com и .exe во время их открытия. Также мог заразить основные файлы DOS, NewEXE и Portable EXE.

Работа на MacOS

Для успешного заражения файлов в конце кода вируса был специальный MDEF ресурс. ОС будет интерпретировать код Intel как мусорный и сразу перейдет к обработке кода Motorola. Это приводит к тому, что код исполняется операционной системой без эмуляции, позволяя вирусу стать резидентным в памяти. Возможность вируса работать на MacOS с процессором от PowerPC исходит из эмуляции Motorola в ядре Macintosh. Учитывая заражение системных файлов, вирус активировался при запуске системы. Также Esperanto инфицировал Finder, что приводило к инфицированию любого файла открытого через эту программу. Как и в случае с Windows и DOS, на MacOS единовременно могла работать только одна копия вируса.

Вирус Esperanto мог легко переходить из Windows на MacOS и обратно. Для того чтобы инфицировать компьютер на MacOS через файлы .com и .exe, вирус сбрасывал MDEF ресурс, содержащий вирус. А для инфицирования файлов .com и .exe из MacOS файлов, вирус искал запущенные в эмуляторе исполняемые файлы Windows.

26 июля вирус выводил на экран сообщение (если вирус был на системе 32-bit Windows):

Never mind your culture / Ne gravas via kulturo,

Esperanto will go beyond it / Esperanto preterpasos gxin;

never mind the differences / ne gravas la diferencoj,

Esperanto will overcome them / Esperanto superos ilin.Never mind your processor / Ne gravas via procesoro,

Esperanto will work in it / Esperanto funkcios sub gxi;

never mind your platform / Ne gravas via platformo,

Esperanto will infect it / Esperanto infektos gxin.Now not only a human language, but also a virus…

Turning impossible into possible, Esperanto.

Эсперанто выйдет за ее пределы;

Не обращайте внимания на отличия,

Эсперанто преодолеет их;

Не обращайте внимания на ваш процессор,

Эсперанто будет работать на нем;

Не обращайте внимания на вашу платформу,

Эсперанто инфицирует ее.

Теперь не только язык людей, но и вирусов…

Превращая невозможное в возможное, Эсперанто.

26 июля выбрано не случайно, так как это праздник — день эсперанто. 26 июля 1887 года Людвик Лазарь Заменгоф создал универсальный язык, который назвали Эсперанто.

Gollum («my preciousss") — 1997 год

Вирус был написан испанским парнем по имени GriYo, утверждавшим что его творение это первый гибридный DOS/Windows вирус.

Gollum заражал файлы .exe, избегая тех, что содержали в своем имени «v» или начинались с «TB», таким образом избегая контакта с антивирусными программами.

При первой активации вирус вносил в системную папку файл GOLLUM.386. А в файл system.ini добавлялась строка DEVICE=GOLLUM.386. Данное добавление позволяло вирусу запускаться при каждой загрузке системы.

После первого перезапуска Gollum становился резидентным в памяти под видом драйвера виртуального устройства. При активации файла .exe из окна DOS вирус присоединял свой код к этому файлу, тем самым инфицируя его.

Результатом деятельности вируса Gollum было удаление баз данных некоторых антивирусных программ и внедрение в систему трояна GOLLUM.EXE.

Также в коде вируса можно было обнаружить следующий текст:

GoLLuM ViRuS by GriYo/29A

Deep down here by the dark water lived old

Gollum, a small slimy creature. I dont know

where he came from, nor who or what he was.

He was a Gollum -as dark as darkness, except

for two big round pale eyes in his thin face.

J.R.R. ToLkieN… The HoBBit

Это отрывок из книги «Хоббит» Дж. Р. Р. Толкиена, где описывается существо по имени Голлум, который также знаком многим и по книгам «Властелин колец», а также по экранизациям от Питера Джексона. Именно это существо и подарило свое имя самому вирусу.

Babylonia (seashell) — 1999 год

Бразильский вирус из-под пера вирусописателя Vecna, который заражал файлы .exe на компьютерах с Windows 9x.

После извлечения вирус не становился моментально активным, для начала он пропатчивал JMP или CALL и ожидал вызова. Вирус сканировал ядро ОС, получая адреса функции Windows API, и устанавливал себя под видом системного драйвера VxD.

Вирус выделял некую часть памяти, устанавливая привязку в обработчике IFS. После чего ожидал доступа к файлам Help, Portable Executables и WSOCK32.DL. Также вирус Babylonia сканировал систему на наличие загруженных антивирусных библиотек SPIDER.VXD и AVP.VXD. Если таковые имелись, вирус патчил их, в результате чего они более не могли открывать файлы.

Когда вирус Babylonia инфицирует переносимый исполняемый файл, он присоединяет себя к последнему сектору или перезаписывает секцию .reloc. Секция CODE также будет просканирована на наличие доступного пространства для размещения вызова к вирусу. Файлы Help инфицируются посредством передачи управления вирусному коду через функцию обратного вызова USER32 EnumWindows API.

Распространялся вирус через электронную почту. Прежде всего он добавлял свой код в функцию send() в WSOCK32.DLL. Это приводило к тому, что во всех письмах, которые отправлял пользователь с зараженной машины, были прикрепленные файлы, зараженные вирусом, под названием X-MAS.exe с рождественской иконкой.

Более поздние версии Windows не могли быть инфицированы, так как Babylonia обладал специфическими VxD вызовами, которые предназначены исключительно под ОС Windows 9x.

Вирус Babylonia мог обновляться с помощью модуля онлайн обновления. Данный модуль располагался в папке Windows System под именем KERNEL32.EXE, который запускался при запуске самой системы. Также его нельзя было увидеть в списке задач через CTRL+ALT+DEL.

Хоть вирус Babylonia и не распространился широко, и не стал угрозой мирового масштаба, все же методы его распространения, инфицирования и модуль обновления позволили данному вирусу обрести популярность.

Я не обнаружил данных касательно имени данного вируса. Однако Babylonia является названием рода морских брюхоногих моллюсков. Также можно предполагать, что имя вируса происходит от слова «Babylon» (Вавилон — город в Древней Месопотамии).

Dammit (darn it, virus again) — 2000 год

Вирус под системы серии Windows 9x, произошедший из России.

При активации вирус загружал себя в память, после чего заражал активизирующиеся файлы .exe, добавляя к ним свой код.

_AVP

NAV

TB

F-

WEB

PAV

GUARDDOG

DRW

SPIDER

DSAV

NOD

MTX

MATRIX

WINICE

FDISK

SCAN

DEFRAG

Все с той же целью — скрыть себя — вирус удалял VxD драйверы антивирусов AVP и Spider. Также избегал обнаружения отладчиком Microsoft's Soft-Ice.

Каждого месяца, первого числа вирус скрывал все иконки с рабочего стола, посредством добавления значения «1» в «HKEY_CURRENT_USERSoftwareMicrosoftWindows CurrentVersionPoliciesExplorer No Desktop».

В коде вируса Dammit можно было обнаружить следующее:

DAMMiT by ULTRAS [MATRiX]

© 2000

Где ULTRAS — автор вируса, а MATRiX — журнал вирусописателей, где код данного вируса был опубликован.

Blebla («For never was a story of more woe than this of Juliet and her Romeo») — 2000 год

Почтовый червь из Польши, написанный на языке Delphi. Стал одним из первых червей, который мог активироваться без вмешательства пользователя зараженной машины. Также был известен под именами Verona или Romeo and Juliet.

:))))))

hello world

!!??!?!?

subject

ble bla, bee

I Love You ;)

sorry…

Hey you!

Matrix has you…

my picture

from shake-beer

В этом письме было 2 прикрепленных файла Myjuliet.chm и Myromeo.exe. Сам текст письма содержал HTML, который сохранял прикрепленные файлы в папке Windows Temp и запускал Myjuliet.chm. Последний, в свою очередь, извлекал основную часть червя из файла Myromeo.exe.

Myromeo.exe запускает задачу Romeo&Juliet, которую можно увидеть в списке задач. Он ищет процесс под названием HH.exe, который обрабатывает файлы .chm, и старается его деактивировать дабы избежать предупреждения пользователя о его присутствии.

Далее червь размножается через шесть почтовых серверов, расположенных в Польше (ни один из них не работает уже):

- 213.25.111.2 memo.gate.pl

- 194.153.216.60 mail.getin.pl

- 195.117.152.91 dns.inter-grafix.com.pl

- 212.244.199.2 gate.paranormix.net.pl

- 195.116.62.86 madmax.quadsoft.com

- 195.117.99.98 promail.pl

Также червь обладает собственным SMTP движком, который пытается установить соединение с одним из вышеперечисленных серверов, чтобы отправить письмо с прикрепленными файлами стандарта MIME.

Несмотря на то, что червь не причинил большого вреда, он получил довольно большой огласки в средствах массовой информации.

YahaSux /Sahay (I don’t like you) — 2003 год

Среди вирусописателей тоже есть свои Моцарты и Сальери. Они такие же гениальные, и так же сильно друг друга не любят. Червь YahaSux является творением Gigabyte, которая, видимо, невзлюбила автора червя Yaha.

Жертве приходило электронное письмо на тему «Fw: Sit back and be surprised… » с таким содержанием:

Think of a number between 1 and 52.

Say it out loud, and keep repeating while you read on.

Think of the name of someone you know (of the opposite sex).

Now count which place in the alphabet, the second letter of that name has.

Add that number to the number you were thinking of.

Say the number out loud 3 times.

Now count which place in the alphabet the first letter of your first name has, and

substract that number from the one you just had.

Say it out loud 3 times.

Now sit back, watch the attached slide show, and be surprised..

Скажите его вслух, и повторяйте пока читаете это.

Загадайте имя того, кого вы знаете (противоположного пола).

Теперь подсчитайте какой порядковый номер в алфавите имеет вторая буква этого имени.

Прибавьте это число к тому, что вы загадали ранее.

Скажите число 3 раза вслух.

Теперь подсчитайте какой порядковый номер в алфавите занимает первая буква вашего имени, и отнимите это число от того, что у вас было до этого.

Скажите число 3 раза вслух.

Теперь сядьте, посмотрите прикрепленное слайд-шоу, и будьте поражены…

Этим прикрепленным к письму файлом был скринсейвер MathMagic.scr. После активации файла червь свою копию и исполняемые файлы червя Yaha nav32_loader.exe в системной папке. Если поиск не дал результатов, YahaSux копирует себя в папке под видом файла winstart.exe.

Дальше борьба с ненавистным Yaha становилась еще веселее. YahaSux пытался прервать процесс под именем WinServices.exe (или WINSER~1.EXE), который относились к Yaha.K. Удалял исполняемые файлы Yaha.K из реестра ключей, восстанавливая его оригинальное значение. Также в подключе WinServices производились изменения (значение выставлялось так: Default = (system directory)winstart.exe), которые позволяли запускать червь автоматически при включении системы.

Также YahaSux создавал файл yahasux.exe в системной папке и в папке Mirc Download. Он прикреплял себя ко всем файлам .exe в папке mircdownload в Program Files, а в root на диске С: добавлял файл MathMagic.scr.

Распространялся червь путем отправки себя всем адресатам в списке Outlook Address Book.

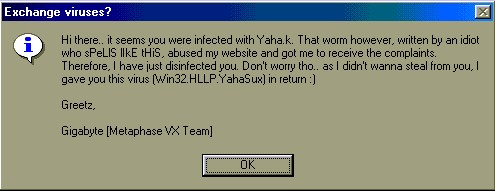

Через 40 секунд активности система зараженного ПК отключалась. После перезагрузки и удаления еще одного файла, относящегося к Yaha.K — tcpsvs32.exe, червь YahaSux выводил на экран следующее окно с сообщением:

Почему же Gigabyte, автор YahaSux, так невзлюбила червь Yaha.K и его автора? Дело в том, что Yaha.K менял домашнюю страницу в браузере Internet Explorer на coderz.net, где размещались веб-страницы и самой Gigabyte. Все это приводило к падению сервера coderz.net.

В своей новой версии Yaha.Q, в коде, автор оставил для своей соперницы сообщение:

to gigabyte: chEErS pAL, kEEp uP tHe g00d w0rK..buT W32.HLLP.YahaSux is… lolz ;)

Такая вот борьба интеллектов.

Lovgate (Open me, I’m not a worm. #wink) — 2003 год

Червь из Китая, который обладал свойствами трояна.

Attachment: Docs.exe

Body: Send me your comments…

Subject: Roms

Attachment: Roms.exe

Body: Test this ROM! IT ROCKS!..

Subject: Pr0n!

Attachment: Sex.exe

Body: Adult content!!! Use with parental advisory.

Subject: Evaluation copy

Attachment: Setup.exe

Body: Test it 30 days for free.

Subject: Help

Attachment: Source.exe

Body: I'm going crazy… please try to find the bug!

Subject: Beta

Attachment: _SetupB.exe

Body: Send reply if you want to be official beta tester.

Subject: Do not release

Attachment: Pack.exe

Body: This is the pack ;)

Subject: Last Update

Attachment: LUPdate.exe

Body: This is the last cumulative update.

Subject: The patch

Attachment: Patch.exe

Body: I think all will work fine.

Subject: Cracks!

Attachment: CrkList.exe

Body: Check our list and mail your requests!

После активации червь копировал себя в системную папку Windows под видом одно из файлов:

- WinRpcsrv.exe

- syshelp.exe

- winrpc.exe

- WinGate.exe

- rpcsrv.exe

Дабы позволить себе запускаться одновременно с запуском системы, червь действовал в зависимости от версии системы.

Windows 95, 98 или ME

В файл Win.ini добавлялась строка run=rpcsrv.exe. Если же на системе имелись реестры, то к ключу реестра локальной машины добавлялись значения «syshelp = %system%syshelp.exe», «WinGate initialize = %system%WinGate.exe -remoteshell» и «Module Call initialize = RUNDLL32.EXE reg.dll ondll_reg».

Также в реестр ключей вносилось значение «winrpc.exe %1», чтобы червь мог запускаться каждый раз, когда пользователь открывал текстовый файл.

Windows 2000, NT или XP

Червь копировал себя в системную папку под видом файла ssrv.exe и добавлял значение «run = rpcsrv.exe» к реестру ключей локальной машины.

Также добавлял реестр ключей локальной машины SoftwareKittyXP.sqlInstall.

После сих действий червь вносил в системную папку, а потом и активировал, следующие файлы, являющиеся его троянскими компонентами: ily.dll; task.dll; reg.dll; 1.dll.

Некоторые из этих файлов могли передавать информацию на адреса hello_dll@163.com или hacker117@163.com. Сам червь прослушивал порт 10168, в ожидании команд от своего создателя, получавшего к нему доступ через пароль. При вводе правильного пароля червь копировал себя в папки с общим сетевым доступом под видом таких файлов:

images.exe

joke.exe

pspgame.exe

news_doc.exe

hamster.exe

tamagotxi.exe

searchurl.exe

setup.exe

card.exe

billgt.exe

midsong.exe

s3msong.exe

docs.exe

humor.exe

fun.exe

Далее червь сканировал систему на наличие процесса LSASS.EXE (сервис проверки подлинности локальной системы безопасности) и присоединялся к нему. То же самое он делал и с процессом, отвечающим за открытие командной среды на порту 20168, который не требовал аутентификации.

Червь Lovgate сканировал все компьютеры в локальной сети, пытаясь получить к ним доступ через администратора. Сначала он делал это с пустым полем пароля, потом, в случае неудачи, применял следующие незамысловатые варианты паролей:

321

123456

654321

guest

administrator

admin

111111

666666

888888

abc

abcdef

abcdefg

12345678

abc123

Если попытка доступа увенчалась успехом, Lovgate копировал себя под видом файла stg.exe в папку admin$system32.

Для дальнейшего распространения червь сканировал папку «winpath», персональные папки пользователя и папку, где был запущен, на наличие адресов электронной почты в файлах с расширением, начинающимся на .ht (например, .html).

Эпилог

Вот и подошла к концу наша сегодняшняя экскурсия в мир вредоносного ПО. Хотя многие из сегодняшних экспонатов заслуживают отдельной выставки. Мир вирусов, червей и троянов огромен и многообразен. Есть и безобидные, вызывающие улыбку, есть и разрушительные, ворующие все, что у них на пути попадется. Но и те, и другие являются результатом работы выдающегося ума, которые не перестает искать что-то новое, не перестает исследовать. Пусть эти люди и направили свои умы не в самую благородную стезю, они все же учат нас тому, что никогда не будет достигнут предел, если мы будет смотреть дальше него. Я не агитирую писать вирусы. Просто не стойте на месте, развивайтесь, исследуйте, и пусть ваш ум никогда не достигает предела. Хорошего вам дня и до скорых встреч.

BLACK FRIDAY ПРОДОЛЖАЕТСЯ: скидка 30% на первый платёж по промо-коду BLACK30% при заказе на 1-6 месяцев!

Это не просто виртуальные серверы! Это (KVM) с выделенными накопителями, которые могут быть не хуже выделенных серверов, а в большинстве случаев — лучше! Мы сделали VPS (KVM) c выделенными накопителями в Нидерландах и США (конфигурации от

Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки? Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США!

Автор: Dmytro_Kikot