Разработчики зловредного программного обеспечения ищут все новые пути заражения компьютеров. Цель — похищение данных, шифрование файлов с требованием «выкупа», демонстрация сторонней рекламы, клики по которой приносит киберпреступникам деньги. Недавно специалисты по информационной безопасности из компании Proofpoint обнаружили именно такое ПО. Причем вместо браузера или операционной системы оно заражает роутеры. Называется новинка DNSChanger EK.

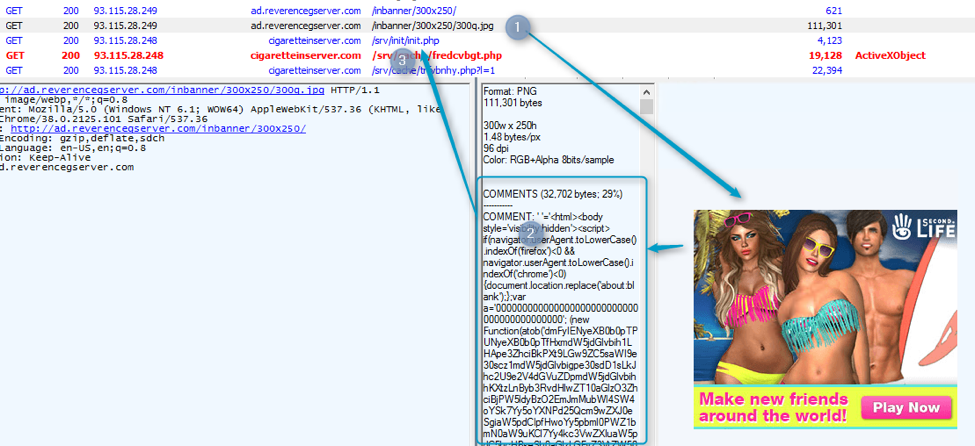

Схема работы киберпреступников относительно простая. Они покупают рекламу на популярных сайтах, и внедряют в эту рекламу скрипт, где используется WebRTC запрос к серверу Mozilla STUN. Цель — определение локального IP пользователя, зашедшего на сайт с зараженными рекламными банерами.

Если публичный адрес уже известен или не находится в промежутке целей, то пользователю показывают обычный баннер от сторонней рекламной сети. Если нужно действовать (то есть, если работу сети обеспечивает роутер), то в этом случае JavaScript, привязанный к рекламе, берёт из поля комментария изображения PNG код HTML и открывает лэндинг DNSChanger EK.

Поддельная реклама, которая перенаправляет запрос пользователя на сервера злоумышленников

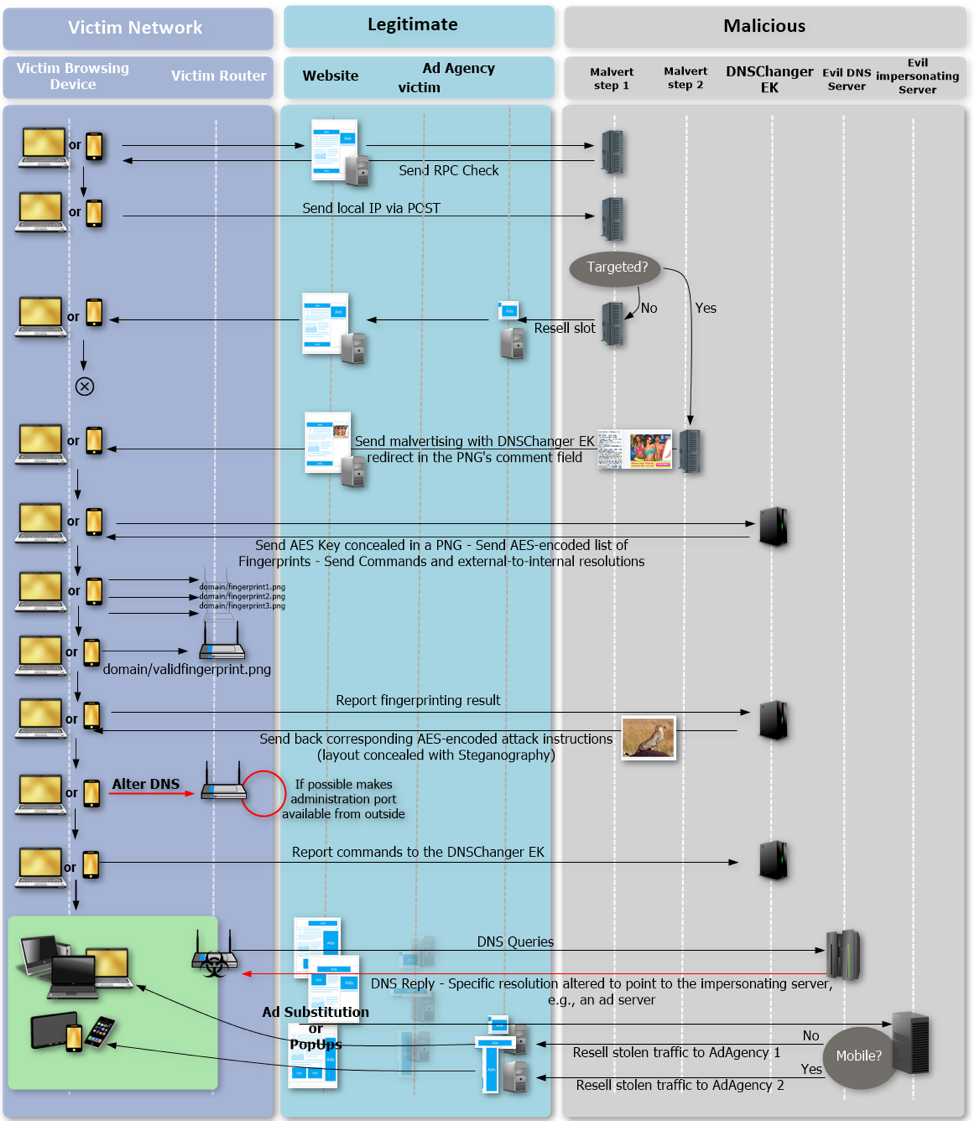

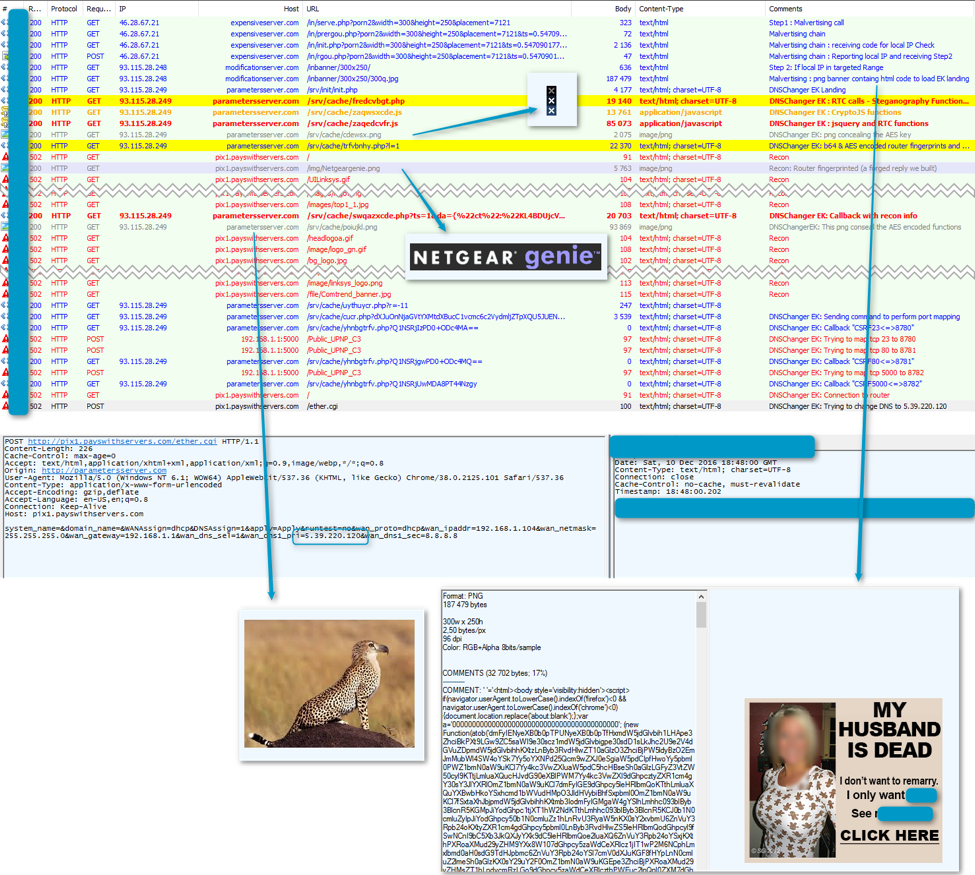

С этого момента начинает работать уже эксплоит. Если роутер пользователя уязвим (это определяется в автоматическом режиме), его браузеру отсылается файл изображения со встроенным при помощи стеганографии ключом шифрования AES. Ключ позволяет скрипту в «отравленной» рекламе декодировать трафик, который ПК жертвы получает от эксплоита. При этом все операции киберпреступников шифруются, чтобы не показать подноготную процесса специалистам по информационной безопасности.

После того, как жертва получает ключ, эксплоит отсылает список «отпечатков» роутеров. Сейчас в списке, по словам экспертов, уже более 166 «отпечатков». Скрипт, размещенный в рекламе, анализирует роутер, который использует жертва, и отсылает результат обследования на сервер эксплоита. Если система пользователя определяется, как уязвимая, начинается атака на устройство с использованием специфического набора инструментов взлома или же набора дефолтных наборов пароль/логин для каждой конкретной модели устройства.

Все это делается для изменения DNS-настроек роутера жертвы, для того, чтобы настроить редирект трафика через сервера злоумышленников. Сама операция происходит за считанные секунды, это только описание самого процесса выглядит длинным. Если настройки роутера позволяют это сделать, злоумышленники открывают управляющие порты для внешнего подключения, с тем, чтобы контролировать зараженные устройства напрямую. Исследователи утверждают, что они наблюдали, как злоумышленники открыли управляющие порты для 36 роутеров из 166 устройств, находящихся в списке.

Схема атаки экплоита DNSChanger

В случае, если атака проходит успешно, рекламу таких сетей, как AdSupply, OutBrain, Popcash, Propellerads, Taboola в браузере пользователя меняют рекламные вставки злоумышленников. Плюс реклама показывается теперь даже на тех сайтах, где ее нет.

Стоит отметить, что DNSChanger направлен на атаку пользователей с браузером Chrome, а не Internet Explorer, как в большинстве случаев. Причем атаки проводятся злоумышленниками как для десктопов, так и для мобильных устройств. Реклама показывается и на десктопах, и на мобильных устройствах.

К сожалению, пока что специалисты по информационной безопасности не могут определить весь список уязвимых ротуеров. Но известно, что в него входят модели устройств от таких производителей, как Linksys, Netgear, D-Link, Comtrend, Pirelli, и Zyxel. Среди уязвимых роутеров специалисты из Proofpoint могут назвать такие устройства:

- D-Link DSL-2740R

- COMTREND ADSL Router CT-5367 C01_R12

- NetGear WNDR3400v3 (и, вероятно, все прочие системы из этого же модельного ряда)

- Pirelli ADSL2/2+ Wireless Router P.DGA4001N

- Netgear R6200

Анализ трафика DNSChanger EK, проходящего через взломанный злоумышленниками роутер

Конечно, проблема не только в том, что жертва видит навязываемую рекламу в своем браузере. Главное то, что злоумышленники получают возможность управлять трафиком пользователя, а это означает, что здесь становится возможным и увод данных банковской карты, и похищение личных данных любых других сайтов, включая социальные сети. При заражении достаточно большого числа систем киберпреступники смогут формировать собственный ботнет.

И понятно, что под удар попадают не единичные пользователи, а все участники локальной сети, формируемой скомпрометированным роутером.

Что делать?

Поскольку атака производится через браузер пользователя, и злоумышленники получают возможность перехватывать трафик, то простой смены пароля/логина для администратора роутера или же отключение интерфейса администратора может быть недостаточно.

Единственный способ почувствовать себя в безопасности — это обновить прошивку роутера на самую новую версию, которая, скорее всего, уже включает защиту от действий эксплоитов из пакета DNSChanger EK.

Команда Proofpoint отмечает, что большое количество «отравленной» рекламы, размещаемой злоумышленниками, скрывается при помощи блокировщиков. Так что пользователи ПО, блокирующего такого типа рекламу, менее уязвимы, чем те пользователи, которые не стараются скрыть рекламу.

К сожалению, проблема еще и в том, что производители маршрутизаторов не слишком активно выпускают обновления безопасности для своих устройств. Если бы они реагировали своевременно, атаки злоумышленников были бы менее успешными и гораздо менее масштабными.

Автор: marks