Продолжение адаптированного перевода экспресс-курса Vladan Seget для подготовки к экзамену VMware Horizon 6 (with View) под кодовым номером 2V0-651.

Продолжение адаптированного перевода экспресс-курса Vladan Seget для подготовки к экзамену VMware Horizon 6 (with View) под кодовым номером 2V0-651.

Цель 1.1. Опишите основные возможности и особенности компонентов Horizon

Цель 1.5. Подготовка окружения для Horizon

Неправильная настройка групп AD DS, организационных подразделений, учетных записей в vCenter может привести как к некорректной работе View, так и рискам, связанным с излишне назначенными привилегиями. В этом разделе будут рассмотрены следующие темы:

а) Требования к учетным записям, группам Active Directory и необходимым разрешениям

б) Требования к организационным подразделениям (OU) для компьютеров

в) Файлы шаблонов групповой политики (GPO)

г) Настройка доверительных отношений между доменами Active Directory

д) Настройка серверов DHCP для десктопов Horizon View

Требования к учетным записям, группам Active Directory и необходимым разрешениям

Для установки View поддерживаются домены Active Directory начиная с уровня 2003. Серверы Connection, Replica, должны быть членами домена. Security может находиться в рабочей группе, но ничто не мешает сделать его членом домена (например, изолированного домена DMZ). Установить сервер Connection на контроллер домена не получится, так как он использует AD LDS.

Группы пользователей

В работе вам потребуется использовать группы AD DS как для пользователей (viewusers), так и для администраторов (viewadmins). Хорошая практика — всегда использовать группы при назначении разрешений, избегая использования учетных записей напрямую.

Группы пользователей используются при назначении разрешений на пулы виртуальных машин. Для простоты поиска придумайте для них стандартный префикс. Создайте общую группу, включающую все пользовательские группы и включите ее в локальную группу «Remote Desktop Users » на десктопах View при помощи политики Restricted Groups.

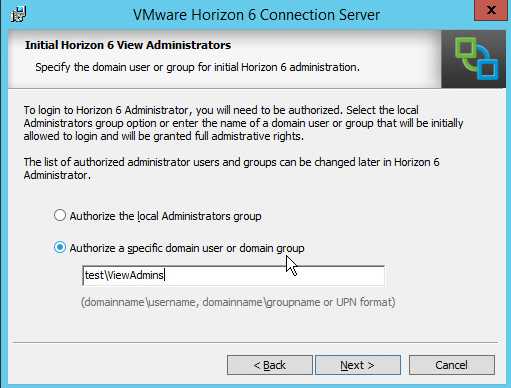

Группа для администраторов понадобится при установке View Connection server. Желательно заранее создать ее для установки первого сервера Connection.

Учетные записи для Connection Server и Composer

В общем случае вам понадобятся две или три сервисные учетные записи.

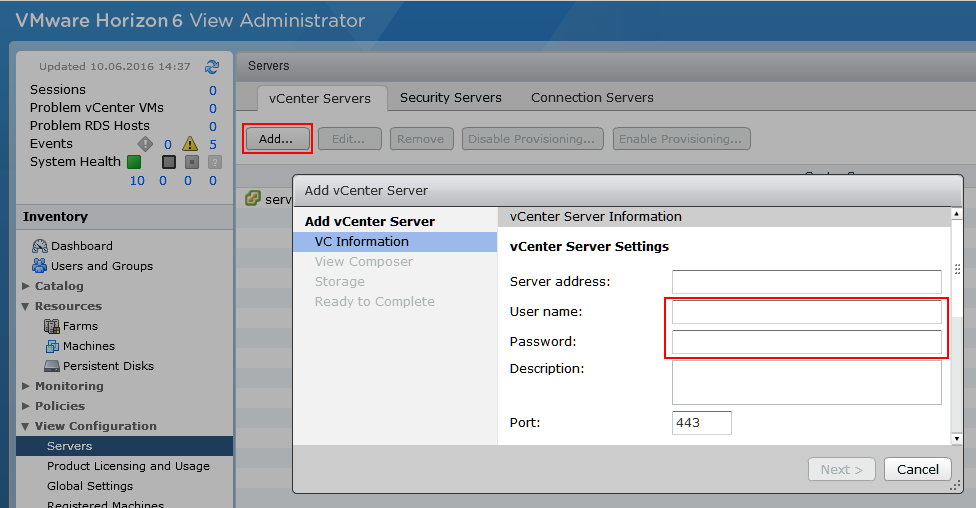

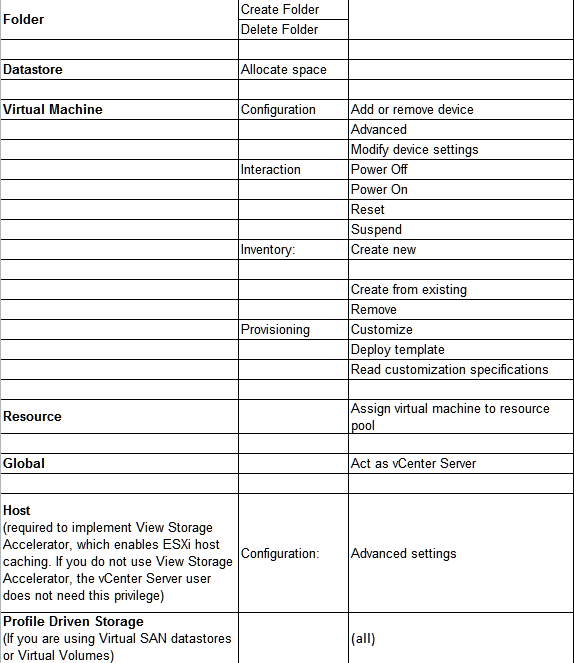

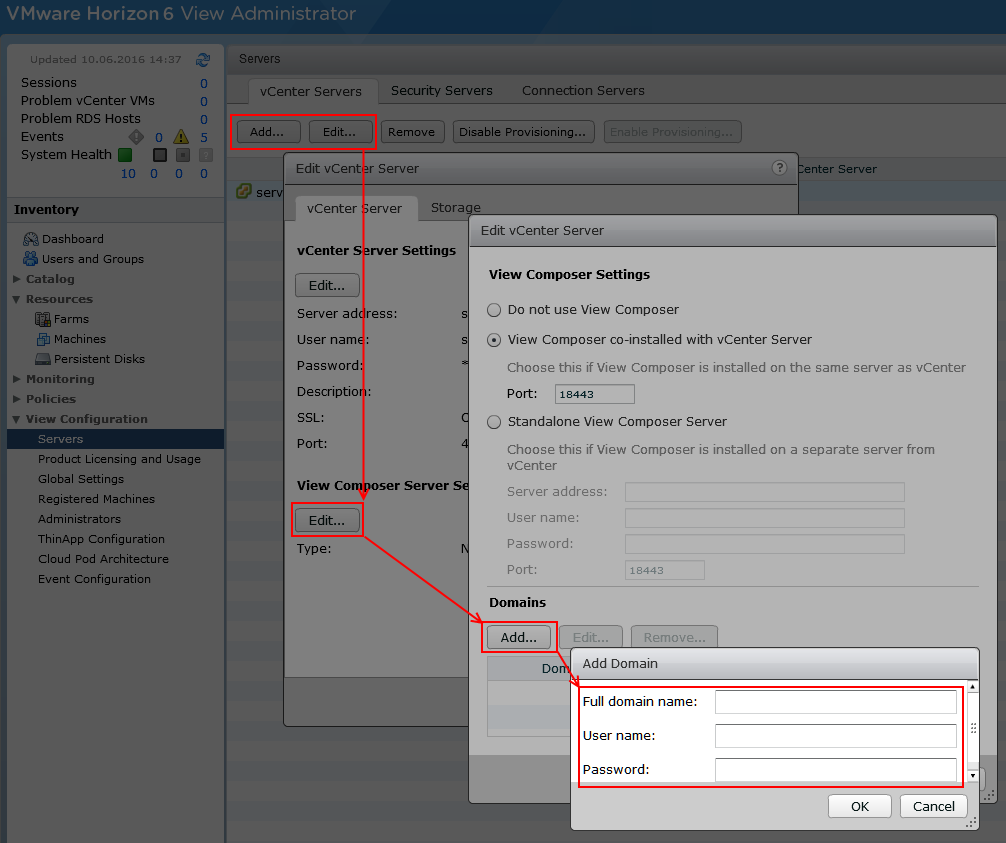

Первая — с правами в vCenter. Эта учетная запись потребуется после установки сервера Connection, при добавлении сервера vCenter. Именно от ее имени в vCenter будут выполняться операции развертывания десктопов, включения и выключения виртуальных машин и т.д. Не стоит предоставлять этой учетной записи максимальные административные привилегии, достаточно будет следующего набора

Если вы не будете использовать linked-clone и, соответственно, Composer, то потребуются следующие разрешения

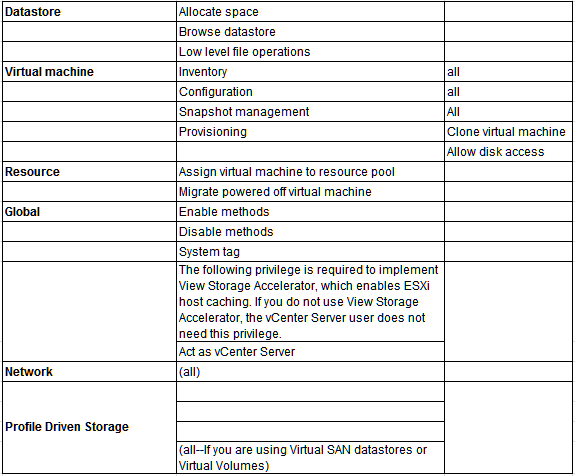

Если вы будете использовать Composer, то к необходимо добавить еще и следующие разрешения.

Осторожно! В View есть фича — View Storage Accelerator. В View 5.2 для ее работы требуется привилегия Act as vCenter Server.

В 6.0 — тоже, в 6.2 уже указана другая привилегия - Host > Configuration > Advanced settings. Истина где-то рядом.

Если Composer установлен на одной машине с vCenter, эту учетную запись необходимо добавить в группу локальных администраторов Windows (BUILTINAdministrators) на сервере vCenter.

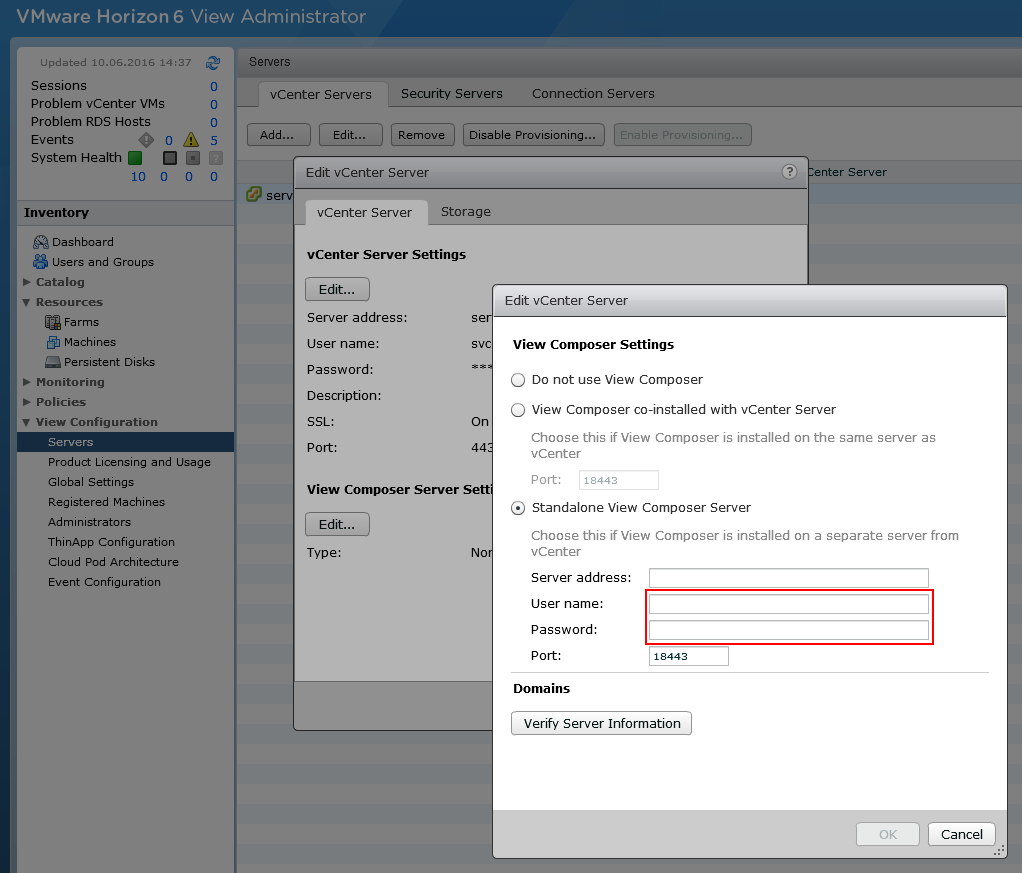

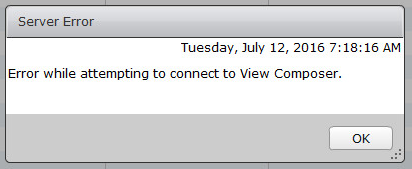

Вторая учетная запись понадобится если Composer установлен отдельно от vCenter. Учетная запись используется для взаимодействия Connection и Composer. Ее необходимо включить в группу локальных администраторов Windows (BUILTINAdministrators) на standalone сервере Composer.

Если вы проигнорируете это требование, то Connection Server не сможет подключиться к Composer.

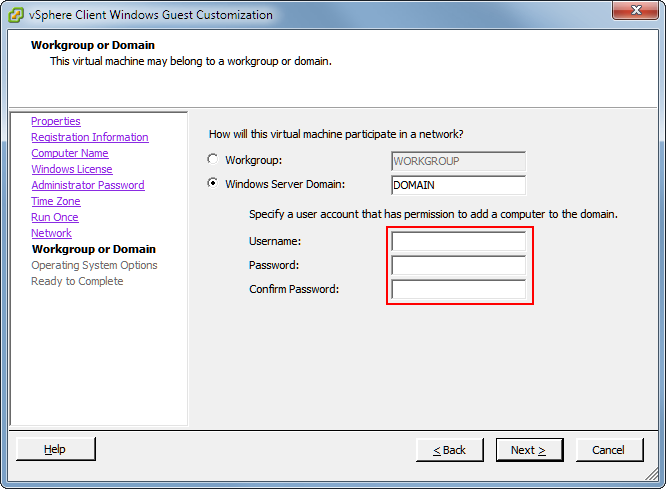

Третья учетная запись нужна для работы с Active Directory. Ее использует Composer для утилиты QuickPrep.

Она же будет использоваться для настройки Customization Specification для Sysprep в vCenter.

Требования к организационным подразделениям (OU) для компьютеров

Для того, чтобы управлять настройками View через групповую политику и делегировать разрешения вам потребуется создать OU для десктопов. Для Linked-clone рекомендуется отдельное OU.

Если вы планируете использовать Kiosk Mode, VMware рекомендует отдельное OU для десктопов в этом режиме и выделенную группу AD DS для учетных записей. Рекомендуется и выделенный Connection server для Kiosk Mode.

На организационное подразделение, где будут создаваться учетные записи компьютеров потребуются следующие разрешения:

Стандартные разрешения (по умолчанию уже назначенные на OU):

- List Contents

- Read All Properties

- Read Permissions

Дополнительные разрешения, достаточные для повторного использования предварительно созданных учетных записей:

- Reset Password

Дополнительные разрешения, необходимые для создания учетных записей:

- Create Computer Objects

- Delete Computer Objects

- Write All Properties

- Reset Password

Файлы шаблонов групповой политики (GPO)

В прошлом файлы шаблоно располагались в каталоге installation_directoryVMwareVMware ViewServerExtrasGroupPolicyFiles. В View 6.2 они скачиваются в виде архива VMware-Horizon-View-Extras-Bundle.zip

Извлеченные файлы разумно расположить в центральное хранилище шаблонов групповой политики \имя_доменаsysvolимя_доменаPoliciesPolicyDefinitions

Некоторые шаблоны содержат настройки как для раздела «компьютер», так и «пользователь». Следует помнить как применяются групповые политики и при необходимости не забывать включать Group Policy Loopback Processing.

The View Agent Configuration (vdm_agent.adm) — настройки агента View

The Horizon Client Configuration (vdm_client.adm) — настройки клиента View

The View Server Configuration (vdm_server.adm) — настройки сервера Connection, связанные с аутентификацией и междоменными доверительными отношениями

The View Common Configuration (vdm_common.adm) — настройки, которые могут применяться как к серверам Connction, так и агентам — безопасноть, производительность журналирование

The View PCoIP Session Variables (pcoip.adm) — настройки протокола PCoIP на агенте. Состоит из двух веток — настроек, переопределяемых администратором, и непереопределяемых. Переопределяемые можно «переписать» файлом pcoip_client_settings.txt

The View PCoIP Client Session Variables (pcoip.client.adm) — настройки протокола PCoIP на клиенте

The View Persona Management (ViewPM.adm) — Настройки Persona

Это беглое знакомство с настройками GPO, ключевые настройки будут разобраны в дальнейшем.

Не лишними будет ознакомиться с доументацией.

Настройка доверительных отношений между доменами Active Directory

Документация по версии 6.0 гласит, в том случае если серверы View находятся в одном домене, а пользователи — в другом, нам потребуются двусторонние доверительные отношения. И не простые, а external non-transitive trust. На помощь придет утилита netdom с ключем trust. Это ограничение признано дефектом продукта.

В версии 6.2 таких ограничений нет, возможны односторонние доверительные отношения, а сами отношения могут быть транзитивными. Особенности администрирования View с односторонними доверительными отношениями изложены в статье Providing Secondary Credentials for Administrators Using the ‑T Option

Кроме того, утилитой vdmadmin с опцией — N можно настроить список доменов, доступных пользователю.

Настройка серверов DHCP для десктопов Horizon View

Пожалуй, все что можно сказать о настройке DHCP, так это то, что для автоматизированного развертывания машин из образов вам потребуется настроить сервер DHCP. Ваш КО.

Возможно, вам встретится какие-то общие вопросы про ошибки с DHCP, почему не получается получать адрес, как настроить ip helper, не более того.

Стоит упомянуть, что если в десктопе несколько сетевых адаптеров, то для работы агента придется внести следующие настройки в реестр.

В разделе:

HKLMSoftwareVMware, Inc.VMware VDMNode ManagerSubnet

создается ключ с именем Subnet типа REG_SZ и значением A.A.A.A/M, где A.A.A.A — адрес подсети, а M — маска. То есть если вы планируете получить на интерфейс с DHCP адрес 10.10.10.100, то значение ключа может быть 10.10.10.0/24.

Оригинал: www.vladan.fr/vcp6-dtm

Автор: gotch