Все началось с попытки получить инвайт на хабр белыми методами, но, увы получилось иначе и инвайт достался совсем нечестным способом, об этой истории я и хотел бы поведать храброчитателям.

Заранее прошу прошения у пользователя, которому не повезло, и чей инвайт был использован мною.

Я как всегда находился в поисках интересной темы для статьи, на которую обратили бы внимание и прислали приглашение на хабр, и вот меня посетила интересная идея: «А что если найти какую ни будь уязвимость на самом хабре и написать про это статью?»

Все, цель была выбрана, и я приступил к поискам узких мест сайта:

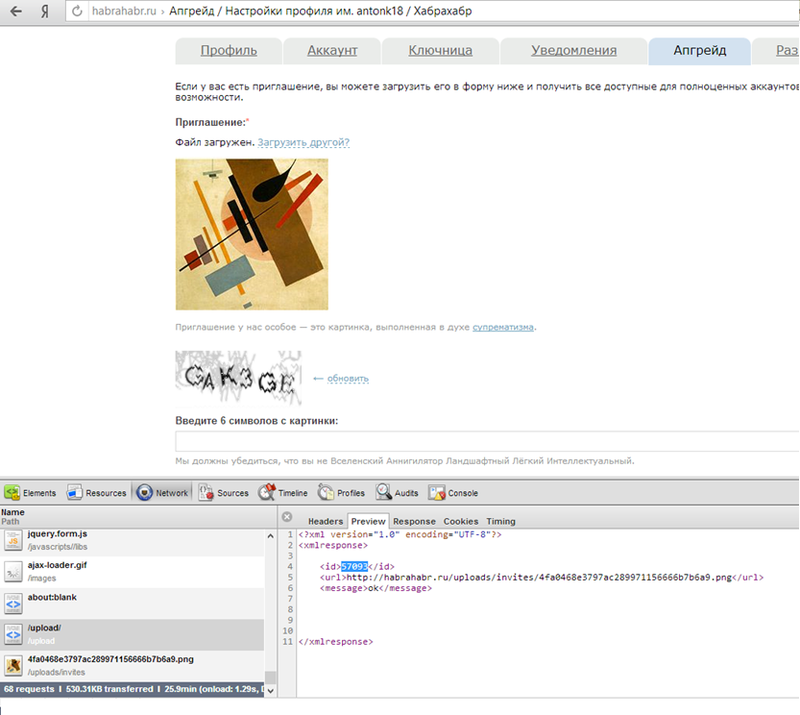

После долгих попыток я остановился на страничке загрузки приглашения, тут после нескольких экспериментов стало ясно что изображение должно быть в формате PNG (т.к. на другие форматы форма не реагировала), я загрузил первое попавшееся изображение и увидел что в ответ аякс вернул какой-то ID

<img src="

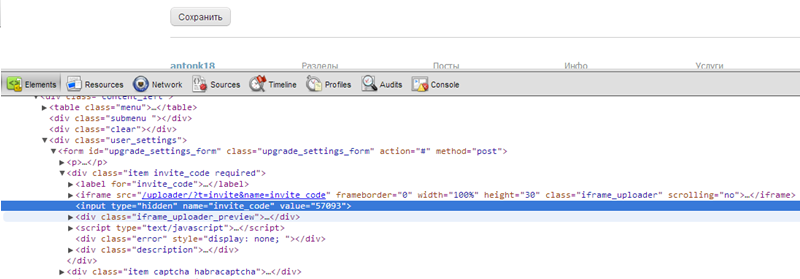

который подставлялся в скрытое поле формы как некий invite_code

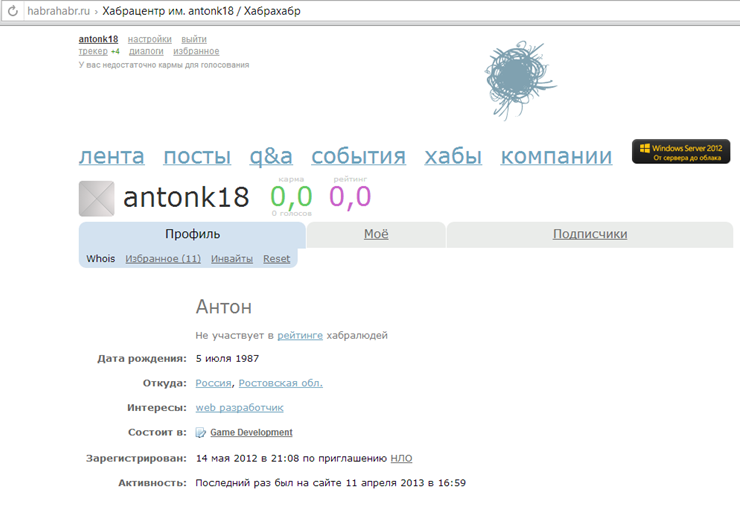

Далее поэкспериментировав, я понял, что это некий счетчик загруженных файлов, я предположил: «а что если подставить данный ID в поле, только изменить значение на +2 или +3», получалось что когда я отправлял форму с подставным id, система бы воспринимала как будто я залил приглашение на сайт. И действительно после 10 минут усердного ввода капчи я успел перехватить id файлика приглашения другого человека и естественно раньше него успел ввести капчу и, вуаля!!!, выдало сообщение что настройки сохранены, тут же сразу захожу на свою страничку и вижу

Моей радости не было предела, наконец то я полноценный участник сообщества.

Я сразу же отписался в суппорт, даже позвонил по номеру телефона в компанию ТМ, в течении получаса со мной по почте связался тех. специалист компании я объяснил подробно данную уязвимость. Спустя час уязвимость была локализована, я получил благодарность от компании в виде инвайта, который собственно и украл.

Еще раз прошу прощения у потерпевшего.

Автор: antonk18