Технология искусственного стимулирования сердечной мышцы электрическим током используется в медицине уже довольно давно. С течением времени кардиостимуляторы, а речь именно о них, становятся все совершеннее. Если раньше для водителя ритма использовались проводные модули, то сейчас они в большинстве своем беспроводные, взаимодействие идет при помощи радиочастот. Но, как правило, чем сложнее система, тем проще вывести ее из строя. Это не всегда так, но в некоторых случаях ситуация именно такая. И к кардиостимуляторам это тоже относится. Так, относительно недавно в Сети начали появляться новости о том, что водители ритма, в особенности радиоуправляемые, уязвимы для злоумышленников.

Далее высказывать опасения начали уже медики — ведь если это небольшое устройство можно взломать, да еще и удаленно, это означает возможность убийства или нанесения вреда человеку, тоже удаленно. Правда, некоторые специалисты стали говорить, что взломать кардиостимулятор достаточно сложно, и среднестатистическому человеку получить доступ к управлению таким модулем нельзя. На самом деле для технически подкованного пользователя, знакомого с электроникой и радиоделом, ничего сложного нет. Собственно, даже это не требуется, можно просто купить управляющий модуль для определенной модели водителя ритма на eBay и уже представлять опасность для пользователей кардиостимулятора именно этой модели.

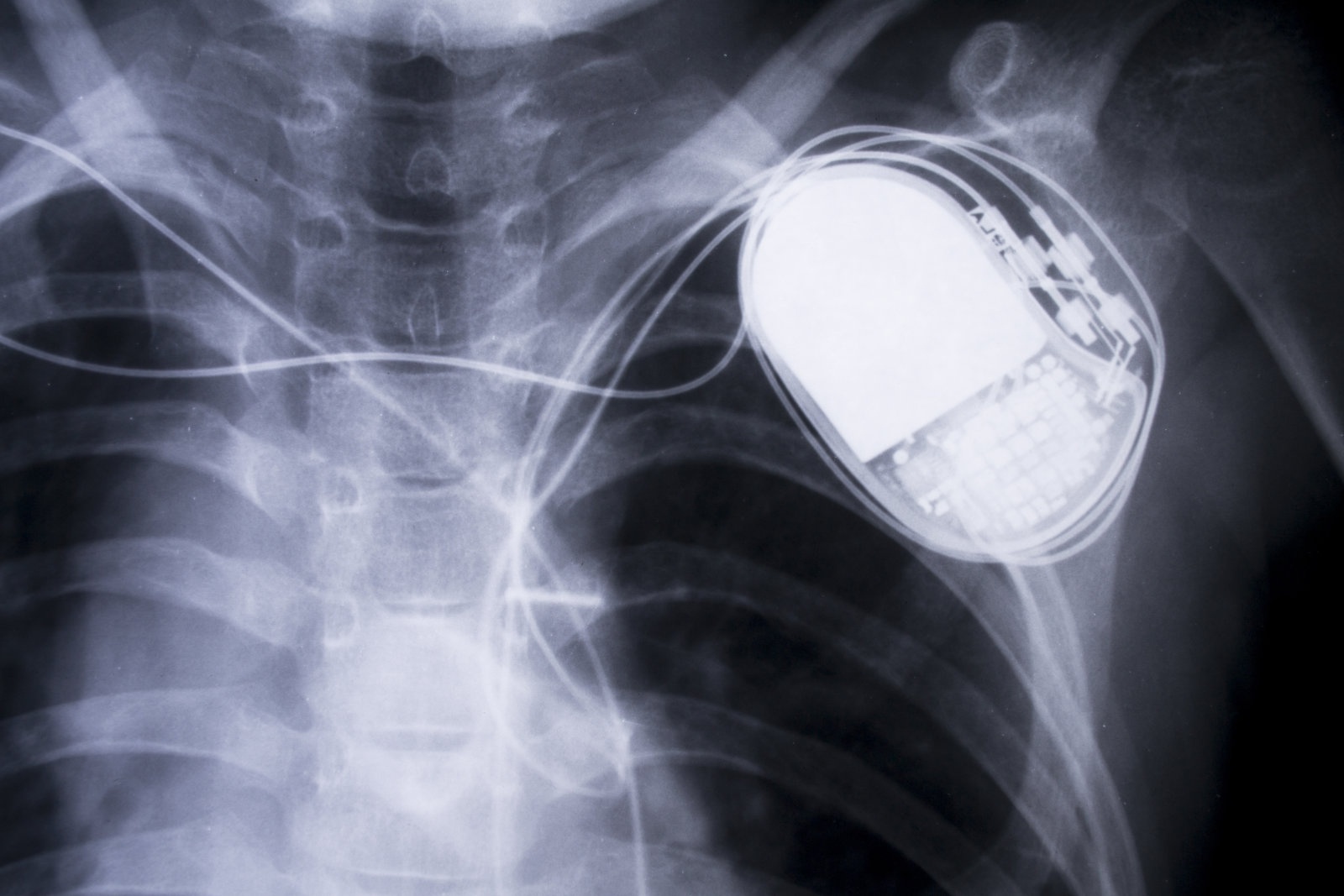

В обычном случае сердечные ритмоводители размещаются рядом с пекторальной мышцей, подавая электрические сигналы в сердце. Основной задачей кардиостимулятора является поддержание или навязывание частоты сердечных сокращений пациенту, у которого сердце бьётся недостаточно часто, или имеется электрофизиологическое разобщение между предсердиями и желудочками (атриовентрикулярная блокада).

Одна из проблем в том, что разработчики таких устройств даже не пытаются внедрять системы идентификации в свои водители ритма. Эксперты утверждают, что любой управляющий модуль водителя ритма (pacemaker programmer) определенного производителя может работать с любым устройством, произведенным одной и той же компанией, привязки конкретного модуля к определенному кардиостимулятору в большинстве случаев нет. Так утверждают специалисты WhitScope, организации, работающей в сфере кибербезопасности. Получается, что пациенты с водителями ритма не защищены от злоумышленников. Ведь если такой управляющий модуль попадет в руки человека, который решит навредить человеку с кардиостимулятором, то ему вряд ли что сможет помешать.

А ведь компании, которые поставляют на рынок устройства такого типа, утверждают, что их распространение контролируется. На самом деле, это не совсем так, поскольку на том же eBay продается масса «левых» управляющих модулей, которые вряд ли где-то учтены. Купить их может любой желающий, хотя это немного не тот товар, к которому стоит открывать доступ. Уязвимости в защите были обнаружены исследователями из WhiteScope после покупки разного типа устройств на eBay с ценой от $15 до $3000. В целом, было обнаружено более 8 000 уязвимостей в управляющих модулях водителей сердечного ритма от четырех различных производителей. В двух случаях эксперты обнаружили данные пациентов, которые хранились в устройствах в открытом виде. Пациенты, как удалось выяснить, лечились в одной из известных больниц США.

Авторы исследования утверждают, что разработчикам водителей сердечного ритма и управляющей аппаратуры следует уделять больше внимания безопасности своих устройств, а, следовательно, и безопасности пользователей таких устройств. Их жизнь и здоровье под ударом из-за пренебрежения простейшими методами защиты. Причем проблема не с одним производителем, выше уже говорилось, что уязвимыми можно считать многие подели кардиостимуляторов.

Самое интересное то, что специалисты по информационной безопасности критикуют отсутствие защиты в кардиостимуляторах далеко не первый раз. Еще в 2013 году этот вопрос был поднят одновременно независимыми исследователями и Управлением по санитарному надзору за качеством пищевых продуктов и медикаментов. Проблемы с защитой не только у кардиостимуляторов, но и у других устройств, включая инсулиновые помпы, мониторы сердечного ритма, аппараты для анестезии и т.п. Дело в том, что такие аппараты в большинстве своем содержат вшитые пароли. Злоумышленники, которые знают эти пароли доступа, могут использовать уязвимости в своих целях.

Пока что свидетельств того, что кто-то проводил атаки такого типа нет. Но это вовсе не значит, что их не будут проводить в будущем. Экс-вице-президент США Дик Чейни говорил, что считает угрозу вполне реальной. Ему в свое время имплантировали дефибриллятор для предотвращения сердечных приступов. Атаки на медицинские устройства такого типа, скорее всего, не получится осуществлять дистанционно.

Для взаимодействия управляющего модуля и того же кардиостимулятора необходима непосредственная близость — и речь идет не о метрах, а в лучшем случае о десятках сантиметров. Так что масштабные атаки с использованием уязвимостей в медицинских устройствах пока выглядят сложно осуществимыми. Но это вовсе не значит, что кто-то не найдет способ превратить все это в реальность. Чтобы такого не случилось, производителям и стоит позаботиться о безопасности своих продуктов.

Автор: marks