Мы начинаем цикл обучающих статей, посвященных взаимодействию сканеров уязвимостей с Метасплоитом.

Требуемое программное обеспечение: Kali Linux.

Необходимые знания: опыт работы с консолью Linux-систем (в частности, дистрибутивом Kali Linux) и консолью Метасплойта.

Большинство атак основано на уязвимостях в программном обеспечении или ошибках конфигурации. В связи с этим рекомендуемыми мерами для обеспечения информационной безопасности организации являются регулярное сканирование системы на наличие уязвимостей и тестирование на проникновение.

Сканирование на наличие уязвимостей позволяет проверить диапазон указанных IP-адресов на возможные проблемы в системе безопасности, предоставляя пентестерам информацию о вероятных векторах атак. При работе со сканерами уязвимостей нужно помнить, что они могут ошибаться и выдавать ложную или неправильную информацию.

Как известно, Metasploit Framework – это инструмент для создания, тестирования и использования эксплойтов. Но, благодаря поддержки модулей и плагинов, он вполне может сгодиться и для поиска уязвимостей.

В первой части мы рассмотрим модули, встроенные в Metasploit, которые позволяют выявить наиболее распространенные бреши в системах безопасности.

SMB Login Check

Модуль SMB Login Check подключается по протоколу SMB к заданному диапазону ip-адресов и определяет, можно ли по связке имя пользователя / пароль получить доступ к цели.

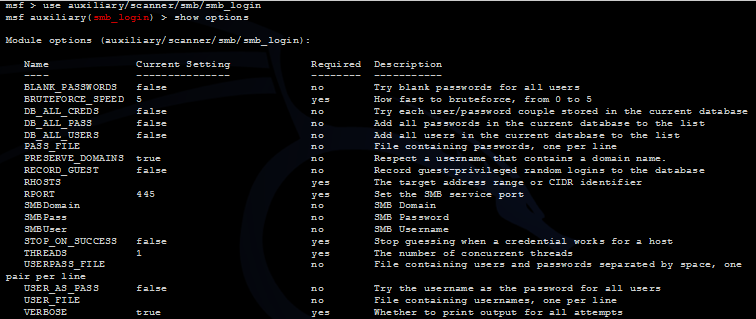

Подгружаем модуль

use auxiliary/scanner/smb/smb_login

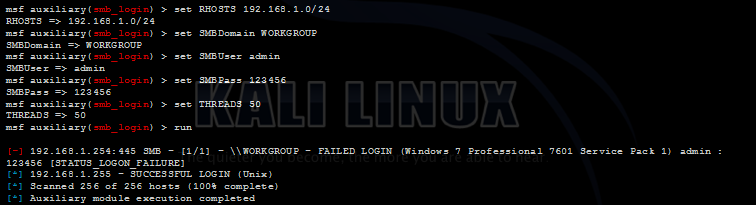

задаем необходимые настройки и запускаем его

Следует иметь ввиду, что такое сканирование не останется незамеченным, т.к. при каждой неудачной попытке аутентификации создается соответствующая запись в журнале Windows. В дальнейшем успешные результаты сканирования могут быть использованы в модуле эксплойта windows/smb/psexec для создания Meterpreter-сессии.

VNC-аутентификация

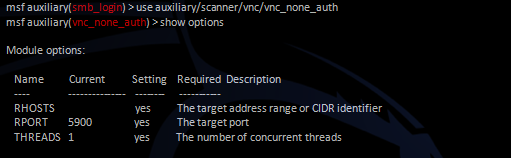

VNC-сканер будет искать VNC-сервера без парольной аутентификации. Некоторые сисадмины пренебрегают требованиями по обеспечению информационной безопасности и не устанавливают пароли для установки соединения, что обнаруживается в процессе сканирования. Для использования VNC-сканера сначала нужно выбрать модуль auxiliary/scanner/vnc/vnc_none_auth

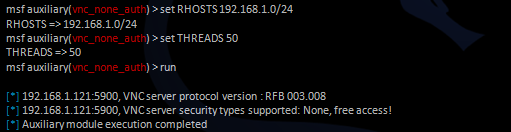

задать настройки, а затем его запустить

По окончанию сканирования выведется результат со списком уязвимых VNC-серверов.

Веб-сканер WMAP

WMAP — многофункциональный веб-сканер по поиску уязвимостей, созданный на основе SQLMap. Благодаря взаимодействию с Metasploit, мы можем проводить сканирование веб-приложений прямо из фреймворка.

Для начала воспользуемся встроенным модулем Metasploit Web Crawler – поисковым роботом, который позволяет определить структуру сайта и работает вкупе с wmap’ом.

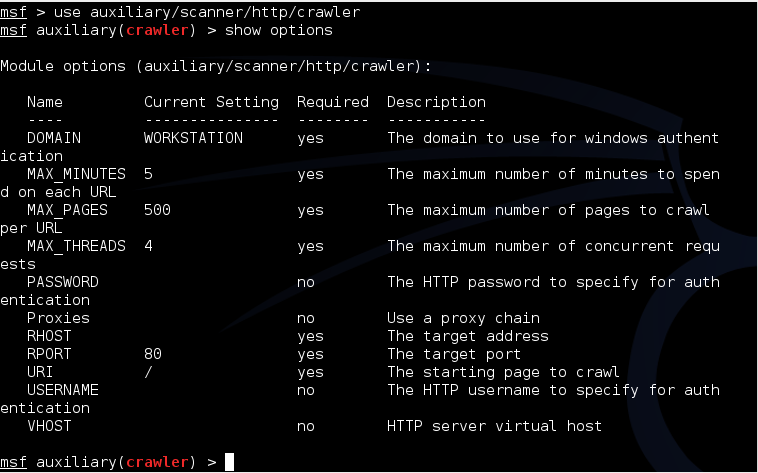

use auxiliary/scanner/http/crawler

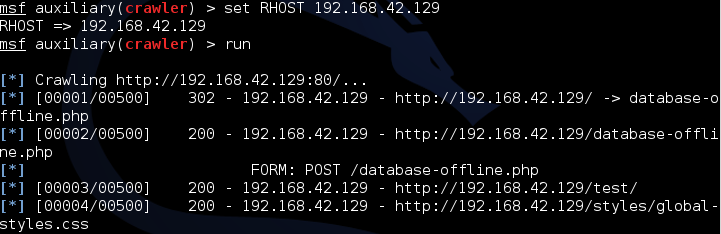

укажем адрес сайта и его стартовую страницу (оставил значение по умолчанию). Теперь модуль готов к работе.

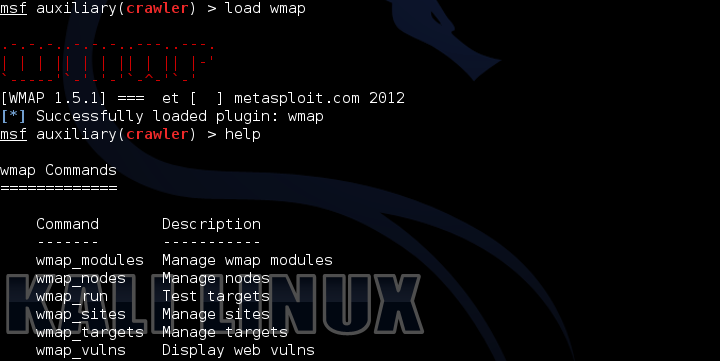

Далее загрузим плагин wmap

load wmap

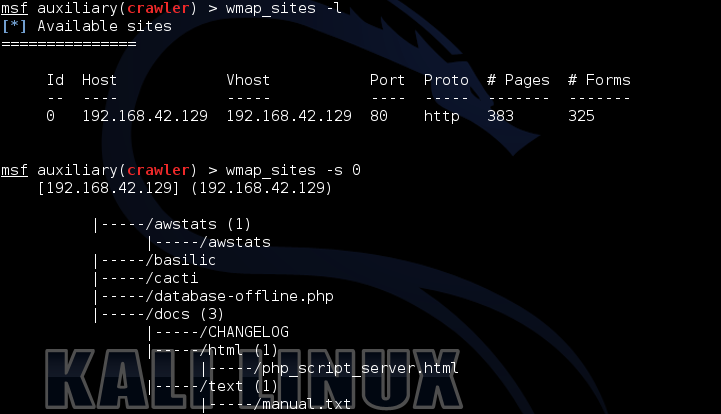

На этом этапе сканирования у нас уже имеется информация о структуре сайта, которая сохранилась в нашей базе данных. Просмотреть её можно с помощью команды wmap_site –s [id], где id – номер цели в списке wmap_sites –l

wmap_site –s 0

Теперь определимся с целью

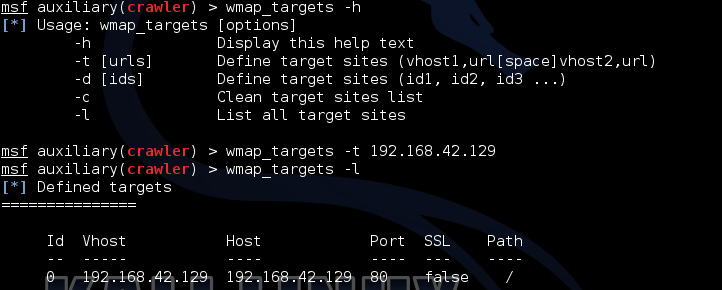

wmap_targets -t 192.168.42.129

Здесь можно задать как диапазон ip-адресов, так и указать url, ведущий на определенный раздел сайта.

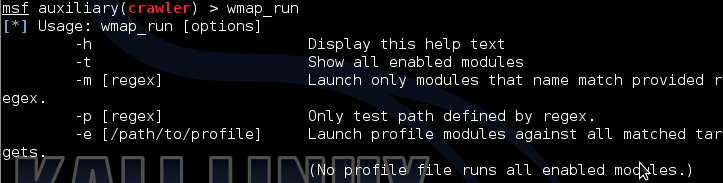

Автоматический поиск уязвимостей запускается командой wmap_run

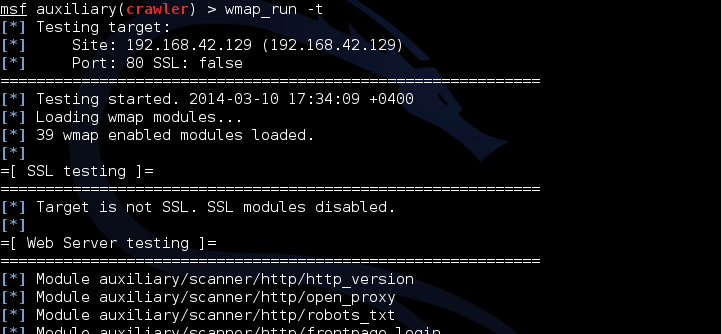

Посмотрим список модулей, которые доступны для сканирования нашей цели

wmap_run –t

Можно запустить как конкретный модуль, указав к нему путь, например, wmap_run -e auxiliary/scanner/http/robots_txt, так и запустить все перечисленные модули сразу (что мы и сделаем)

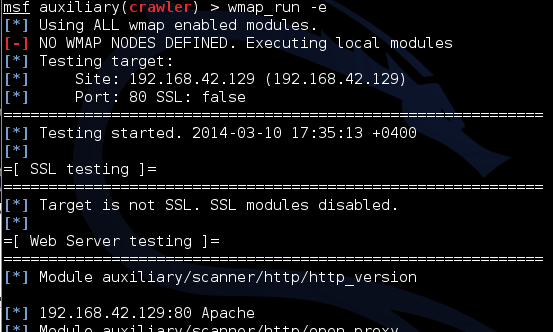

wmap_run -e

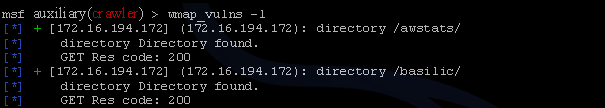

После завершения сканирования, информация об обнаруженных уязвимостях сохранятся в базе данных WMAP’а, Посмотрим, что же он там нашел

wmap_vulns –l

Продолжение следует….

Используемая литература:

Metasploit Unleashed. Vulnerability Scanning

Metasploit Unleashed. Scanner VNC Auxiliary Modules

Rapid7. VNC Authentication None Detection

Rapid7. CVE-1999-0506 SMB Login Check Scanner

Metasploit Web Crawler

Metasploit Redmine Interface. Metasploit Framework. WMAP

Автор: Storchak