Вроде данная тема довольно сильно заезжена, в интернете 1001 инструкция по настройке своего виртуально сервера за 5$, но я хотел рассказать немного о другом. А именно – об аренде выделенного «сервера» в России.

Вопросы и ответы

q: Зачем?

a: Все просто, если не планируем взламывать кремль пентагон, нужна большая скорость и маленький ping, то этот вариант будет идеальным, особенно если требуется пользоваться видеосервисами.

q: Почему слово «сервер» в кавычках и почему именно желание приобрести выделенный?

a: Это ширина канала, он ваш и только ваш, как и загрузка ресурсов данного сервера.

Смысл арендовать настоящий сервер нет, но есть датацентры которые предлагают в аренду «малинку», она нам и нужна. Как собственно и нет смысла заморачиваться с бекапами.

q: Что из этого получим?

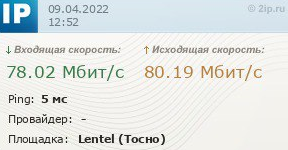

a: Ping 4–8, скорость: при безлимитном тарифе ~100Мбит (при гигабитном канале малинка выдаст около 600–700Мбит, зависит от типа VPN соединения и нагрузки на процессор).

РКН

-

Хочу сказать сразу, некоторые датацентры находятся под ограничениями РКН, а некоторые – нет, писать какие не буду, ибо это реклама.

q: Цена???

a: Все это выйдет 800р в месяц, дорого? Но вы можете подключить друга.

q: Что будет работать?

a: Все, кроме сервисов, которые считают российский IP «неугодным», но не забываем что будет работать Tor (без мостов).

Выбор протокола

Протоколы VPN: для смартфона — однозначно WireGuard ибо он "тихий". Не держит открытый туннель, потому не расходует батарею/траффик, не расстраивается от постоянной смены ip/типа подключения. Для ПК (роутера): SSTP, IPsec, OpenVPN, еще можно добавить ZeroTier.

Настройка

Понадобится SSH клиент, самый простой вариант для Windows – «PuTTY», качаем весь архив с генератором ключей.

0. (необязательный шаг) Создаём пару ключей для сервера (puttygen.ene), открытый ключ добавляем в консоль управления сервером, закрытый прописываем себе в PuTTY.

1. Выбираем ОС на сервере Pi OS buster aarch64 и добавляем открытый ключ (шаг 0).

2. Ждем 10 минут, когда ОС будет установлена, подключаемся к своему серверу по SSH (putty.exe) используем пароль (или закрытый ключ, если выполнили шаг 0). Логин «pi»

3. (да простят меня истинные линуксоиды) в консоли набираем: $sudo su

#timedatectl set–ntp 1

#apt –y update

#apt –y upgrade

#git clone https://github.com/pivpn/pivpn

#bash pivpn/auto_install/install.sh

Выбираем WireGuard, настройки можно оставить «по умолчанию», после отработки мастера настройки, не перезагружаемся.

Устанавливаем SoftEther VPN, его настройка производится из Windows или web-интерфейса (выходит за рамки данной статьи)

#apt install –y cmake gcc g++ libncurses5–dev libreadline–dev libssl–dev make zlib1g–dev git

#git clone https://github.com/SoftEtherVPN/SoftEtherVPN_Stable/

#cd SoftEtherVPN_Stable

#./configure

#make –j4

#make –j4 install

Создаём файл (выйти и сохранить ctrl+x)

#nano /etc/init.d/softether

#!/bin/bash

#SoftEther

sleep 10

# REMOVE # before sudo to turn ON

# description: SoftEther VPN Server

sudo /usr/bin/vpnserver start

# description: SoftEther VPN Bridge

# sudo /usr/bin/vpnbridge start

# description: SoftEther VPN Client

# sudo /usr/bin/vpnclient start

exit 0#chmod +x /etc/init.d/softether

#nano /etc/rc.local

добавляем выше линии «exit»

/etc/init.d/softether#/usr/bin/vpnserver start

После запуска SoftEther обязательно сразу задайте пароль администратора (через приложение для ПК — SoftEther VPN server manager for Windows). Как настроить SoftEther

Настройка безопасности ТОЛЬКО ЕСЛИ НЕ ПРОПУСТИЛИ ШАГ 0

#nano /etc/ssh/sshd_config

добавляем строку

PasswordAuthentication noПерезагружаем сервер

#reboot

ZeroTier

*как работает данная связка мне не понравилось, расход аккумулятора больше чем WireGuard, скорость работы - ниже.

#curl -s https://install.zerotier.com | sudo bash

Для того чтобы можно было использовать "малинку" как шлюз для выхода в интернет, нужно добавить правила iptables. Где eth0 - сетевой интерфейс сервера.

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

iptables -A FORWARD -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT

iptables -A FORWARD -i ztrtaqxslf -o eth0 -j ACCEPTНастройка на сайте my.zerotier.com

Добавление пользователей WireGuard

$sudo pivpn add

показать qr код

$sudo pivpn –qr

Для WireGuard рекомендую использовать DNS «датацентра», 8.8.8.8 — тогда у вас будет работать "суверенный" и "не очень" интернет.

Автор: Aleksei Trost