Сергей Лапшин, руководитель проектов в Cezurity, рассказал о четырёх мифах в инфобезе и посоветовал, как действительно защититься от кибератак.

Бизнес киберпреступлений изменился — массовые вирусные эпидемии в прошлом. Вспомните, давно ли вы слышали о массовых многомиллионных заражениях? Да, есть WannaCry и Petya и свежий BadRabbit. Атаки этих шифровальщиков наделали много шума, но давайте подумаем, почему это произошло? Во-первых, журналисты впервые узнали о том, какие именно компании были атакованы. Во-вторых, шифровальщики действуют очень заметно — они прямо требуют заплатить. Это стечение обстоятельств.

Подобные атаки ориентированы на заражение как можно большего числа компьютеров, но есть атаки другого порядка, когда злоумышленников интересует конкретная компания. Почему в случае с WannaCry никто особенно не задумался о том, сколько других хакеров использовали ту же самую уязвимость операционной системы и вредоносный код, выложенный в открытый доступ? Хакеры могли использовать эти инструменты для других целей, например, для того, чтобы иметь постоянный доступ ко всему, что происходит на конкретном компьютере.

Обычно такие атаки хорошо спланированы и состоят из нескольких этапов — от разведки и внедрения до уничтожения следов присутствия. В отличие от прямолинейных вымогателей, такие вредоносы ведут себя скромно и остаются незамеченными в течение месяцев или даже лет — и на протяжении всего этого времени они имеют доступ к корпоративной информации.

На данный момент ни одна компания не может быть уверена в том, что она надежно защищена от внешних угроз. Но бизнес до сих пор считает, что угроза где-то далеко и их компания не интересует хакеров. На рынке есть несколько устойчивых мифов, которые давно пора развеять.

Атакам подвергаются большие корпорации и госсектор

Владельцы небольших компаний слышат только о крупных взломах и приходят к ошибочному выводу — хакеров интересуют только очень большие компании. Небольшие компании атакуют не реже, но они предпочитают об этом молчать. Большие тоже предпочли бы молчать, но им не всегда это удается.

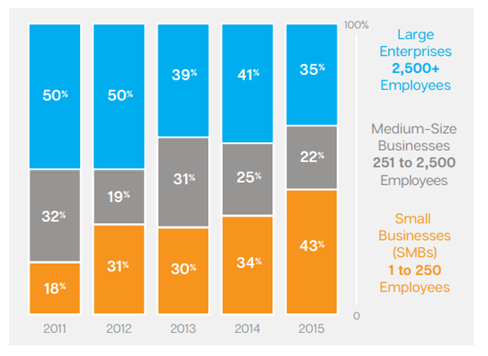

Число небольших компаний (до 250 сотрудников), атакованных хакерами, неуклонно растет. Если в 2011 году доля атак на малый бизнес составляла 18%, то в 2015 уже 43%. Малый бизнес стал для хакеров мишенью не менее привлекательной, чем крупные компании.

Источник: Symantec

Это можно объяснить сразу несколькими причинами. Первое — средний и малый бизнес обычно плохо защищен. Да, атаковав небольшую компанию, хакер получит меньше денег, но вероятность успешной атаки здесь несопоставимо выше. Владельцы бизнеса думают, что они не обладают ценной информацией. Но сегодня хакерам интересны взломы систем ДБО, интернет-банкинг, кража корпоративной информации, технологий и клиентских баз. Даже если допустить мысль о том, что конкретно ваша компания не заинтересовала атакующих, не стоит забывать, что им могут быть интересны ваши партнеры, и через вас они легко до них доберутся.

Как защитить от взлома массовые программы лояльности и что делать во время взлома

Атаковать компанию дорого и сложно

Нет, это не так. Раньше хакеры сами разрабатывали инструменты атаки. Это требовало времени и, главное, глубоких знаний и компетенций — как работает операционная система, программы, как передаются данные. Сегодня даже начинающий хакер может купить все для организации атаки у своих коллег, поэтому неудивительно, что атаки стали регулярной деятельностью.

Злоумышленникам совсем не обязательно использовать сложные инструменты — атака может быть основана на абсолютно базовых технологиях. Достаточно простых инструментов и известных уязвимостей. В более, чем половине случаев, атакующие проникают в систему за несколько минут, и всё это при относительно низких затратах.

Меня защитит продвинутый антивирус

Если бы всё было так просто. В функциональность антивирусов не входит защита от нового типа угроз, они изначально защищали от атак, направленных на широкий круг пользователей. Работа антивируса основана на сопоставлении с уже известными файлами и шаблонами поведения. Если для проникновения в компанию будет использован вредонос, который не получил широкого распространения или больше того — был уникальным, то антивирус «промолчит».

Кроме того, перед тем как атаковать инфраструктуру, злоумышленники пробуют свои силы и тестируют атаки. Если один или несколько антивирусов обнаруживают угрозу, разработчики меняют вредонос до тех пор, пока ему не удастся обойти защиту. В сети есть ряд онлайн — сервисов, которые позволяют за небольшую плату в автоматическом режиме проверять инструменты атаки на разных антивирусах.

Почему программы bug bounty нужны всем, — Иван Новиков, CEO Wallarm

Хакерская атака — внешний враг

Да, самое уязвимое место в компании — это сотрудник. Есть специальный класс решений, который борется с утечками конфиденциальной информации (DLP, Data Loss Prevention). Несмотря на все его достоинства, у него есть существенный минус — подобные решения контролируют только легитимные каналы передачи информации (почта, флешки, соц. сети, облачные хранилища, принтеры и т. д.).

Но вот только работники зачастую сами создают «дыры» в защите — непреднамеренно, а иногда и умышленно, превращаясь в хакеров. Случай из нашей практики. К нам обратилась компания. Руководство не сразу, но обратило внимание на растущий процент клиентских отказов. Выяснилось, что компания была атакована — злоумышленникам удалось закрепиться в корпоративной сети и похищать важнейшую для бизнеса информацию. Один из участников организованной группы (по совместительству — менеджер по продажам) установил вредоносный софт во внутренней системе учета клиентских заказов. Программа собирала данные и передавала их другим участникам организованной группы. Злоумышленники получали информацию о том, что заказал клиент и его номер телефона. Утром следующего дня другой участник преступной схемы звонил клиентам и предлагал интересующие клиента товары со скидкой.

Схема просуществовала довольно долго. Подобную атаку не могут выявить DLP-системы, потому что злоумышленники модифицировали работу компьютеров. В результате для воровства данных им не требовалась ни почта, ни мессенджер, не надо было копировать что-либо на флешку. Данные похищались как бы на другом этаже. Антивирусу здесь тоже нечего ловить — он не видел применяемую злоумышленниками программу раньше и поэтому не знает, есть ли в ней что-то плохое. Антивирус не может оценить контекст — он попросту не знает, должна ли здесь быть эта программа или нет.

Можно сказать, что сегодня мы живем в новой реальности. Подход «поставил и забыл» в информационной безопасности сегодня не работает. Более того, мне кажется, опасность — это не столько злобные хакеры, сколько ложная вера владельцев бизнеса в защищенность своих информационных систем.

Что же делать? Я бы посоветовал приготовиться к тому, что злоумышленники рано или поздно окажутся (или уже оказались?) внутри вашей сети. Никто еще не знает ни способа этой атаки, ни инструментов, которые будут применены, ни конкретной уязвимости, которую проэксплуатируют. Скорее всего, злоумышленники разобьют атаку на этапы — адаптируют каждый шаг таким образом, чтобы он не выявлялся. Поэтому автоматической защиты «поставил и забыл» нет. Атаки происходят в полуавтоматическом или в ручном режиме.

Но есть и хорошая новость. Современные хакеры прагматичны — они рассчитывают заработать. Усложните задачу. Как это сделать? Во-первых, есть целый комплекс простых мер. О них постоянно говорят все производители средств защиты: обновляйте ПО, сегментируйте сети, не разрешайте сотрудникам работать с правами администратора.

Во-вторых, если сохранность информации вас действительно беспокоит и вы хотите что-то противопоставить хакерам, атакующим в «ручном режиме», откажитесь от идеи «поставил и забыл». Ваша защита, как и атака, должна стать адаптивной — превратиться в процесс хотя бы из двух этапов. Первый — это выявление атаки. Нужно уметь выявлять атаку на ранней стадии — после того, как попытка атаковать и закрепиться в сети уже произошла, но до того, как хакерам удалось добраться до чего-то ценного. Второй этап — реагирование. Которое каждый раз отбрасывает хакеров к необходимости сделать первый шаг.

Обойти такую защиту сложно и дорого. Это уже не миф.