Массивные атаки с целью установки вредоносного кода имеют большое негативное влияние на пользователей. Кроме этого, они показывают способность киберпреступников повторно использовать уже известные методы компрометации пользователей, которые будут действовать и в последующих случаях атак. Мы уже писали про массивную спам-атаку на пользователей Skype в мае этого года. Пользователи по всему миру получали сообщения от своих контактов через различные сервисы мгновенного обмена сообщениями Skype и Gtalk. Сообщения содержали вредоносные ссылки, которые приводили пользователя к установке нескольких видов вредоносного ПО, в т. ч. Win32/Rodpicom.C. За несколько часов было зафиксировано большое количество заражений пользователей этой вредоносной программой. Злоумышленники несколько раз прибегали к таким кампаниям и использовали различные языки при написании фишинговых сообщений для атак на пользователей разных стран, а также специальные методы заражения для усложнения их обнаружения.

В этом посте мы подробно рассмотрим каждый этап такой атаки, чтобы понять какими методами пользовались злоумышленники для преодоления возможностей безопасности системы. Разумеется, различные методы социальной инженерии для доставки вредоносного кода предоставляют этим атакам дополнительные возможности по усилению эффекта.

Природа атаки

Существуют жизненные циклы подобных атак, которые злоумышленники используют особым образом. В течение периода цикла эффективность атаки изменяется, достигая в определенной точке максимального уровня эффективности, т. е. когда фиксируется максимальное количество заражений пользователей либо переходов по вредоносным ссылкам. В такой период времени вероятность того, что пользователь определенного сервиса получит фишинговове сообщение, разумеется, выше.

Когда количество потенциальных жертв атаки, за короткий период времени, начинает превышать определенный порог, мы начинаем наблюдать своеобразные цепные реакции заражения пользователей, на которых первоначально эта атака не была рассчитана. Подобная ситуация была зафиксирована нами в мае, когда кроме уведомлений от системы раннего обнаружения ESET (ESET Early Warning System), мы получали запросы в техническую поддержку от пострадавших пользователей.

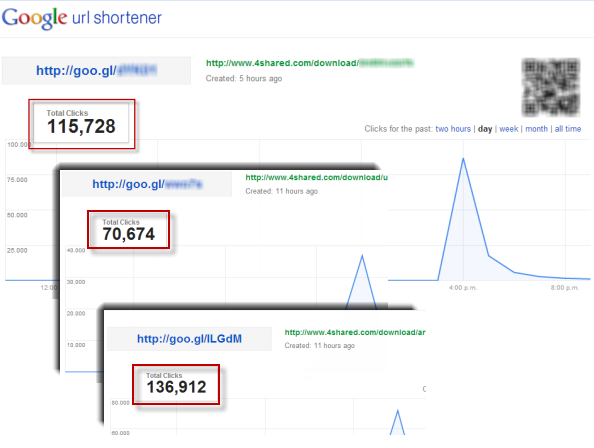

20-го мая нами был зафиксирован большой всплеск спам-сообщений, которые распространялись через Skype и предлагали пользователям просмотреть различные фотографии в социальных сетях. Сообщения содержали ссылки, которые были укорочены сервисом Google URL Shortener и вместо фотографий указывали на загружаемый вредоносный код. Одна из таких распространяемых угроз обнаруживалась нашими продуктами как Win32/Kryptik.BBKB и через статистику Google было зафиксировано около 300 тыс. переходов по ссылкам, через которые загружался этот вредоносный код. При этом 67% всех случаев заражения приходилось на Латинскую Америку.

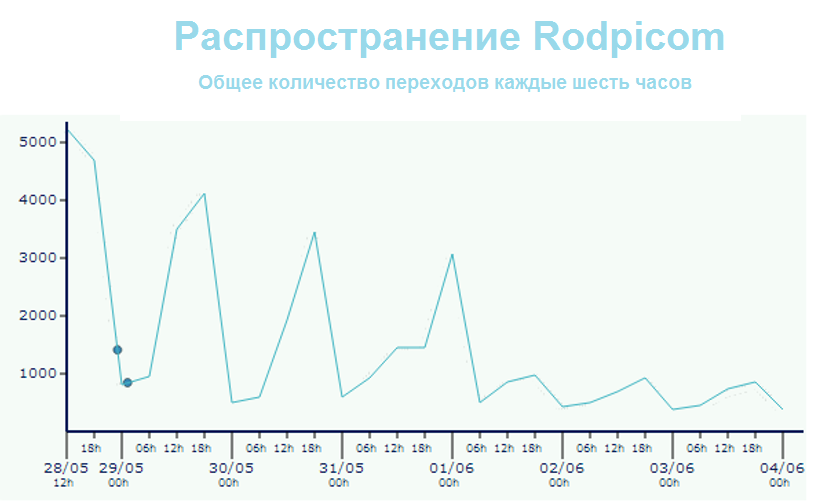

Рис. Статистика переходов по вредоносным ссылкам, на которой виден всплеск 20-го мая.

После более детального анализа вредоносного кода, мы установили, что обнаруживаемый нами код представляет из себя одну из модификаций угрозы Win32/Gapz, подробный анализ которой мы публиковали ранее. Одна из модификаций Gapz представляет из себя мощный буткит с возможностью внедрять свой код в процесс explorer.exe для выполнения оттуда деструктивных функций. Оба этих вредоносных кода основаны на коде дроппера PowerLoader.

Одной из возможностей дроппера является обход различных механизмов, применяемых в антивирусном ПО. Кроме этого, он скачивает другой вариант вредоносной программы, которая использует метод своего распространения через Skype. Эта вредоносная программы и обнаруживается ESET как червь Win32/Rodpicom.C. Rodpicom часто используется в связке с другими вредоносными программами, так как содержит возможности распространения через сервисы мгновенных сообщений.

Статистика переходов по вредоносным ссылкам показывает, что только пять адресов goo.gl использовались пользователями для перехода около полумиллиона раз на протяжении всей кампании. Из общего количества переходов (кликов), 27% были существлены из стран Латинской Америки: Мексика (27,023), Бразилия (37,757) и Колумбия (54,524). Россия была также одной из наиболее пострадавших стран с количеством переходов более 40 тыс. Германия является лидером по переходам в глобальном масштабе, более 80 тыс. кликов в течение первой волны.

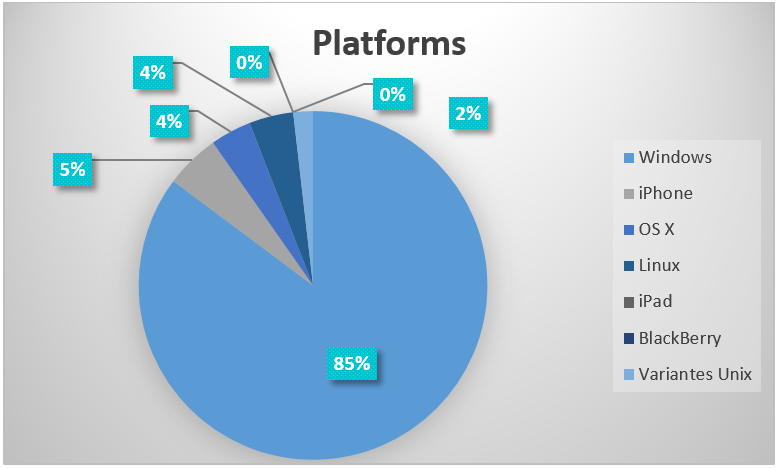

Рис. Статистика по используемым платформам для пользователей, которые перешли по вредоносным ссылкам в первый день атаки на Skype. 85% пользователей использовали различные версии Microsoft Windows.

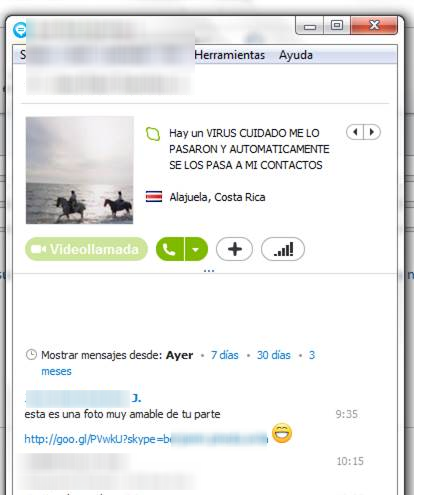

Ниже показан пример сообщения, которое отправлялось пользователю с целью компрометации.

Рис. Пример спам-сообщения, которое рассылается с компьютера, зараженного Win32/Rodpicom.

Подобные сообщения приходили пользователям разных стран на тысячи компьютеров. Пять вредоносных ссылок, которые использовались атакующими в течение первых 24 часов, перенаправляли пользователей на загрузку файлов со следующими именами:

- Fotos91-lol.zip

- Fotos92-lol.zip

- Fotos93-lol.zip

Укороченные ссылки вели на сервис 4shared, за исключением одной ссылки, для которой был использован другой сервис. Заметьте, что подобные методы фишинга не являются новыми и действительно странно, что злоумышленникам удалось достичь такой эффективности атаки. Данные статистики позволяют нам утверждать, что это была одна из самых крупных вредоносных кампаний в Skype за все время.

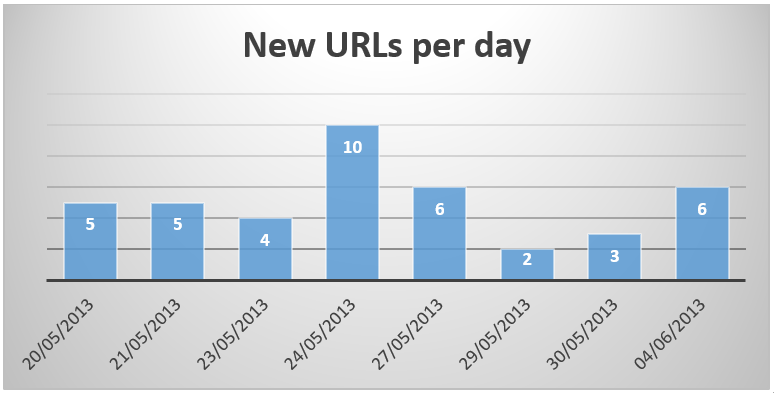

В последующие дни атаки, т. е. после первой волны, злоумышленники, ответственные за эту атаку, продолжили использование различных вариантов спам-сообщений с доставкой новых вариантов вредоносных программ. В то же время, в эти дни количество переходов по ссылкам уже было не настолько высокое как в начале.

Рис. Количество URL-адресов (ссылок), которые использовались злоумышленниками в дни атак.

В течение двух недель мы наблюдали в общей сложности сорок одну ссылку, которые направляли пользователя на загрузку вредоносных программ. Для формирования таких ссылок использовались различные сервисы сокращения ссылок:

- goo.gl

- bit.ly

- ow.ly

- urlq.d

- is.gd

- fur.ly

Не все эти сервисы по сокращению ссылок могут предоставить информацию о количестве кликов и данные об ОС или источнике (referrers). Для тех сервисов, которые предоставляют подобную информацию, мы насчитали более 700 тыс. переходов по ссылкам. Ниже представлена более подробная статистика по количеству переходов, которая позволяет детальнее оценить развитие спам-кампании.

Рис. Статистика переходов по вредоносным ссылкам.

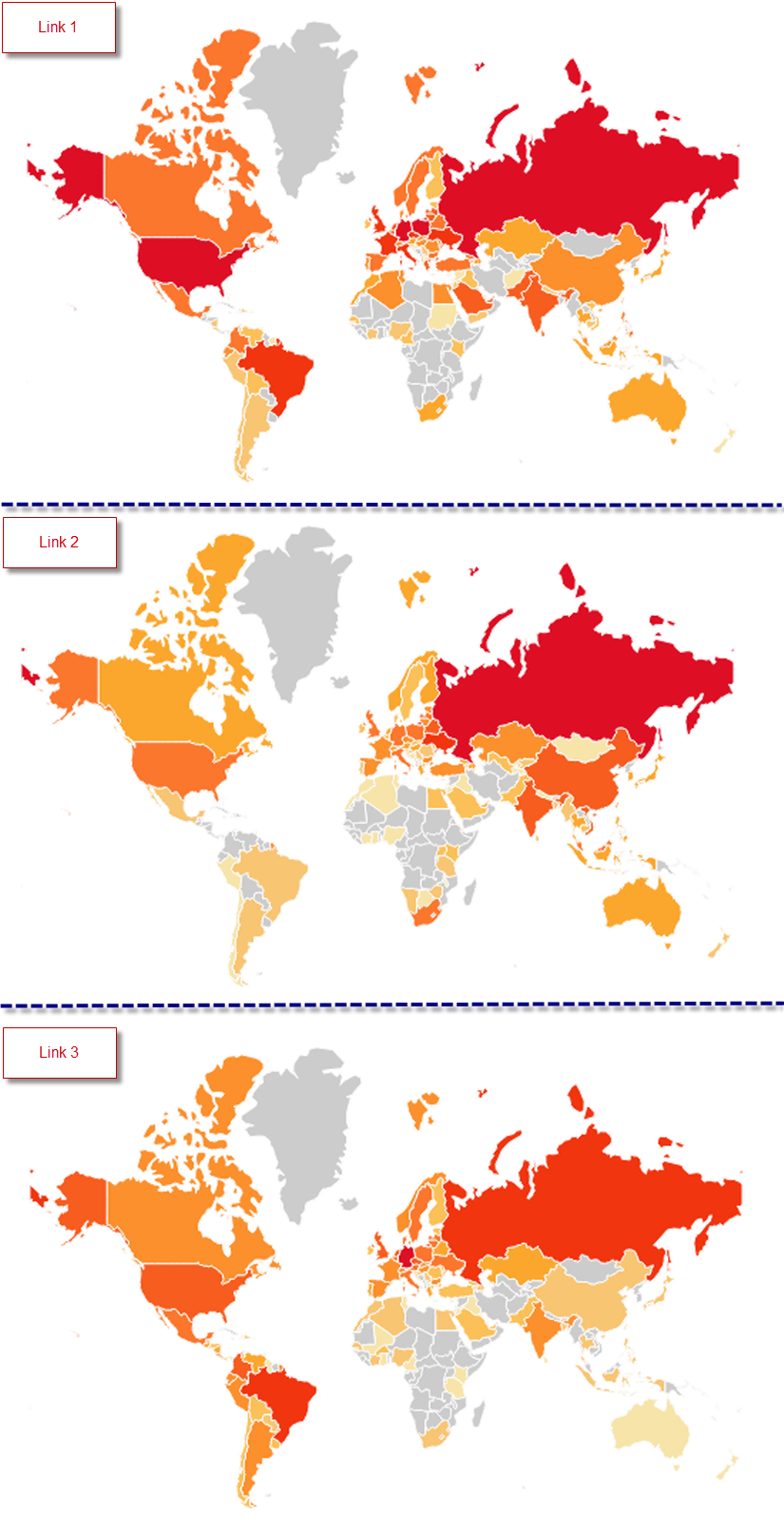

Можно увидеть спад количества переходов в конце волны распространения вредоносного кода. Очевидно, что это связано с отсутствием эффекта внезапности, осведомленностью пользователей об активности злоумышленников и предупреждениями от антивирусных компаний по поводу такой атаки. На рисунке ниже показаны регионы активности атаки для разных ссылок. Видно, что Россия является одним из наиболее пострадавших регионов с высокой активностью для всех трех ссылок.

Рис. Страны с наибольшей «активностью» переходов по вредоносным ссылкам.

Во многих случаях пользователи продолжают использовать свою ОС не подозревая о том, что они были скомпрометированы. Для некоторых таких пользователей мы наблюдали более 30 файлов обновлений вредоносной программы в системных каталогах.

Анализ

После двух недель активности вредоносной кампании и ее отслеживания, в нашем распоряжении оказалось достаточное количество артефактов для анализа самой атаки, а также различных семейств вредоносного кода и их модификаций, которые использовались для нее. Всего было зафиксировано более 130 различных вредоносных файлов, которые использовались для этой атаки. При этом два основных семейства угроз, которым принадлежат эти файлы, представляют из себя модификации Win32/PowerLoader, который ответственен за непосредственное заражение системы и Win32/Rodpicom, который является червем и может распространять себя посредством сервисов обмена мгновенными сообщениями.

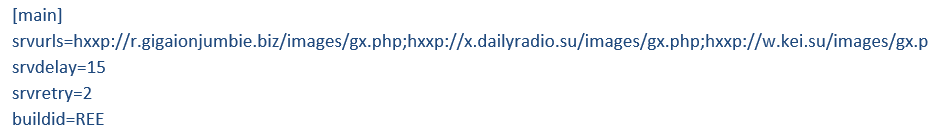

Как мы уже указывали, Win32/PowerLoader связан с другой угрозой – Win32/Gapz. Дропперы последнего основаны на кодах PowerLoader, который представляет из себя билдер ботов для создания вредоносного ПО, известного как загрузчики/даунлоадеры (downloaders). Подобный инструмент создания вредоносных программ является примером модульного подхода и последующей дистрибуции вредоносного кода. Сам билдер был замечен в использовании злоумышленниками с начала этого года и также использовался в модификациях другой угрозы – Win32/Dorkbot. Инструмент позволяет злоумышленникам указать до трех URL-адресов, с которыми будет взаимодействовать бот на зараженном компьютере. С этих URL будет скачана еще одна вредоносная программа, т. е. Win32/Rodpicom, в случае этой Skype атаки.

Рис. Конфигурационный файл бота Win32/PowerLoader.

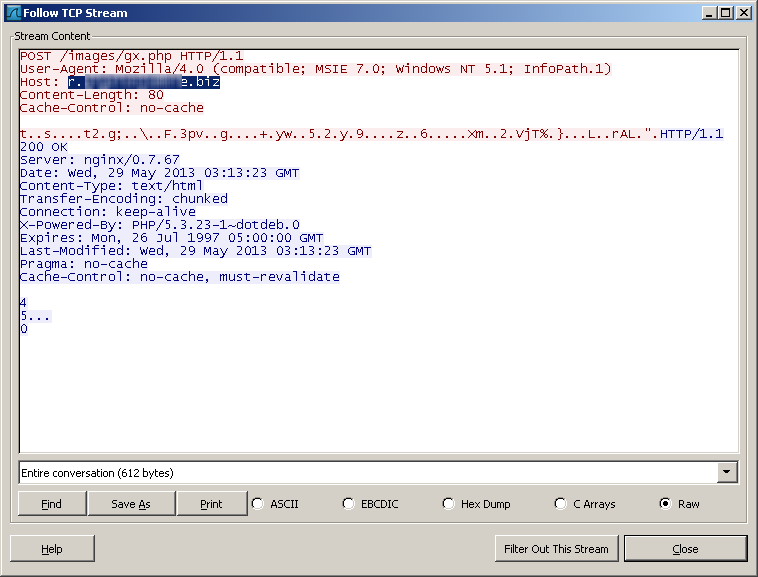

Видно, что этот файл содержит те самые URL (С&C) для получения инструкций от злоумышленников, а также другие данные конфигурации. После успешного заражения компьютера, бот будет взаимодействовать с C&C каждые 15 минут для загрузки другого вредоносного кода, который позволит злоумышленникам выполнять различные задачи на компьютере пользователя.

Рис. Отчет, посылаемый ботом на сервер.

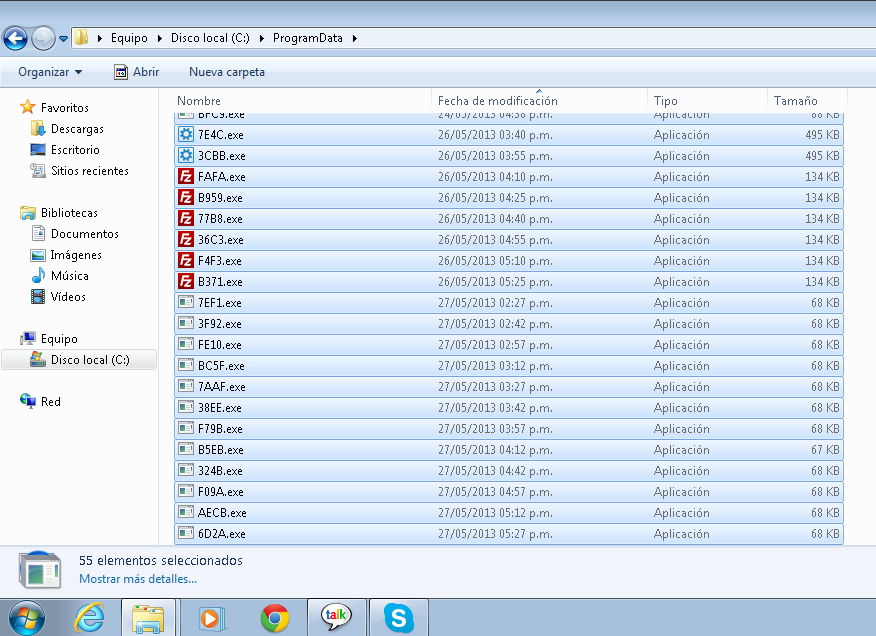

Вредоносные файлы, загружаемые ботом, хранятся в директории «C:ProgramData» и за период активности бота мы обнаружили более 50 таких файлов.

Рис. Вредоносные файлы, загруженные ботом Win32/PowerLoader.

Среди вредоносных программ, которые учавствуют во второй стадии компрометации системы, были обнаружены следующие семейства:

- Win32/Injector: представляет из себя семейство вредоносных программ, которое осуществляет внедрение своего кода в другие процессы и имеет возможности по краже логинов и паролей от онлайн сервисов.

- Win32/Agent: семейство вредоносных программ с возможностью кражи пользовательской информации.

- Win32/Rodpicom: представляет из себя червь, который используется в связке с другим вредоносным ПО и содержит возможности по распространению вредоносных ссылок через сервисы мгновенных сообщений.

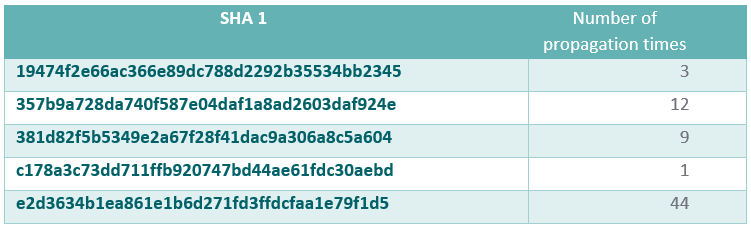

Rodpicom перечисляет все процессы в системе пытаясь найти процесс Skype, а затем внедряет в него свой код для рассылки сообщений по списку контактов. Сама вредоносная программа не действует сама по себе, скорее она используется другими угрозами как вектор распространения. При этом для выбора языка, на котором будут распространяться сообщения, используются системные настройки, т. е. текущий язык пользователя. Ниже представлены хэши семплов Win32/Rodpicom.C и количество попыток их распространения для этой спам-кампании.

Вредоносный код использует не только Skype для рассылки вредоносных ссылок. Ниже указан список других сервисов обмена мгновенными сообщениями, которые вредоносный код пытается искать в системе пользователя:

- Windows Messenger

- Quite Internet Pager

- GoogleTalk

- Digsby

Заключение

Очевидно, что подобная массивная спам-атака была заранее хорошо спланирована и злоумышленники хотели достичь высоких показателей компрометации пользователей. Мы зафиксировали, что один из ее этапов начался в 9 часов утра по европейскому времени, что соответствует началу рабочего дня, когда трафик в социальных сетях довольно высок.

Практика использования злоумышленниками четырех различных модификаций вредоносных программ совместно с фишинговыми сообщениями оказалась весьма эффективной. Каждый компонент вредоносного ПО выполнял свою заданную функцию. Power Loader отвечал за начальную компрометацию системы с обходом средств защиты, работу с управляющим C&C сервером и загрузку вредоносной программы Rodpicom для выполнения следующего этапа. В свою очередь Rodpicom отвечал за последующее распространение вредоносного кода через сервисы обмена мгновенными сообщениями. Две другие вредоносные программы, которые Power Loader загружал на компьютер пользователя, представляют из себя средства для сбора различных данных пользователя, включая, логины и пароли от различных аккаунтов.

Автор: esetnod32