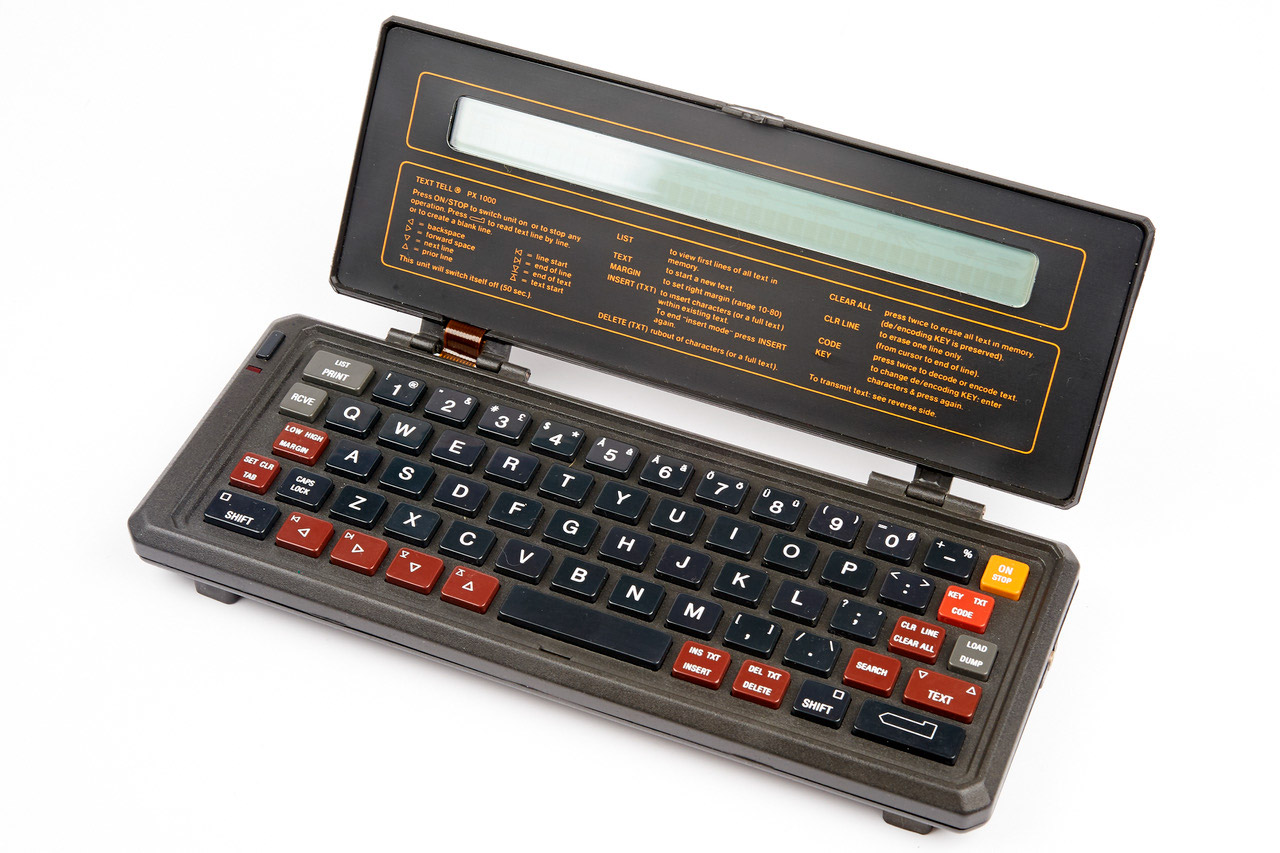

В музее криптографии Нидерландов представлен интересный экспонат: карманный телекс PX-1000. Он разработан амстердамской фирмой Text Lite, с 1983 года продавался под брендами Philips и др.

PX-1000 был рассчитан на журналистов, бизнесменов. Использовался сотрудниками правительстве Нидерландов. Его уникальная особенность — надёжное шифрование по алгоритму DES. Судя по всему, это первый в мире коммуникатор со встроенным шифрованием, выпущенный для массового рынка. Целевая аудитория Text Lite примерно совпадает с сегодняшней аудиторией защищённых криптографических мессенджеров вроде Signal.

Так вот, интересный факт. В 1984 году разработчики заменили DES на альтернативный алгоритм шифрования, разработанный в АНБ. Появились подозрения, что там есть какая-то лазейка для расшифровки сообщений заинтересованными лицами. Иначе зачем было менять алгоритм?

Долгое время никто не мог расшифровать сообщения по новому алгоритму, то есть сторонние лица не могли воспользоваться этой лазейкой. Только в феврале 2022 года венгерский криптограф Стефан Марсиске (Stefan Marsiske) взломал этот шифр (код на Github). Для взлома Стефан применил SMT-решатель Z3 от Microsoft Research, который умеет решать математические теоремы. В частности, здесь использовался враппер claripy, обёртка для удобной работы с Z3.

Всего 17-ти символов шифротекста ASCII оказалось достаточно Стефану, чтобы за 4 секунды на обычном ноутбуке во время демонстрации восстановить ключ шифрования из прошивки Text Lite.

Упрощённая блок-схема алгоритма шифрования АНБ в телексе PX-1000, источник

Возможно, у АНБ в 1980-е годы был SMT-решатель типа Z3 или они использовали другие методы. Это пока остаётся неизвестным. Но для решения в Z3 использовалась система вычислений примерно в 20 МБ, что по меркам 80-х годов представляет немалый объём входных данных для компьютерной программы. То есть у криптографов АНБ наверняка было какое-то более оптимальное решение.

Итоговую работу по взлому шифра автор опубликовал в научно-популярном журнале Proof-of-Concept or Get The F*ck Out (PoC||GTFO) (стр. 59–70) с кратким пояснением в своём блоге.

Впервые Стефан рассказал о своей работе на конференции Camp++ 0x7e5 в августе 2021 года. Вот запись выступления:

Ситуация с коммуникатором во многом напоминает ситуацию со сквозным шифрованием в мессенджерах на современных смартфонах.

Как и 40 лет назад, спецслужбы выступают категорически против того, чтобы давать всем людям такой инструмент без «отмычки» на случай необходимости.

Сейчас американский Сенат возобновил обсуждение законопроекта EARN-IT, который был отвергнут в 2020 году после масштабной критики правозащитников.

Зачем спецслужбам нужен бэкдор

Спецслужбы разных стран всегда выступали против стойкой криптографии в массовых устройствах. Почему? Логика такая.

Шифрование в руках населения — якобы «очень опасная» вещь, ведь люди смогут обмениваться секретами, которые невозможно прочитать постороннему.

Спецслужбы считают, что у них должен быть доступ к зашифрованным коммуникациям. Тогда в случае преступления или во время оперативно-разыскной работы они смогут прослушать подозреваемого. Конечно же, они обещают ни в коем случае не злоупотреблять прослушкой.

Проблема в том, что заранее неизвестно, кто станет подозреваемым. Им может теоретически стать любой человек. Поэтому в качестве превентивной меры бэкдор предлагают сейчас предлагают установить для всех пользователей.

EARN-IT: второе пришествие

В 2022 году группа сенаторов от обеих американских партий повторно представила законопроект S.3538 — EARN IT Act of 2022.

Законопроект наделяет каждый штат или территорию США полномочиями создавать новые широкомасштабные правила регулирования для интернета, лишая сайты и приложения важнейшей правовой защиты, которая в настоящее время препятствует такой свободе действий — в частности, препятствует по Разделу 230 Закона о приличии в сфере коммуникаций 1996 года.

Если раздел 230 отменят, штатам будет разрешено принимать любые законы о привлечении частных компаний к ответственности, если речь идёт о защите детей.

Даже самые мелкие провайдеры онлайн-услуг будут вынуждены сканировать контент пользователей, в том числе на клиентских устройствах, с помощью одобренного правительством программного обеспечения, такого как PhotoDNA.

Цель состоит в том, чтобы наказывать компании, которые используют сквозное шифрование или предлагают другие зашифрованные услуги. Сюда входят мессенджеры, как WhatsApp, Signal и iMessage, а также веб-хостинги, такие как Amazon Web Services.

Фонд электронных рубежей (EFF) поясняет: новый закон создаёт фундамент для новой массовой системы слежения, чтобы частные структуры сканировали контент и сообщали о нарушениях в правоохранительные органы. Закон позволяет сканировать абсолютно всё: сообщения, бэкапы, фотографии в облаке и т. д.

EFF призывает всех сочувствующих присоединиться к кампании Stop the EARN IT Act, чтобы помешать принятию законопроекта.

Сенаторы говорят, что нужны новые инструменты для защиты детей. Но методы EARN IT подрывают безопасность всех интернет-коммуникаций, пишет EFF.

В 1983 году АНБ тоже ставило цель рассекретить коммуникации конкретных шпионов. Для этого бэкдор установили на все коммуникаторы PX-1000. История как будто повторяется? Теперь примерно такие же бэкдоры хотят установить на все смартфоны, если Apple и другие компании начнут сканировать пользовательский контент по закону EARN IT.

Что характерно, власти опять пытаются переложить усилия по массовой слежке на частные компании. То есть снова действуют чужими руками.

Подробнее о защите электронной почты для организаций на сайте GlobalSign

Автор: GlobalSign_admin