Не так давно мы писали об успешной серии атак на пользователей Telegram в Иране. Используя технику перехвата SMS-сообщений с кодом активации нового устройства, атакующие смогли не только деанонимизировать пользователей сервиса, но и, в некоторых случаях, получить доступ к их переписке. На сей раз повторилась аналогичная ситуация, но с пользователями Telegram в Германии. Речь идет о расследовании правоохранительными органами деятельности преступной группировки, которую смогли отследить благодаря вышеупомянутому методу деанонимизации Telegram.

Не так давно мы писали об успешной серии атак на пользователей Telegram в Иране. Используя технику перехвата SMS-сообщений с кодом активации нового устройства, атакующие смогли не только деанонимизировать пользователей сервиса, но и, в некоторых случаях, получить доступ к их переписке. На сей раз повторилась аналогичная ситуация, но с пользователями Telegram в Германии. Речь идет о расследовании правоохранительными органами деятельности преступной группировки, которую смогли отследить благодаря вышеупомянутому методу деанонимизации Telegram.

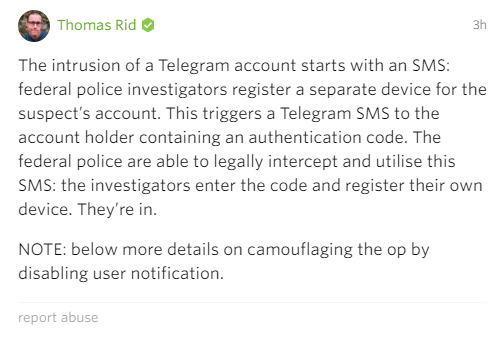

The penetration in the Telegram accounts begins with an SMS: Investigators register its own device in the account of the suspect, whereupon Telegram of the target person sends an SMS with an authorization code. The BKA can intercept this and promptly use due to the existing TKÜ: Investigators enter the verification code and register as their own device. Thus, the BKA is the account of the suspect.

Now could the investigators all private text messages, voice messages, picture and video messaging, in addition to the separately encrypted, so-called «secret chats», see: «Incoming messages are automatically transmitted from the server of the service provider to the BKA-terminal», puts it in a note of the BKA. But not only that: all past messages, provided that they are still stored on the server, will be displayed for the investigators. The function that the BKA does here advantage is a regular Telegram feature and should actually increase convenience for users with multiple devices: It enables the owner of an account can simultaneously on multiple devices access-to on his Telegram chats example, send messages not only on your phone, but also on their own iPad or computer and receive.

BKA — Федеральное ведомство уголовной полиции Германии.

Как видно из описываемой техники, правоохранителям удалось зарегистрировать новое устройство для существующего аккаунта Telegram путем перехвата SMS-сообщения с кодом активации. После чего им удалось получить доступ ко всему содержимому данных указанного аккаунта, включая, переписку. Так как Telegram не использует E2E шифрование по умолчанию, указанные пользователи не использовали этот опциональный режим, что послужило фактором раскрытия переписки.

Автор: ESET NOD32