Привет!

Меня зовут Александр Васильев, я CFO компании RED Security. Большую часть жизни я занимаюсь развитием финансовой стратегии, отвечаю за корпоративную отчетность и другие вопросы, связанные с деньгами. Сегодня я расскажу о болезненной теме для руководителей и специалистов ИБ — утверждении бюджета на средства защиты инфраструктуры. В идеальном мире такие запросы сразу одобряются, но в реальности их нужно сначала грамотно обосновать. В этой статье мы разберем все этапы подготовки к успешной защите бюджета и рассмотрим процесс на примере с цифрами.

Оформление запроса

За информационную безопасность компании отвечают руководители подразделений, в том числе CISO и CFO. Задача финансового директора в этой цепочке — минимизировать риски и убытки. Когда речь заходит об увеличении бюджета, CISO бывает сложно обосновать рентабельность закупки новых продуктов для безопасности.

Рассказы про изменение ландшафта угроз и последние стратегии злоумышленников в большинстве случаев не убедят CFO внедрить новые СЗИ. Гораздо проще согласовать запрос, который даст реальный экономический эффект уже в следующем квартале. Например, отдел маркетинга может в цифрах обосновать бюджет на рекламу: «Мы потратим N рублей, и через полгода это принесет нам много новых заказчиков и Nx2 прибыли». С решениями для безопасности ситуация совсем иная.

Главная цель защиты инфраструктуры компании — предотвращение рисков, связанных с остановкой производства или с утечкой ценной информации. В реальности даже самые закрытые организации не могут быть на 100% уверены в том, что их не взломают. Однако, наращивая уровень безопасности, мы усложняем проникновение и, следовательно, стоимость атаки. Это минимизирует ущерб и может остановить злоумышленников на подступах к ценным активам. В критической ситуации это даст шанс быстрее заметить и предотвратить потерю данных.

Подготовка к успешной защите бюджета

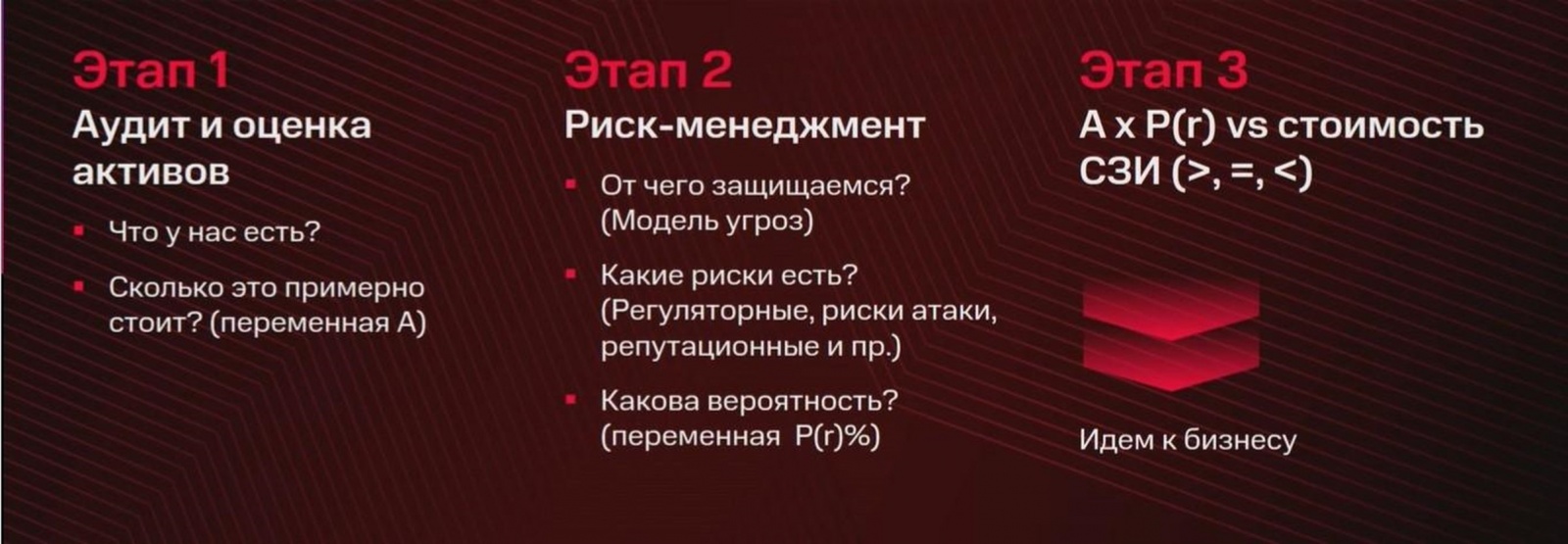

С общими подходами мы разобрались, теперь детализируем процесс. Делимся с вами небольшим лайфхаком — на прошедшем вебинаре наши эксперты схематично представили формулу успешной защиты.

Детально разберем эти три этапа:

Аудит и оценка активов

Различные методы предполагают, что активы предприятия — это все объекты, которые находятся в собственности у компании: оборудование, финансовые ресурсы, ценные бумаги и нематериальные активы (например, интеллектуальная собственность). Чтобы узнать их балансовую стоимость, можно посмотреть бухгалтерский баланс на последнюю отчетную дату. Важно отметить, что сложнее всего посчитать стоимость объектов интеллектуальной собственности.

Стоимость интеллектуальной собственности

К объектам интеллектуальной собственности относятся все технические решения, которые производят IT-компании. Существует несколько основных методов их оценки:

-

Сравнительный метод подразумевает анализ стоимости аналогичных решений и определяет среднюю рыночную цену. Не подходит для уникальных продуктов.

-

Затратный метод позволяет оценить расходы на создание или восстановление аналогичного объекта. Подходит для уникальных продуктов и решений.

-

Доходный метод основан на прогнозировании будущей прибыли, которая может быть получена от использования объекта интеллектуальной собственности.

Финансовые эксперты утверждают, что эффективнее всего объединять разные методы оценки. Комбинация результатов позволяет учесть больше параметров и получить более точное значение.

Риск-менеджмент

Модель угроз для бизнеса определяется исходя из сферы деятельности компании и основного процесса, который приносит прибыль. Например, маркетплейс может полностью остановить свою работу из-за DDoS-атаки, а утечки персональных данных клиентов из-за взлома могут повлечь за собой репутационные потери. Их, кстати, тоже можно выразить в денежном эквиваленте. Например, посчитать убытки из-за массового оттока клиентов.

Помимо прямого ущерба от атаки, могут возникнуть регуляторные риски из-за несоблюдения внешних или внутренних норм, касающихся всех аспектов деятельности компании. Невыполнение требований часто приводит к большим штрафам, а с новыми законами о переходе на отечественное ПО эти рекомендации стоит учитывать при смене вендора и защите бюджета на новые СЗИ.

Потенциальные риски зависят от ценности информации, публичности и сферы деятельности. Для их оценки можно использовать аналитику ИБ-компаний. Таких исследований каждый год выпускается достаточно много, в них есть данные по конкретным отраслям и сегментам. Часто они содержат и информацию о самых распространенных векторах атак, что тоже можно использовать как обоснование для закупки соответствующих СЗИ. Если вы отстаиваете определенную модель поставки технологий, например сервисную, у поставщиков можно запросить расчет ее экономических преимуществ перед моделью on-premise.

Вероятность наступления рисков (переменная P(r)%) рассчитывается для каждой компании индивидуально, но чаще всего проводится двумя методами:

-

Количественная оценка — это основной инструмент, который дает бизнесу полную картину профиля рисков и позволяет принимать взвешенные решения о финансировании. В ее основе чаще всего лежит расчет ожидаемых убытков за год, который определяется умножением частоты срабатывания риска на средние потери от одного происшествия.

-

Качественная оценка — это упрощенный вариант, где конкретные параметры заменяются на категории. Например, «очень вероятно» или «маловероятно», «очень опасно» или «не опасно». Это позволяет оценивать менее детально, но заметно быстрее.

В отличие от качественной оценки, количественная позволяет больше конкретизировать риски и лучше подходит для процесса защиты бюджета.

Эксперты сходятся во мнении, что тяжелее всего посчитать вероятность оттока клиентов после инцидента — такой статистикой делятся достаточно редко. Здесь можно опираться только на экспертную оценку изнутри компании, которая может учесть специфику конкретного бизнеса.

Стоимость средств защиты инфраструктуры

Для начала обсудите все детали с вендором, точно зафиксируйте конечную стоимость внедрения СЗИ и сформируйте основные цели финансирования на языке бизнеса. CFO отлично считают и планируют, но могут не разбираться в особенностях межсетевых экранов или SIEM-систем. Запрос должен предоставлять несколько вариантов развития и включать в себя подробное объяснение, зачем компании на самом деле нужно новое решение. Лучше сразу соотнести затраты с выгодой: «Это стоит столько-то денег. Взамен мы получим такие-то важные функции».

Мы провели аудит активов компании, оценили риски, посчитали стоимость нового решения и с этим идем в дивный новый мир кабинет CFO.

Кейс с защитой бюджета

Обоснованием для внедрения новых СЗИ может также стать явное финансовое преимущество его стоимости над полной остановкой производства. Для наглядности разберем защиту бюджета на использование сервиса Anti-DDoS для разработчика ПО.

За основу возьмем компанию со следующими параметрами:

-

сфера деятельности: разработка ПО;

-

количество сотрудников: 5 000 человек, которые принимают непосредственное участие в разработке продукта;

-

медиана заработной платы с учетом всех налогов и страховых взносов: 540 000 рублей (23 600 р. в день);

-

основной актив: интеллектуальная собственность, программные продукты;

-

ценность: Time-to-Market (TTM) — время, затраченное на разработку продукта от начала и до конца.

Угрозы

-

DDoS-атака на внешний периметр;

-

падение сети.

Риски

-

недоступность ресурсов, используемых в процессе разработки;

-

потеря ТТМ.

Вероятность такой атаки рассчитывается индивидуально и связана со спецификой работы компании, однако можно учитывать и информацию из открытых источников, которая подтверждает, что в первом квартале 2024 число DDoS-атак в России выросло в 1,5 раза по сравнению со всей второй половиной 2023 года.

Посчитаем стоимость полной остановки работы компании из-за DDoS-атаки с помощью новой формулы:

Зарплата (23 600 руб.) х Сотрудники (5 000 чел.) х Время атаки (1-5 дней) = Стоимость остановки работы + потеря ТТМ

Используем данные компании из примера выше:

23 600 x 5 000 x 1 ≈ 118 млн руб./день + потеря ТТМ

Если сравнить эту сумму со стоимостью сервиса для защиты от DDoS-атак, которая составляет меньше 10 тыс. руб./день, получится наглядное обоснование для закупки нового решения, учитывая, что атаки могут длиться более 3 суток.

Но даже такого расчета для успешной защиты бюджета может быть недостаточно. CFO часто глубже погружаются в финансовую часть вопроса и могут попросить рассмотреть несколько альтернативных вариантов развития событий, например:

-

отказ от использования сервиса Anti-DDoS;

-

внедрение самого бюджетного сервиса;

-

создание собственной команды внутри компании: даст ли это выгоду в долгосрочной перспективе по сравнению с решением от вендора, и если да, то какую?

На все эти вопросы надо быть готовым ответить и предоставить обоснование в цифрах.

Заключение

Защита бюджета на ИБ требует много сил и внимания и от CISO, и от CFO, ведь потери из-за взлома или утечки корпоративной информации в большинстве случаев в разы превышают годовые затраты на СЗИ.

Чтобы донести важность этих инструментов, нужно:

-

Оценить все активы компании и сформировать релевантную модель угроз.

-

Проанализировать все возможные виды рисков.

-

Вместе с вендором определить точную стоимость и технические преимущества предлагаемых инструментов.

-

Предоставить CFO выбор. Несколько вариантов решений помогут с большей вероятностью добиться успеха согласования.

-

Регулярно обновлять знания о процессах внутри компании — и будет вам счастье.

Но помните: это только начало. После внедрения новых решений руководители подразделений должны регулярно отслеживать динамику и анализировать их эффективность. Это позволяет гибко корректировать стратегию защиты и распределение бюджета. Конструктивный диалог и взаимопонимание с CFO не только экономит нервы всем участникам, но и обеспечивает быстрое внедрение нужных инструментов, что снижает риски для компании.

Автор: alexander_vasilev