Прошлой осенью где-то в Европе в одном из центров мониторинга ИБ (SOC) заметили кое-что странное. Основная задача SOC — следить за происходящим. Они защищают организации путем отслеживания людей, использующих корпоративные сети. Сотрудники SOC часто напоминают ночных охранников в ТЦ, сидящих у множества телевизионных экранов: постоянно за чем-то наблюдают, ждут инцидента, стараются не задремать. В данном случае они заметили, что кто-то пытался войти в учетную запись сотрудника компании N, используя серию неверных паролей. Примерно тысячу раз за день. Это выглядело подозрительно. Специалисты SOC отправили компании N электронное письмо, в котором сообщили о неудачном входе в систему.

Индустрия кибербезопасности существует для того, чтобы сохранить информацию в тайне, а репутацию — неприкосновенной. Я могу рассказать вам эту историю только в том случае, если сохраню анонимность организации, о которой идет речь, хотя вы, возможно, слышали о ней. Представьте компанию, которая предоставляет скучные административные услуги тысячам организаций по всему миру. Компанию, на которую все полагаются, но о существовании которой никто особо не задумывается.

И SOC, и компания N были сертифицированы как соответствующие «самому известному в мире стандарту ИБ». Но когда SOC предупредил сотрудников компании N о неудачном входе в систему, те ничего не предприняли. В SOC не стали настаивать на этом вопросе. Никто не заметил, что пользователь в конце концов все же смог войти в систему. Или что учетная запись принадлежала сотруднику, который там больше не работал. Никто не заметил, что это был аккаунт с правами администратора, который дает доступ ко всей сети организации. Около месяца никто не замечал ничего неладного.

Затем, в один прекрасный день, серверы компании N начали работать со сбоями. Сотрудники компании получили несколько тревожных электронных писем. «Мы украли ваши конфиденциальные документы и персональные данные ваших сотрудников!» — говорилось в одном из них. В письме была ссылка на приватный чат и дедлайн по ее использованию. Хакеры явно хотели поговорить.

Несколько часов спустя на другом конце мира зазвонил телефон. Ник Шах спал в своем пляжном домике на тропическом острове Маврикий, посреди Индийского океана. Когда он поднял трубку, коллега сообщил ему плохую новость. Кто-то из сотрудников компании N зашел в защищенный чат, не посоветовавшись с коллегами, и отправил хакерам два сообщения:

Привет?

Ссылка, которую вы оставили для связи, не работала. Мы только что нашли рабочую ссылку. Сейчас почти 2 часа ночи по британскому времени, и нам нужно продлить время действия ссылки, чтобы обсудить с вами детали этого инцидента. Мы свяжемся с вами к 11:00 по восточному времени.

Двенадцать минут спустя хакеры ответили:

Привет, ОК.

Шах взял свой вейп и затянулся. Компания, конечно, была в панике. Взволнованный тон, сжатые сроки. Эти сообщения должны были усложнить работу Шаха. Любое взаимодействие с преступниками — это психологическая игра, и компания только что уступила позиции. Шаху нужно было придумать ответ, чтобы вернуть разговор с хакерами в нужное русло — причем быстро.

Большинство людей назвали бы Шаха «переговорщиком с вымогателями». Эта профессия появилась около пяти лет назад, когда резко обострилась проблема хакерских группировок, крадущих данные ради наживы. Специалисты по ведению переговоров с этими группировками сегодня пользуются большим спросом. Шах описывает свою работу как «взаимодействие с хакерами». Слово «взаимодействие» подразумевает, что его услуги могут избавить клиентов от необходимости отправлять деньги мошенникам. Разумеется, при необходимости Шах может поторговаться о точной сумме выкупа. Однако чаще всего ему удается использовать информацию, добытую им и его коллегами, для более приемлемого разрешения ситуации: только около трети дел в его фирме заканчиваются выплатами хакерам. «Удивительно, чего можно добиться с помощью простого общения, — говорит он. — Ты выстраиваешь отношения».

В свои 55 лет Шах — возможно один из самых расчетливых переговорщиков в мире, хотя он хорошо это скрывает. У него приятная, незапоминающаяся манера поведения. Можно подумать, что он консьерж в отеле, а не человек, написавший «Руководство по борьбе с похищением людей и вымогательством» для контртеррористического управления ООН.

Шах родился в Уганде в семье индийских иммигрантов. Он переехал в Великобританию в четыре года и с раннего возраста научился противостоять угрозам. Он вырос в микрорайоне на юго-западе Англии, в то время, когда Национальный фронт (крайне правая антииммигрантская партия) был на подъеме. В 18 лет его единственным желанием было выкарабкаться из бедности. Он поступил на службу в полицию и прошел путь от уличного патрулирования до работы под прикрытием. К 40 годам он уже работал в подразделении Национального агентства по борьбе с преступностью, которое противодействует международным похищениям людей и удержанию заложников. Затем он провел шесть лет в Южной Африке, где руководил миссиями от Мозамбика до Малави, а в 2019 году ушел в отставку, получив за службу медаль от королевы Великобритании.

Хотя Шах ушел из силовых структур, он хотел продолжить бороться с международной преступностью. Он решил обосноваться на Маврикии: белоснежные пляжи, мягкий налоговый режим и расположение на стыке Африки и Азии делают этот остров привлекательным для определенного типа людей.

За бокалом виски в доме британского верховного комиссара Шах познакомился со специалистом в сфере кибербезопасности по имени Нил Хэйр-Браун. Как и Шах, Хэйр-Браун имел опыт работы в правоохранительных органах. Это 59-летний мужчина, который напоминает своей ироничностью покойного Алана Рикмана. Он долгое время занимался слежкой и контрнаблюдением: например, он вспоминал, как однажды посреди ночи угнал на эвакуаторе машину, чтобы установить на нее массивное подслушивающее устройство.

Около десяти лет назад Хэйр-Браун заметил рост спроса на услуги страховых компаний, предлагающих страхование киберрисков. Он решил создать фирму, которая могла бы делать оценку рисков и проводить расследования для таких страховщиков. В 2014 году Хэйр-Браун основал свою компанию — STORM Guidance — а Шах присоединился к ней пять лет спустя.

Почти все клиенты STORM приходят через страховые компании. Как и в случае с автомобильной аварией, страхователям даются инструкции на случай взлома. Поэтому когда сотрудники компании N поняли, что их взломали, они позвонили по номеру экстренной помощи, который был предоставлен страховщиком. Люди на другом конце провода соединили их с юридической фирмой, чтобы гарантировать привилегированность и конфиденциальность последующих разговоров. Затем юридическая фирма связалась со STORM.

В первую очередь Шах хотел разобраться в том, какие данные украли злоумышленники. Были ли это материалы, относящиеся к самой компании N? Или хакеры придумали, как проникнуть в файлы клиентов организации, количество которых исчислялось тысячами? Ни одна из этих организаций не знала, что их поставщик услуг и, возможно, их собственные данные были скомпрометированы. Хакеры могли уже проникнуть в их системы.

Исполнительный директор компании сразу сказал Шаху, что он не хочет платить хакерам выкуп. Первой целью Шаха было замедлить переговорный процесс, чтобы у его коллег из технической команды STORM было время во всем разобраться. Он отвечал на сообщения только в рабочие часы в соответствии с часовым поясом страны, в которой расположен офис компании. «Ничья жизнь не подвергается риску, — напомнил он себе. — Веди себя так, как будто это обсуждение вопросов партнерства, как будто это деловая сделка».

Хакеры могли одержать верх, если бы Шах вел себя как обычный переговорщик — поэтому он отправлял сообщения с устройства, которое невозможно отследить. Еще ему требовались легенда или поддельная личность. Шах решил притвориться рядовым сотрудником компании: выбрав такую легенду, он мог раз за разом убеждать хакеров, что ему требуется дополнительное время на согласование переговорных позиций с руководителем. С помощью этого хода можно было затянуть переговоры и выиграть больше времени.

Он продиктовал в телефон сообщение, которое нужно было отправить через несколько часов:

Здравствуйте. Нам неясно, какими данными вы на самом деле располагаете. Пожалуйста, предоставьте подробную информацию. Большое спасибо.

Джулия, IT-администрация

Затем он перевернулся на другой бок и снова заснул.

В 2022 году сумма, которую страховщики киберрисков выплатили американским компаниям, составила более 4 миллиардов долларов. Компенсации покрывали расходы, связанные с остановкой бизнес-процессов, расходы на антикризисные PR-услуги и услуги групп реагирования на инциденты, а также расходы на выплату выкупа (его хакерские группировки обычно требуют в виде криптовалюты). По данным компании Recorded Future, в 2023 году количество атак с использованием программ-вымогателей выросло на 70% по сравнению с 2022 годом. Сами хакеры получили от жертв по меньшей мере 1,1 миллиарда долларов.

При этом невозможно оценить весь масштаб ущерба от программ-вымогателей, поскольку многие компании стараются держать инциденты в секрете. Валери Рисс-Маршив, журналистка, специализирующаяся на кибербезопасности, считает, что огласке предаются только 10% инцидентов с использованием такого ПО. Если отталкиваться от этих расчетов, то выходит, что общее число подобных атак во всем мире в 2023 году составило около 44 000. Компании хранят молчание не только для того, чтобы защитить свою репутацию, но и для того, чтобы избежать штрафов за разглашение персональных данных.

Еще в 2017 году атаки программ-вымогателей были относительно редки, и хакеры могли запросить у своих жертв всего несколько сотен долларов за возврат данных. Осознав потенциал для зарабатывания денег, хакеры начали создавать специализированные группировки, которые перевели вымогательство в разряд профессии. В основном такие группировки базировались в России и на Украине.

Меган Ханнес, менеджер по страхованию киберрисков, помнит момент в 2019 году, когда она поняла, что ситуация изменилась. «Мой специалист по претензиям позвонил мне и сообщил, что за одну неделю к нам поступило семь запросов от группировок-вымогателей, каждый из них — на миллионы долларов» — рассказывает Ханнес. Несколько месяцев спустя началась пандемия, и многие компании ушли в онлайн — это значительно расширило простор для кражи данных. С тех пор число атак программ-вымогателей продолжало расти. Временное снижение было только в 2022 году: конфликт между Россией и Украиной отвлек хакеров обеих стран и иногда стравливал их друг с другом.

Многие хакерские группировки по-прежнему действуют в России и на Украине. Также центры распространения программ-вымогателей появились в Иране, Бразилии, Индии, Северной Корее, Китае и Перу. Некоторые хакеры работают независимо, другие, по-видимому, имеют связи с правительствами своих стран или, по крайней мере, негласное разрешение на преследование западных компаний (при условии, что причиняемый ими вред не настолько огромен, чтобы спровоцировать военный или дипломатический ответ).

Весьма непросто отличить хакеров, действующих по указке государства, от тех, кто занимается вымогательством по личной инициативе. Брайан Ворндран, помощник директора киберотдела ФБР, сказал мне, что эта грань размыта: «Продают ли такие преступники свои услуги спецслужбам с целью получения прибыли? Или это завербованные государством хакеры, которые подрабатывают во время, свободное от основной работы?»

По большей части хакерские группировки действуют как полноценные корпорации с отделами кадров и сложной бюрократией. Самые популярные группы даже выпускают пресс-релизы (например: «Мы рады сообщить, что мы успешно зашифровали сеть Генри Шейна и извлекли 35 терабайт конфиденциальных данных»). У подобных группировок есть удобные домашние страницы в даркнете, где жертвы могут получить доступ к своего рода сервису обслуживания клиентов. Один из переговорщиков рассказал мне, что зачастую такие сервисы быстрее и полезнее, чем у Apple. «Мы гарантируем, что Вы сможете легко и безопасно восстановить все Ваши файлы» — уверяет одна хакерская группировка под предложением пообщаться с «чатом поддержки» на своем сайте. Заметно, что хакеры относятся к своей работе по-деловому: например, когда два года назад переписки одной группировки утекли в сеть, некоторые сообщения выглядели так, словно их писали рассерженные бухгалтеры («… наша работа в целом не сложная, но монотонная. Мы каждый день делаем одно и то же»).

В какой-то момент хакерские группировки добавили в свою бизнес-модель что-то вроде франчайзинга, начав предоставлять фрилансерам (так называемым «аффилиатам») право действовать от своего имени. Когда аффилиат покупает право на использование ПО и брендинга хакерской группировки, он получает доступ к ее репутации. Группировка, в свою очередь, старается обеспечить соблюдение определенных правил, чтобы ее репутация не была подорвана действиями аффилиатов. «Категорически запрещено делать скидку более 50% от первоначально запрошенной суммы» — заявила одна хакерская группировка своим аффилиатам в прошлом году.

Атаки с помощью программ-вымогателей довольно трудно провернуть в одиночку. Как правило, каждым элементом операции (разработкой вредоносного ПО, использованием его для взлома сервера, обработкой украденных данных, переговорами с жертвой) занимается отдельный человек или команда, которые могут находиться в разных странах и не иметь прямого контакта друг с другом. Такая разрозненная структура сильно затрудняет поимку хакеров, принимающих участие в работе подобных группировок.

Группировки-вымогатели редко выбирают конкретную жертву; они действуют подобно вору, который беснуется на автостоянке, обворовывая все незапертые машины. Причиной взлома почти всегда оказывается ошибка со стороны жертвы, допущенная из-за пренебрежения к информационной гигиене. Кто-то не хочет включать многофакторную аутентификацию. Кто-то переходит по подозрительным ссылкам. Руководители не нанимают достаточное количество IT-специалистов. Пароли хранятся в электронных таблицах. Дело не в том, что эти хакеры настолько продвинуты, а в том, что их жертвы — легкая добыча.

Через несколько часов после того, как Шах отправил свое первое сообщение от лица «Джулии», группировка вымогателей написала:

Здравствуйте. Уполномочены ли вы вести диалог?

Ответа не последовало, и через полтора часа хакеры написали:

Вам следует чаще заходить в чат и проверять сообщения.

Шах вежливо настоял на своем первоначальном требовании:

Мой менеджер попросил меня ответить вам. Нам непонятно, какими данными вы на самом деле располагаете. Можете ли вы прислать нам подробную информацию или дерево файлов? Я передам их руководству.

Пока Шах был занят тем, что демонстрировал спокойный профессионализм, подразделение STORM, которое он называет «технари», пришло в действие. У STORM около 20 сотрудников в Лондоне, еще дюжина работает в бизнес-парке на Маврикии. В адресной книге номер офиса компании — единственный, у которого не указано название. Сам офис выглядит несколько уныло: заставлен черными геймерскими креслами, рядами компьютеров и почти пустыми книжными полками. На большом экране под синей картой мира мелькают столбцы текста. Светящиеся пятна белого, желтого и красного цветов представляют собой прямую трансляцию кибератак, происходящих по всему миру.

«Технари» использовали сразу несколько тактик: выявляли точки входа хакеров, чтобы перекрыть доступ, отслеживали IP-адреса, просматривали логи, а также занимались развертыванием инструментов, которые исследуют закономерности в системе для обнаружения и блокировки подозрительной активности. Они тщательно изучили время и язык первоначальной переписки, учитывая ритм и структуру предложений, чтобы попытаться связать сообщения с какой-нибудь из известных хакерских группировок.

Основываясь на полученных доказательствах, STORM предположили, что компания подверглась нападению со стороны ответвления ALPHV — крупной хакерской группы, также известной как BlackCat (не путать с BlackMatter, Black Basta или DarkSide). Группировки вымогателей, как правило, дают себе мультяшно-злодейские или насекомоподобные названия, такие как «REvil», «Scattered Spider» и «Clop».

Технари прочесали даркнет в поисках информации: публиковал ли кто-то из хакеров что-нибудь об атаке? Были ли данные компании уже выставлены на аукцион? Может ли конкурент компании N прямо сейчас скачать конфиденциальные документы?

Пока технари делали свою работу, Шах попросил хакеров предоставить то, что он назвал «доказательством жизни» — цифровой эквивалент фотографии заложника со свежей газетой в руках. Он надеялся, что хакеры пришлют скриншот с указанием того, что было украдено. Это подтвердило бы, что он общался с нужными людьми (в другом недавнем случае Шах вел переговоры с человеком, который не смог предоставить «доказательство жизни». Шах пришел к выводу, что это, вероятно, был оппортунист, который увидел сообщение хакерской группировки о нападении в даркнете и пытался воспользоваться ситуацией).

Старший кибер-следователь STORM Бен Малдун тем временем обсудил с компанией N список вопросов и рекомендаций, направленных на то, чтобы сдержать атаку и избежать выплаты выкупа. Как хранились и как были организованы данные компании? Были ли отключены все ненужные системы? Где была спрятана самая конфиденциальная информация? К чему конкретно есть доступ у аккаунта с правами администратора?

По мере того как компания отвечала на эти вопросы, разговоры становились все более напряженными. «Обычно мы имеем дело с уставшими людьми, которые находятся под сильным стрессом. Часть нашей работы — расположить их к себе, ведь с их помощью восстановить полноценную работу бизнеса получится намного быстрее» — говорит Малдун.

Выяснилось, что клиентами компании были государственные учреждения, полиция и службы здравоохранения. Когда Малдун спросил компанию о ее архитектуре безопасности, воцарилось неловкое молчание. Команда постаралась быть тактичной, поскольку стал очевиден весь масштаб ошибок компании (специально для таких случаев в штате STORM есть психолог, который помогает клиентам пережить неприятный опыт).

Спустя некоторое время группа вымогателей отправила ссылку на зашифрованный сжатый файл. Наконец-то: доказательство жизни. Команда STORM ввела предоставленный пароль, открыла файл и просмотрела то, что было взято из сетей компании. Все оказалось не так ужасно, как они ожидали.

«К счастью, — сказал Малдун, — в файле было очень и очень ограниченное количество клиентских данных, и эти данные не были конфиденциальными».

Но затем последовал шквал сообщений с угрозами:

Мы уже проникли в сети ваших клиентов. Мы использовали ваши пароли и можем четко видеть карту сетей всех жертв!

Вы же прекрасно понимаете, какими будут последствия, если это станет достоянием общественности. Вы знаете, какие штрафы ждут компанию, какие судебные разбирательства могут начаться между корпорациями, которые вы подвели.

Уверенный тон группировки, казалось, указывал на то, что кто-то на их стороне получил доступ к клиентским данным и понимал, что поставлено на карту:

Давайте разрешим эту ситуацию без лишнего шума — и вы будете в безопасности. Готовы ли вы начать переговоры о неразглашении полученных нами данных? Если вы откажетесь, вашу компанию ждут печальные последствия.

Шах предпочитает игнорировать попытки запугивания — этот урок он усвоил во времена, когда вел переговоры об освобождении заложников. В таких переговорах нужно уметь сдерживать эмоции — в противном случае вы рискуете спровоцировать похитителя. Составляя ответ, Шах перешел на вежливый корпоративный тон, используя такие фразы, как «Спасибо за ваше терпение» и «Я с нетерпением жду вашего ответа».

Шах должен был продемонстрировать определенное беспокойство по поводу похищенных данных: слишком большая отстраненность могла выдать, что на самом деле он не Джулия из IT. Но он не собирался вступать в споры со злоумышленниками. И он точно не собирался поднимать вопрос о выкупе первым. «Если вы первыми начнете говорить с хакерами о деньгах, — сказал мне Шах, — вы можете их раззадорить».

Вопрос о выкупе — сложный. Многие считают, что выплата выкупа поощряет преступное поведение. «Такие выплаты не только обогащают злоумышленников, но и мотивируют их совершать атаки в будущем», — сообщало Министерство финансов США в 2021 году.

Государство принимает попытки регулирования этой сферы. В прошлом году высокопоставленный чиновник Белого дома поднял вопрос о возможности запрета платежей. В настоящее время британское правительство предлагает обязательное информирование об инцидентах с программами-вымогателями, а также требование о том, чтобы фирмы, желающие заплатить выкуп, сначала получили на это государственную лицензию.

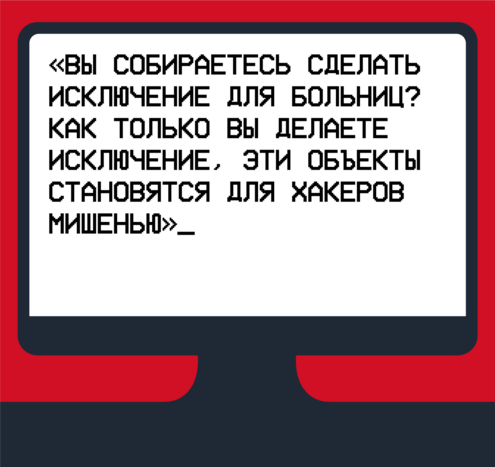

Многие эксперты по кибербезопасности, с которыми я разговаривал, считали, что попытки правительства ввести штрафные санкции за платежи будут контрпродуктивными. «Даже если бы вы могли обеспечить соблюдение этого правила, вам, вероятно, пришлось бы сделать исключения, — говорит Сюзанна Сполдинг, бывший директор американского национального агентства по киберзащите. — Вы собираетесь сделать исключение для больниц? Как только вы делаете исключение, эти объекты становятся для хакеров мишенью».

Некоторым государственным организациям уже запрещено платить выкуп. Им даже не рекомендуется вступать с хакерами в разговор. Шах убежден, что подобная политика может лишить учреждения возможности получить свои данные обратно без оплаты выкупа (хотя у него, очевидно, есть личная заинтересованность). Он также утверждает, что преступники извлекают выгоду из стигматизации переговоров, ведь она побуждает жертв неохотно делиться информацией друг с другом или с властями. Шах старается передавать полученные при работе данные в ФБР и другие агентства, хотя подозревает, что взамен они делятся с ним искаженной информацией, чтобы отбить у людей желание платить выкупы.

Информация, которую предоставляют хакеры, также не обязательно заслуживает доверия. Например, полученное Шахом «доказательство жизни»: действительно ли оно отражало то, что было у хакеров?

На тот момент прошло всего пару дней с тех пор, как компания N осознала, что их системы были взломаны. Исполнительный директор был полон решимости защитить репутацию компании и как можно дольше скрывать инцидент от клиентов.

Шах и Хэйр-Браун были обеспокоены таким подходом. Поскольку у компании были государственные контракты, было трудно определить, могут ли их серверы содержать конфиденциальную информацию, касающуюся национальной безопасности. «В таких случаях лучше не рисковать» — говорит Хэйр-Браун. В его практике был случай, когда клиент осуществлял доставку грузов для вооруженных сил одной страны; во время атаки программы-вымогателя STORM успешно подтолкнула клиента к тому, чтобы он предупредил правительство. «Скрывать такие инциденты от властей может быть опасно», — говорит Шах.

Так или иначе, исполнительный директор компании предпочел поверить в то, что файл с «доказательством жизни» действительно отражал реальную картину. Поэтому информацию об инциденте решили пока держать в секрете.

Шах ожидал, что банда вымогателей запросит 5 миллионов долларов. Малдун, встревоженный данными криминалистов о серверах компании, предположил, что хакеры запросят около 15 миллионов.

Когда хакеры наконец огласили свои требования, оба были удивлены.

Учитывая сложившуюся ситуацию и объем полученных нами данных, сумма выплаты составит 2 миллиона долларов.

«Они либо не знают, с какой компанией на самом деле имеют дело, либо недостаточно хорошо ее изучили», — заключил Шах. Теперь, когда он увидел, что его оппонент такой недалекий, он почувствовал себя более оптимистично.

Малдун, напротив, пока не торопился списывать преступников со счетов. «Почему хакеры не стали шантажировать клиентов компании?» — спросил он себя. — Ведь они могли нанести серьезный ущерб. Могла ли хакерская группировка принять решение не использовать данные клиентов по какой-то другой причине?». «Может быть, это была политически не очень хорошая идея» — подумал он. Возможно, хакеры решили, что угроза разглашения всех клиентских данных привлечет к ним слишком много внимания и приведет к тому, что они перейдут черту, за которой последуют ответные действия правоохранительных органов.

Эксперты по кибербезопасности полагают, что вымогатели часто исходят из подобной логики. «До тех пор, пока они работают в этом финансовом мире (и бизнес платит, а страховые компании возмещают ему ущерб, и при этом никто не причиняет никому реального вреда) действия таких групп, вероятно, почти не попадают в поле зрения правоохранительных органов» — говорит бывший директор агентства кибербезопасности Сюзанна Сполдинг, объясняя логику хакеров. Когда страховщики покрывают расходы, ущерб распространяется на все общество за счет более высоких страховых взносов. Люди, которые больше всего страдают в финансовом отношении — это владельцы малого бизнеса, у большинства из которых нет страховки от киберрисков.

Атаки, которые подвергают риску жизни людей или критически важную инфраструктуру, действительно случаются, но многие из них хакеры совершают по ошибке. Некоторые группировки даже стараются поддерживать социально ответственный имидж: например, выпускают пресс-релизы о том, что не будут атаковать больницы или школы. Однажды Шах вел переговоры от имени частной больницы и сумел выиграть время, убедив хакеров, что она переполнена пациентами с ковидом (на самом деле врачи больницы были в основном косметическими хирургами).

Так были ли эти хакеры глупцами? Или они наоборот мыслили стратегически? Хэйр-Браун встал на сторону Шаха. Если бы хакеры действительно осознавали масштабы сети компании, они назвали бы конкретных клиентов. Опять же, не было возможности узнать наверняка.

Несколько дней Шах отправлял хакерам вежливые сообщения от имени Джулии, откладывая любые переговоры о требовании выкупа. В заключение он написал: «Я сообщу вам об этом как можно скорее».

Исполнительный директор начинал понимать, как ему повезло, что группировка не использовала свое преимущество в полной мере. После нескольких дней уговоров он добился, чтобы совет директоров компании одобрил выплату 2 миллионов долларов.

Шах заявил, что в этом нет необходимости. Он написал хакерам еще одно сообщение:

Доброе утро.

Руководство попросило меня обсудить с вами условия урегулирования. Как вы, я уверен, понимаете, озвученная вами сумма находится далеко за пределами наших финансовых возможностей. Мы считаем, что можно достичь урегулирования, которое удовлетворит обе стороны и позволит быстро завершить дела; однако для этого цифра должна быть намного ниже.

Шах хотел, чтобы хакеры думали, что они получат свой выкуп. Даже когда он делал вид, что компания не может позволить себе озвученную ими сумму. Чтобы дать понять группировке, что он настроен серьезно, он даже изменил легенду, подписавшись следующим образом:

Спасибо вам.

Кристоф, HR-менеджер

Менее чем через 15 минут хакер ответил:

Обсудим и отвечу вам через полчаса.

Следующее сообщение поступило спустя восемь минут:

Привет, Кристофер.

Давайте не будем торговаться и впустую тратить время. Мой руководитель сказал мне, что мы можем сделать скидку, если первоначальная сумма выкупа для вас слишком велика.

Назовите мне сумму вашего встречного предложения в течение 1 часа с момента прочтения этого сообщения. Сумма должна быть достаточно крупной, чтобы у нас не возникло желания покинуть сделку.

Шах подождал два часа.

Добрый день. Спасибо вам за ответ.

Я передам ваше сообщение руководству. Нам потребуется некоторое время на обсуждение решения. Это произойдет не раньше, чем через час.

Терять время не в наших интересах, и мы, безусловно, стремимся решить этот вопрос как можно быстрее. Если бы вы смогли назвать мне пересмотренную цену, я мог бы поделиться ею с руководством и ускорить принятие решения.

Я с нетерпением жду вашего ответа.

Кристофер, HR-менеджер

Шах отклонил все требования хакеров. В то же время он объяснил мне: «Я использую язык компромисса — например, такие слова, как “решить” и “уверен”. Это заставляет их думать: “Теперь мы добьемся успеха”». Девять минут спустя хакеры написали:

Мы готовы договориться на сумму 700 тысяч долларов и больше не тратить время на торги.

Шах начинал входить во вкус. «Они действительно не понимают, что за карты у них на руках» — подумал он. Он ожидал, что следующий запрос составит 1 миллион долларов, но снизить цену более чем наполовину? Эти парни действительно были тупицами.

К этому исполнительный директор компании начал терять терпение. Он отчаянно хотел, чтобы проблема исчезла, и был рад заплатить 700 000 долларов. Шах чувствовал нервное напряжение с обеих сторон. Но он не хотел сдаваться. Он выждал почти 20 часов, а потом снова написал хакерам, что «ожидает их решения».

А затем, несколько часов спустя, Шах сделал нечто смелое. В середине длинного, чрезвычайно вежливого письма от лица Кристофера из отдела кадров он написал:

В настоящее время в нашем распоряжении есть 179 500 долларов США. Мы можем перевести эту сумму в кратчайшие сроки.

Когда Шах впервые рассказал мне эту историю, он, похоже, не понимал, почему его поведение показалось мне странным. Мы сидели в пляжном кафе на Маврикии. Шах пил чай, а я — кофе. Вокруг щебетали птицы. С какой стати Шаху утруждать себя продолжением переговоров, когда решение было под рукой? Казалось, что этим он раздражал обе стороны сделки. Думал ли он о будущих делах, в которых может быть замешана эта группировка хакеров? Возможно, он полагал, что может создать негативный прецедент, если слишком быстро согласится на их сумму? Или это было связано с его эго?

Шах раньше по-настоящему не задумывался ни о чем подобном. Он казался таким же озадаченным, как и я. «Мы могли бы закончить переговоры намного раньше, но...» — он сделал паузу. — Но на мой взгляд, это неестественно».

«Я никогда не задумывался над тем, почему я продолжаю торговаться, но я стараюсь поступать так всегда», — продолжил он. — «Почему бы не сбить для клиента цену, если в этом есть смысл?»

В любом случае, группировка хакеров приняла предложение. STORM проверили, нет ли адресата платежа в санкционных списках, а затем помогли компании отправить тестовый платеж в размере 99 долларов на указанный биткоин-кошелек. Как только хакеры подтвердили перевод тестовой суммы, была выплачена остальная часть выкупа.

Вот и все. Дело закрыто. Компания заполнила бланки для оформления страхового возмещения. Специалист по урегулированию претензий рассмотрел доказательства. Юристы подписали все необходимые документы. А клиенты компании N продолжили заниматься своими делами, так и не узнав, что их данные были скомпрометированы.

Автор статьи: Аманда Чикаго Льюис

Иллюстрации: NOMA BAR

Автор: breakmirrors