Определение

TSM (Trusted Service Manager) – служба, которая позволяет поставщикам услуг и мобильным операторам управлять своими бесконтактными приложениями удаленно, обеспечивая доступ к защищенным элементам на терминалах с поддержкой NFC. Владелец TSM сервера выступает в качестве посредника, который устанавливает деловые соглашения и технические связи между оператором мобильной связи, поставщиками услуг или другими лицами, контролирующими доступ к защищенным элементам бесконтактного приложения на мобильных терминалах с поддержкой NFC.

Основные функции

— обеспечение связи между мобильным оператором и провайдером услуг;

— гарантия безопасного обмена данными;

— управление жизненным циклом бесконтактного приложения;

— регистрация новых пользователей (создание Security Domain, загрузка и персонализация бесконтактного приложения посредством OTA);

— активация и деактивация услуг;

— обновление пользовательского интерфейса;

— управление клиентской базой данных NFC;

— обновление EMV баланса (баланс карт Europay, МasterCard и VISA) для оплаты;

— управление услугами с добавленной стоимостью такими, как перерегистрация билета;

— управление ключами для безопасного доступа к приложению.

Задачи TSM

Предполагается, что конечные пользователи будут в ближайшем будущем использовать NFC технологии в мобильных телефонах для проведения различных платежей, приобретения транспортных билетов, обеспечения лояльности, доступа и многих других бесконтактных услуг. Похожие системы уже внедрены в ряде мест по всему миру, но они обычно ограничены по своим масштабам и количеству участников процесса. Главной задачей является внедрение таких систем в массы.

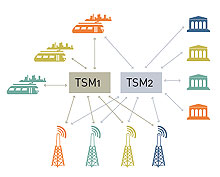

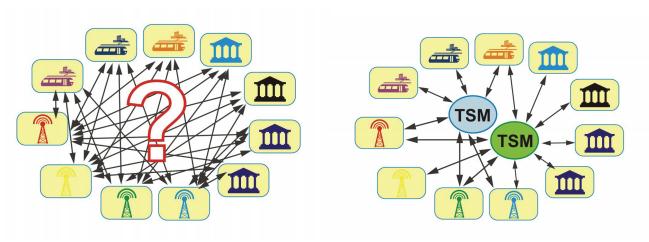

Вопрос о том, как создать совместимую, мобильную NFC систему, которая обеспечивает простой обмен между поставщиками услуг (SP) и операторами мобильной связи для совместной работы.

Ответом Ассоциации GSM было создать аппаратно-программный комплекс (TSM), который устанавливает связь между поставщиками услуг и MNO. Задачей TSM также является обеспечение уровня доверия и конфиденциальности между сторонами.

Рисунок 1 иллюстрирует хаотический характер деловой среды без TSM.

Рисунок 1. Основная задача TSM.

Мобильная система NFC требует соединение нескольких лиц или субъектов из разных бизнес-сред и использования разнородных систем, облегчая, тем самым, обмен данными для поддержки бизнес-функциональности. Это потребует изменения текущих технологических потоков для обеспечения новых функциональных возможностей.

Приложение NFC

Область памяти на смарт карте может эффективно использоваться в качестве хранилища NFC приложения. Одним из примеров является концепция «электронного кошелька». Сегодня бумажник содержит большое количество пластиковых карт различных типов. Все они могут быть представлены в качестве NFC приложений на UICC. Кроме того, карты лояльности, билеты, системы дверных замков, членские карточки, любые карты с магнитной полосой могут быть представлены и реализованы в виде NFC приложений на UICC.

Преимуществом использования UICC является персональный характер (привязка карты к абоненту), совместимость между мобильными телефонами, собственная система безопасности.

Как и в любой среде приложений, возникает необходимость добавления новых приложений, удаление старых, обновление существующих новыми версиями и предоставление приложениям актуальных данных. Такая система управления потребует использования платформы OTA. Оператор мобильной связи играет здесь ключевую роль, так как у него есть инфраструктура, которая уже сегодня позволяет осуществлять управление с использованием OTA платформы.

NFC приложение на UICC может быть резидентным, но может возникнуть необходимость предоставления приложению пользовательского интерфейса. Примеры приложений, которые требуют пользовательского интерфейса: активация приложения при покупке из торгового автомата (терминала), статусы и информация, перечень кредитных / дебетовых карт, доступных для использования, подтверждение ежемесячной покупки билета на транспорт.

Для осуществления загрузки, обновления и удаления NFC приложений на UICC требуется RAM (Remote Applet Manager) функциональность. Также, загрузка приложений может осуществляться посредством SMS. Это становится особенно проблематичным для обновления больших партий UICC одновременно. Использование высокоскоростных коммуникаций, таких как BIP, который использует GPRS и UMTS каналы для передачи данных, является предпочтительным способом выполнения обновления приложения на UICC.

Примеры реализации

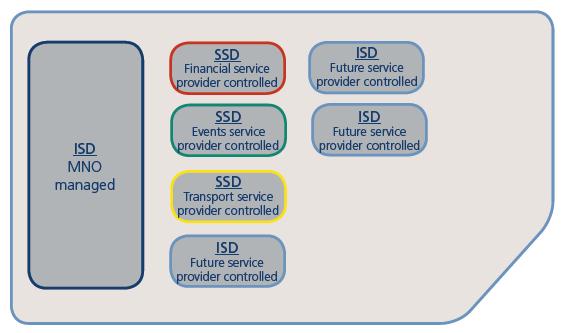

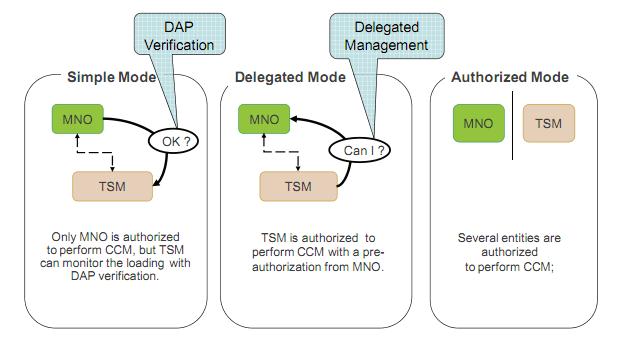

В NFC системе, MNO (мобильный оператор сети) предоставляет для хранения приложения распространяемые среди абонентов сим карты. Таким образом, у MNO есть возможность выбрать соответствующую бизнес-модель и, следовательно, выбрать права персонализации, которые будут поддерживаться на стороне сим карты и которые будут доступны для его партнеров (поставщиков услуг и менеджеров службы). Три основных сценария для различных бизнес-моделей:

— Simple Mode: эмитент ориентированная модель, где управление содержимым карты выполняется только MNO, но контролируется TSM;

— Delegated Mode: управление содержимым карты может быть делегировано TSM, но каждая операция требует авторизацию от MNO;

— Authorized Mode: управление содержимым карты полностью делегировано TSM.

Рисунок 2. Различие бизнес-моделей для управления бесконтактным приложением.

В Simple Mode управление содержимым выполняется MNO. Только MNO может загружать приложения оплаты в сим карту.

В модели Delegated Mode MNO больше не отвечает за загрузку, установку, активацию или удаление приложения. Управление содержимым карты осуществляется TSM с разрешения (предварительная авторизация) MNO. В некоторых случаях, по причинам конфиденциальности, SP может управлять процессом персонализации приложения.

Особенности модели Authorized Mode состоят в том, что у TSM есть возможность управления содержимым SP приложения без предварительной авторизации у MNO.

Реализация на стороне MNO

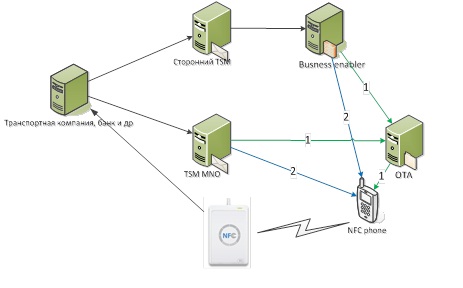

На стороне MNO реализация возможна в двух вариантах:

— TSM реализуется самим MNO;

— TSM реализуется сторонними организациями.

В первом случае, при организации TSM на стороне оператора, передача данных по операции возможна как напрямую в терминал (телефон с поддержкой NFC), так и через платформу OTA. OTA предпочтительно использовать если необходимо, например, для разделения нагрузки, когда загрузка приложения будет проходить через OTA, а управление приложением напрямую от TSM.

В случае же реализации TSM сторонними организациями передача данных по операции происходит через Business Enabler, для возможности контроля операций со стороны MNO. Business Enabler позволяет MNO активировать, либо деактивировать TSM сторонних организаций. После успешного прохождения операции через Business Enabler дальнейшая передача данных возможна как напрямую в терминал, так и через платформу OTA.

Выводы

Как правило, предоставляемые конечному пользователю NFC-услуги требуют обеспечения защиты передаваемых данных. Выполнение этого требования с точки зрения использования мобильного телефона означает наличие в телефоне элемента безопасности (secure element), который может быть включен либо в состав SIM-карты, либо существовать в виде отдельного чипа (непосредственно на плате телефона либо в составе внешней карты памяти). В свою очередь, такой элемент безопасности должен иметь единственного владельца, обладающего ключами доступа к информации, хранимой в памяти элемента безопасности.

Очевидно, что принцип существования единственного владельца ключей доступа входит в противоречие с вполне логичным желанием предоставлять пользователю услуги от нескольких независимых поставщиков. Такие сервис-провайдеры могут работать как на непересекающихся рынках (например, транспортная компания и банк), так и быть прямыми конкурентами. Но даже в первом случае компании, как правило, не желают предоставлять сторонним структурам доступ к своим данным.

Подобное противоречие может быть решено путем внедрения Trusted Service Manager — структуры третьей стороны, которой доверяют все сервис-провайдеры.

Появление Trusted Service Manager для работы с приложениями позволят поставщикам услуг и мобильным операторам оптимизировать свои инвестиции в оборудование и ускорить реализацию проектов без каких-либо компромиссов в вопросах контроля над приложениями и данными.

Сокращения и аббревиатуры

AP (Application Provider) — Поставщик приложений

APSD (Application Provider Security Domain) — Домен безопасности поставщика приложения

AM (Authorized Management) — Авториованное управление

CA (Controlling Authority) — Контроллер авторизации

CASD (Controlling Authority Security Domain) — Домен безопасности контроллера авторизации

CCM (Card Content Management) — Управление содержимым карты

CKLA (Confidential Key Loading Authority) — Контроллер загрузки сектреных ключей

DM (Delegated Management) — Делегированное управление

DAP (Data Authentication Pattern) — DAP верификация

ISD (Issuer Security Domain) — Домен котроллера безопасности

LPO (Link Platform Operator) — Опреатор платформы

MNO (Mobile Network Operator) — Мобильный оператор

NFC (Near Field Communication) — Технология бесконтактной передачи данных

OTA (Over-The-Air) — OTA платформа

SCP (Smart Card Platform) — SCP платформы: 02 — безопасный канал на семмитричных ключах; 80 — OTA

SE (Secure Element) — Модуль безопасности

SP (Service Provider) — Поставщик сервисов

SSD (Supplementary Security Domain) — Дополнительный домен безопасности

TSD (Trusted Service Manager Security Domain) — Домен безопасности службы TSM

TSM (Trusted Service Manager) — Служба TSM

UICC (Universal Integrated Circuit Card) — Смарт-карта

Источники

Некоторые изображения и текст данной статьи содержатся в открытых презентациях от SmartTrust и GlobalPlatform

Автор: FuPro