О Heartbleed уязвимости, которая присутствует в компоненте «heartbeat» некоторых версий OpenSSL, написано уже достаточно подробно. Основная ее особенность заключается в том, что атакующий может прочитать определенный диапазон адресов памяти (длиной 64KB) в процессе на сервере, который использует эту библиотеку. Используя эту уязвимость злоумышленники путем отправки специальным образом сформированного запроса могут:

- Украсть пароли/логины от ваших сервисов.

- Получить доступ к конфиденциальным cookie.

- Украсть приватный SSL/TLS ключ сервера, с которым вы работаете по HTTPS (скомпрометировать HTTPS).

- Украсть любую секретную информацию, которую защищает HTTPS (прочитать письма, сообщения на сервере и т. д.).

Злоумышленники могут скомпрометировать HTTPS и позднее (через известную атаку типа MitM), имея у себя на руках закрытый SSL/TLS-ключ (представиться сервером).

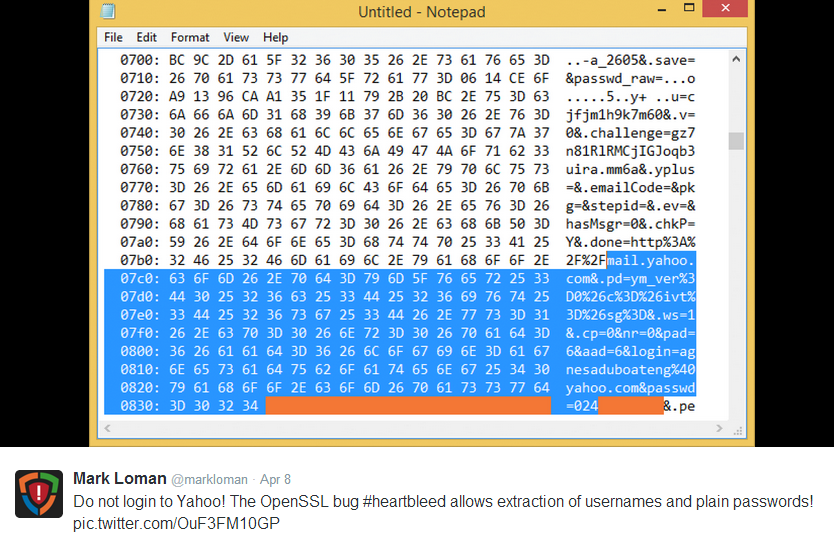

В качестве примера успешной эксплуатации можно привести Yahoo, которая была подвержена этой уязвимости. С использованием Heartbleed можно было быстро получить доступ к логинам и паролям пользователей в открытом виде. [уязвимость исправлена и сертификат для HTTPS был перевыпущен].

Мы советуем пользователям:

- Обратиться в тех. поддержку интернет-сервисов компаний, где у вас есть аккаунты (в т. ч. почта, онлайн-банкинг) для прояснения ситуации по вопросу потенциальной уязвимости этих сервисов.

- Если вы получили подтверждение присутствия уязвимости или подозреваете, что сервис был скомпрометирован, смените там свой пароль.

- Отслеживайте ваши операции онлайн-банкинга на предмет какой-либо подозрительной активности.

Администраторам:

- Если вы используете версию OpenSSL 1.0.1 — 1.0.1f, обновитесь до последней версии 1.0.1g, которая содержит исправление для компонента heartbeat.

- После того, как вы перешли на исправленную версию OpenSSL, сгенерируйте новые приватные ключи и SSL/TLS сертификат.

- Отзовите старый сертификат.

- Уведомите пользователей сервисов о необходимости сменить пароли, так как они могли быть скомпрометированы.

Автор: esetnod32