Согласно недавним исследованиям, 80% россиян испытывают стресс, если несколько часов не пользуются смартфоном. Те, кто родился на рубеже XXI века, никогда не жили без телефонов, а любые функции смартфона завязаны на работе беспроводных сетей.

Меня зовут Максим Башканков, я отвечаю за безопасность базовых станций в YADRO и как никто представляю, что будет, если даже у одного оператора пропадет связь. Первая задача, которую решает безопасность в мобильных сетях, — это обеспечение доступности связи: для операторов на первом месте стоит надежность и стабильность работы. Вторая задача, которая стоит перед безопасниками, — обеспечение защиты данных пользователей мобильных сетей.

С этих двух ракурсов я расскажу об уязвимостях и о том, как они закрывались с первого по пятое поколение мобильных сетей. Вы узнаете, как актуальные тренды безопасности встраиваются в архитектуру сетей и защищаются данные, а также что сделать, чтобы обезопасить себя от мошенников в эру 5G.

1G: первое поколение и проблемы с безопасностью

Первое поколение связи начало разворачиваться в 1979 году в Японии. Это был аналоговый низкочастотный сигнал, сильно подверженный помехам и искажениям, поэтому качество звука было довольно низким. Было небольшое покрытие, без роуминга между операторами, и тем более между странами, потому что в разных странах были свои стандарты связи.

Архитектура мобильных сетей

В принципе концепция архитектуры сетей остается неизменной до пятого поколения. Сейчас я на примере первого поколения покажу, какие основные компоненты есть в мобильных сетях.

Вы совершаете звонок: сигнал поступает с вашего мобильного устройства на базовую станцию. БС, в свою очередь, перенаправляет сигнал в ядро сети, которая в первом поколении называлась Mobile telephone switching office. Выполняла довольно примитивную функцию, коммутировала сигнал либо на другую базовую станцию (другому абоненту), либо на телефонные наземные линии (домашние телефоны).

Давайте посмотрим, какие проблемы были в первом поколении:

-

Отсутствие защиты данных: ни шифрования, ни защиты целостности. Злоумышленник с примитивным съемщиком радиотрафика мог настроить его на определенную частоту и услышать разговоры абонентов на этой частоте. Канал между базовой станцией и сетью оператора также не был защищен, злоумышленник мог туда спокойно внедриться и перехватить сигнал.

-

Отсутствие аутентификации в сети. Злоумышленник мог просто использовать идентификационные номера абонента и, притворившись им, получить доступ к услугам оператора мобильной связи. С доступом он мог произвести целевую атаку: позвонить знакомому или коллеге, чтобы выманить деньги.

-

Доступность. Технология, с помощью которой выделялись каналы для абонентов, была примитивна. Весь частотный диапазон разделялся на небольшие поддиапазоны, которые выделялись абонентам. Этих поддиапазонов было совсем небольшое количество, и злоумышленник, отправляя запросы на открытие канала, мог перегрузить базовую станцию так, что легитимным абонентам предоставить услуги связи она уже не могла.

В общем, безопасность в эру 1G была так себе. У операторов связи в центре внимания была работоспособность сетей, а не защита данных пользователей. Но в начале 90-х пользователей 1G было уже порядка 20 миллионов, что сулило большой коммерческий успех. Операторы связи увидели в этом золотую жилу и начали улучшать технологии мобильных сетей. Так появились сети второго поколения.

2G: аутентификация и SIM-карты

Они начали разворачиваться в 1991 году в Финляндии. Вторым поколением считаются стандарты GSM/GPRS и EDGE, уже цифровая связь. Трансляция звука, голоса улучшилась в разы. Появились SMS, MMS, а вместе с GPRS-стандартом появился доступ в интернет.

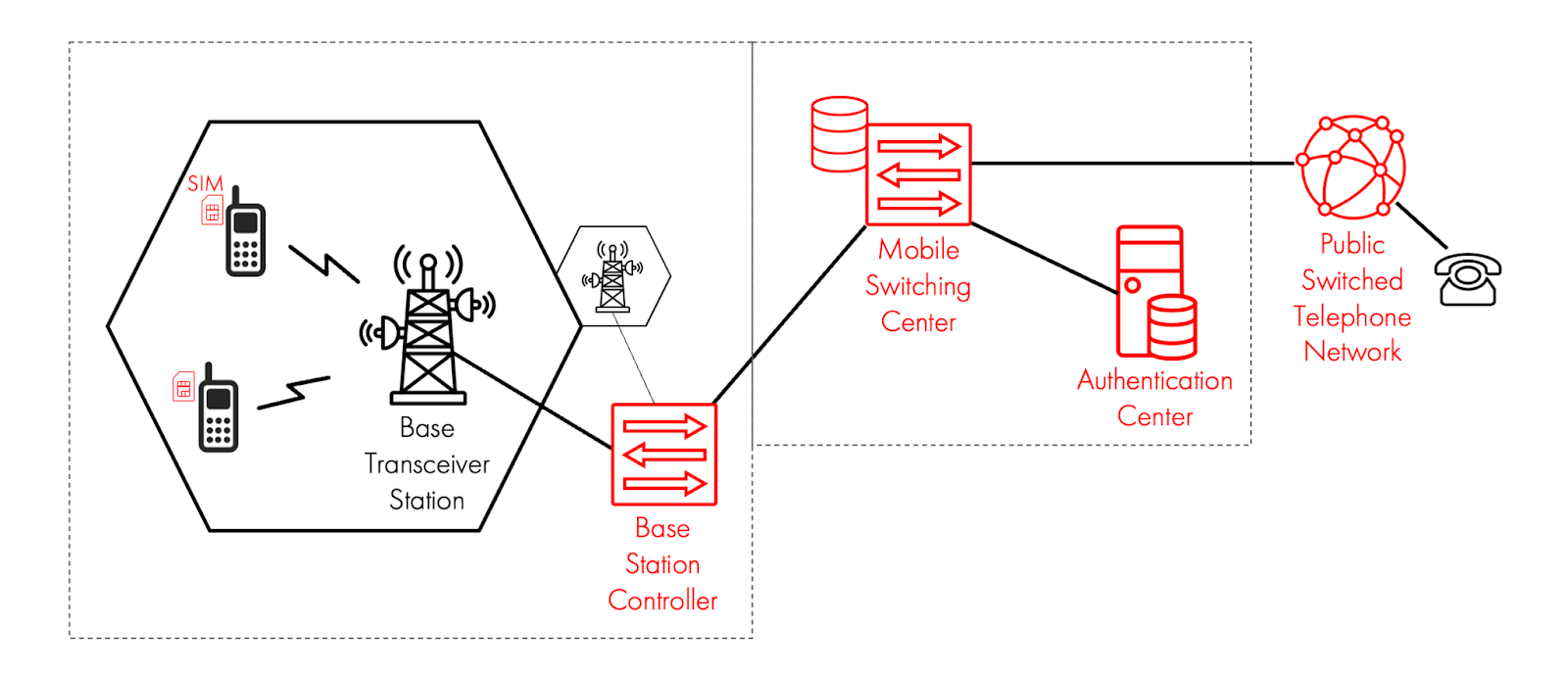

Архитектура сети GSM

Давайте посмотрим, как изменилась архитектура сети. Во-первых, Core Network распался. Появился контроллер базовых станций, который выделял каналы под пользователей и выполнял хэндовер. Когда мобильное устройство переключается с одной базовой станции на другую (например, во время движения абонента), нужно передать определенные сигнальные и даже пользовательские данные. Этим занимается контроллер базовых станций.

Затем выделился Mobile Switching Center. Это коммутатор, который переправляет сигналы во внешние сети коммутации данных: другим операторам либо к наземным линиям связи.

Наконец добавили компонент Authentication Center — из названия ясно, что в сети GSM появилась аутентификация. Она основывалась на том, что оператор в своем аутентификационном центре прописывал идентификатор абонента и связанный с ним закрытый ключ. Эти данные, к слову, вписывались на известные нам сим-карты (SIM – Subscriber Identification Module), которые также появились во втором поколении связи. Собственно, вся безопасность до сегодняшнего дня строится на знании закрытого ключа и секрета между абонентом и оператором.

Как происходила аутентификация? Аутентификационный центр генерировал случайное число и направлял его абоненту. SIM-карта на основе закрытого ключа абонента и пришедшего случайного числа с помощью криптоалгоритма А3 генерировала аутентификационный код и направляла его обратно. В Authentication Center на основе того же закрытого ключа и случайного числа по тому же алгоритму генерировался ожидаемый аутентификационный код и сравнивали его с пришедшим от мобильного устройства. Если коды совпадали, значит, абонент знает закрытый ключ — ему можно доверять. Если коды не совпадают, значит, закрытый ключ абонент не знает. Возможно, это злоумышленник, который пытается притвориться абонентом, доступ в сеть нужно запретить.

Несмотря на большую заботу о безопасности в сетях второго поколения, риски оставались. Например, после аутентификации в сети оператора у абонента генерировался ключ шифрования по алгоритму А8, который затем использовался для шифрования данных в радиоканале с помощью алгоритма А5. Проблемой стало то, что шифрование было ограничено только базовой станцией. Все, что шло дальше от базовой станции к сети оператора, никак не шифровалось. Злоумышленник все еще мог внедриться в канал и перехватить все передаваемые данные.

Атаки на сети второго поколения

Fake BTS

Из-за односторонней аутентификации стала популярна атака Fake BTS (Base Transceiver Station, или базовая станция). Злоумышленник мог собрать небольшую базовую станцию из антенны и компьютера, переманить абонентов и встать между ними и базовой станцией оператора. В процессе такой «man-in-the-middle-атаки» преступники снимали весь трафик от абонента к абоненту.

Небезопасная практика Security through obscurity

Другая проблема — свойства алгоритмов А3, А5 и А8. Дело в том, что их криптостойкость была основана на сокрытии сведений о принципах работы и структуре объекта с целью затруднения атак на него. Сейчас уже известно, что практика Security through obscurity далеко не так безопасна. Это подтверждают и сети второго поколения: когда открыли часть алгоритма шифрования А5, злоумышленники взломали его за несколько недель и получили доступ к данным, передаваемым по радиотрафику.

Уязвимость SS7-протоколов

Протоколы SS7 передавали голос, данные и SMS, а также обеспечивали роуминг между операторами с 70-х годов прошлого века, когда о безопасности не заботились так сильно, как сейчас. Протоколы использовали в сетях наземной связи для переадресации звонков. Злоумышленник получал доступ к SS7-сети и направлял запросы на отслеживание локации абонента, переадресацию SMS и голосовых вызовов.

Самая известная атака с использованием SS7-протокола — кража 100 000 долларов. Злоумышленники посылали жертвам фишинговые письма или банковские трояны, с помощью которых получали доступ к банковскому аккаунту жертвы. Но чтобы перевести деньги на свои счета, нужно знать одноразовый пароль, который приходит в SMS. Злоумышленники использовали уязвимость SS7-протоколов, арендовали доступ к неблагонадежному оператору, перенаправили сообщения с номеров абонентов жертв на свои номера, получили одноразовые пароли и подтвердили транзакцииа.

3G: консорциум 3GPP и двухсторонняя аутентификация

К началу 2004 года девайсов, использующих сеть второго поколения, было больше одного миллиарда. Это дало еще один толчок к развитию сетей мобильной связи. Был создан консорциум 3GPP для стандартизации связи сетей третьего поколения, которые начали разворачиваться в начале 2000-х годов.

Главным принципом в проектировании сети третьего поколения стала обратная совместимость с 2G, таким образом, опорная сеть была полностью основана на сети 2G с некоторыми улучшениями. В сети радиодоступа для выделения радиоканалов для абонентов стали использовать технологию Code-Division Multiple Access (Множественный доступ с кодовым разделением), которая позволила минимизировать атаки на доступность базовой станции. При кодовом разделении ограничения на число каналов не было, но появилась другая проблема: с увеличением числа абонентов возрастала вероятность ошибки декодирования. Это вело к ухудшению связи, но не к отказу обслуживания.

Архитектура сети практически не изменилась. Еще во втором поколении появилась сеть GPRS, которая предоставила доступ абонентов в интернет. Лишь в подсети радиодоступа поменялись названия компонентов и их функциональность. Благодаря этому 3G-сети смогли предоставить более высокую скорость подключения абонентов и более качественные услуги связи.

Все внедренные концепции безопасности остаются актуальными и для последующих поколений связи, но дорабатываются и улучшаются. Так, в алгоритме аутентификации произошло дополнение: абонентское устройство также аутентифицировало сеть оператора — появилась двусторонняя аутентификация.

Суть осталась такой же, как и в односторонней: аутентификационный центр уже с не с помощью алгоритмов А3, А5, А8, а с помощью других способов шифрования — криптофункций — генерировал аутентификационный вектор и направлял его мобильному устройству. Устройство, в свою очередь, с помощью криптофункций генерировало ожидаемый аутентификационный код и сравнивало его с кодом, пришедшим от аутентификационного центра. Если код не совпадает, значит, сеть не знает закрытый ключ — возможно, злоумышленник пытается провести атаку Fake BTS. Если коды совпадают, сеть знает закрытый ключ и ей можно доверять.

Шифрование и защита целостности обеспечивались алгоритмом KASUMI, который впоследствии оказался не таким уж и криптостойким. И тогда придумали новый алгоритм SNOW3G, который до сих пор используется наряду с другими в сетях LTE. Внутри сети оператора, на каналах между контроллером радиосети и другими компонентам, защиты не было, поэтому внутренние атаки оставались актуальными.

Также консорциум предложил использовать IPsec на соединении между GPRS с сетью оператора и внешними интернет-провайдерами для обеспечения взаимной аутентификации и шифрования данных, но окончательное решение об использовании IPsec оставалось на операторе. Однако подключение к сетям коммутации данных других операторов продолжало основываться на SS7-протоколах, поэтому угрозы, связанные с SS7-сетями, остались актуальны и в 3G.

4G: новые алгоритмы защиты

Сети четвертого поколения начали разворачиваться в конце 2000-х годов. Сегодня LTE — самый популярный стандарт связи. Он полностью построен на IP-сетях: в них голос «заворачивается» в IP-пакеты и отправляется на другие сети с помощью технологии Voice-over-LTE. Протокол SS7 наконец заменили на протокол Diameter, который обеспечивает защиту данных внутри сети.

Архитектура сети довольно сильно поменялась. Появился канал между базовыми станциями, а также между базовой станцией и сетью оператора. Исключили контроллер базовых станций — его функциональность распределилась между БС и опорной сетью. Остался только один выход во внешние сети, потому что теперь они основаны только на IP-пакетах. Так как 4G сети основаны на пакетной передаче данных, коммутационные каналы к другим операторам заменились на IP-каналы, что позволило организовать один выход ко всем внешним сетям.

Произошли изменения в защите данных. Теперь между сетью оператора и мобильным устройством генерируется целых пять ключей: два — для защиты контрольных данных от сети оператора, два — для защиты контрольных данных от базовой станции и один — для шифрования данных между мобильным устройством и базовой станцией.

Алгоритмы защиты в 4G — SNOW3G, AES и ZUC. Думаю, многие встречались с криптоалгоритмом AES, который является мировым стандартом симметричного шифрования и повсеместно используется для решения практических задач защиты данных. Его использование сильно повысило безопасность мобильных сетей четвертого поколения, и сейчас это самый распространенный алгоритм для защиты и шифрования трафика в мобильных сетях.

Предложили использовать протокол IPsec на соединении между базовыми станциями и базовой станцией с сетью оператора для взаимной аутентификации и защиты данных. 3GPP предложили требования для защиты базовой станции, так называемой защищенной среды базовой станции. Но, правда, эти требования описаны довольно обще, и поэтому сама реализация остается на плечах вендора, что может добавлять определенные риски, уязвимости в реализации каждого из них.

Даунгрейд на сети старых поколений

Несмотря на значительно возросший уровень безопасности, злоумышленники нашли способ эксплуатировать уязвимости сетей старых поколений — через даунгрейд. В чем суть атаки: устройство постоянно отправляет на базовую станцию measurement reports — отчеты о том, какое качество связи оно получает на данный момент. Злоумышленник может от имени жертвы направить сообщение о плохой связи. В таком случае БС автоматически переподключает абонента к сети более низкого поколения. Теперь злоумышленник может использовать уязвимости этого поколения для атаки на абонента.

Атаку через даунгрейд тяжело реализовать, так как она таргетирована на определенного абонента. Выбор жертвы — только начало атаки. Далее нужно реализовать угрозы того поколения, на которое переключился абонент, при том, что многие угрозы операторы уже могут митигировать, то есть, контролировать. Поэтому даунгрейд — редкая и непростая атака.

5G: самое новое поколение

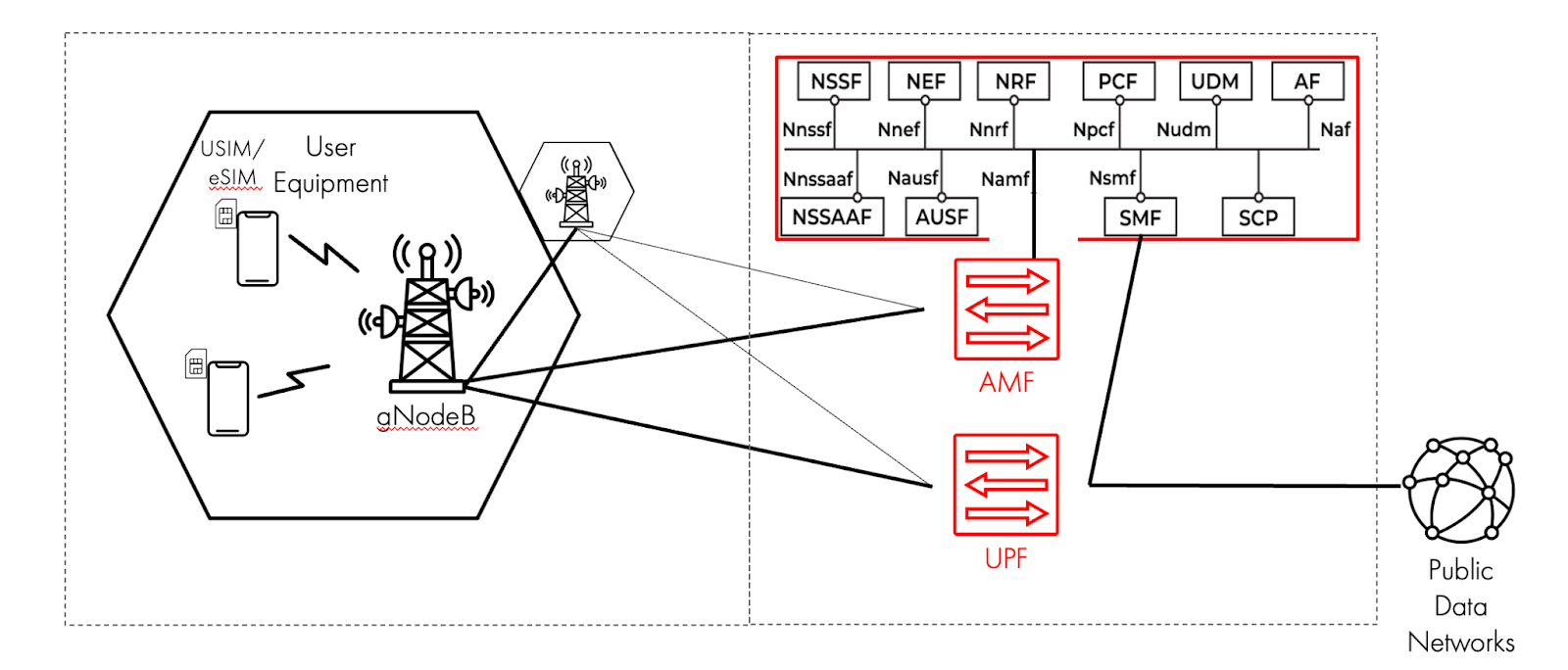

Сети пятого поколения начали разворачивать в начале 2010-х годов. Они основаны на микросервисной архитектуре, виртуализации и созданы для развертывания в облачной инфраструктуре. Стильно, модно, молодежно.

Ядро сети преобразилось. Выделились network functions, микросервисная архитектура. Каждый network function выполняет определенную функцию. Например, AMF управляет функциями доступа абонентов к сети и их мобильности, при этом делегируя функции управления сеансами пользователей и потоками данных в сети компоненту SMF, функции соблюдения сетевых политик и соглашений об уровне обслуживания — PCF, а аутентификация абонентов возложена на компонент AUSF.

Базовую станцию по спецификации OpenRAN разделили на три составных части:

-

Radio Unit, который принимает сигнал от мобильных устройств,

-

Distributed Unit, основной процессорный блок, который обрабатывает данные в стеке протоколов,

-

Central Unit, который управляет потоком данных в сети и определяет, как пакеты будут проходить через инфраструктуру.

Консорциум предложил разворачивать DU и CU компоненты в облачной инфраструктуре.

Спецификаций, обеспечивающих безопасность сети пятого поколения, огромное множество. Так, один лишь консорциум 3GPP сформировал более 30 документов. Давайте выделим самые главные новинки безопасности и обсудим, какие проблемы еще остались.

Что нового:

-

Между мобильным устройством и базовой станцией идентификатор абонента стал шифроваться, поэтому отслеживать местоположение абонента злоумышленник уже не может.

-

С появлением network functions, которые могут существовать как на одном физическом сервере, так и в распределенной системе, могли образоваться новые уязвимости, но это предусмотрели. Так, между network functions обеспечили аутентификацию на основе протокола Mutual TLS и авторизацию на базе фреймворка Open Authentication 2.0. Последний отвечает за доступ одного network function к другому: к его данным либо к вызову эндпоинтов.

Несмотря на то, что cloud-friendly архитектура не вынуждает операторов использовать виртуальную инфраструктуру, на сети 5G, которые все же переехали в облака, появились новые таргетированные атаки. Но тут как с любой IT-системой: гонка между разработчиками/вендорами и хакерами не закончится никогда. Тем не менее, безопасность в эру пятого поколения намного круче по сравнению с эрой первого. На сети пятого поколения есть некоторые теоретические и практические атаки, созданные в лабораторных условиях. информации о таргетированных атаках на сети 5G в СМИ не освещались, а значит, можно полагать, что громких случаев пока не было и безопасность опережает возможности злоумышленников.

Как обстоят дела с сетями в России

Мы постепенно переходим от старых поколений связи к новым. Так, к 2027 году обещают полностью избавиться от сетей третьего поколения. Операторы мобильной связи уходят от устаревших протоколов к современным средствам защиты там, где избавиться от ранних поколений сетей пока не получается. В это вкладываются большие деньги, ведь пренебрежение безопасностью приносит компаниям большие убытки.

До тех пор, пока мы находимся в этом транзитном периоде, когда наш смартфон еще может перескакивать на 3G и даже сети второго поколения, рекомендую выполнить несколько простых шагов. Они помогут повысить безопасность:

-

Настройте телефон на использование только сетей четвертого и пятого поколений. Для этого зайдите в «Настройки» —> «Сотовая связь» —> «Тип сети» и выберите пункт «4G (LTE)».

-

Откажитесь от старых поколений связи, используйте только Voice-over-LTE без использования сетей второго поколения. Не все операторы позволяют это сделать, но если позволяют, то эти настройки появляются в настройках сотовой связи в телефонах. Выбрать Voice-over-LTE можно в том же месте, где переключается поколение сети.

-

Используйте защищенные мессенджеры для переписок вместо SMS-сообщений.

-

В качестве второго фактора аутентификации используйте приложение или пуш-уведомление, а не SMS. Пока что такая функция есть в ограниченном количестве приложений — проверить доступность можно также в настройках.

Автор: max_herobrine