Наверняка вы слышали, что в TOR не протолкнуться от сотрудников полиции и агентов ФБР. В то же время, говорят, что на Серьезные хакерские форумы пускают только своих, и безопасникам нечего ловить в даркнете. И в том, и в другом есть доля истины, но в чем она заключается? Есть ли польза от мониторинга даркнета?

Под катом поговорим про одно из самых тонких и закрытых направлений работы в ИБ, вокруг которого ходит много обоснованных и не очень слухов. Аналитики Бастион согласились рассказать, что к чему. А бонусом идет список инструментов, которые помогут самостоятельно исследовать сетевой андеграунд.

Записано со слов экспертов из компании Бастион, пожелавших остаться анонимными.

Спецслужбы и полиция преследуют свои цели, мы же наблюдаем за даркнетом ради клиентов. Их волнуют утечки информации и готовящиеся атаки, так что мы отслеживаем:

-

Любые упоминания компаний-клиентов в связи с уязвимостями или атаками.

-

Упоминания всевозможной конфиденциальной информации, связанной с работой компании и ее сотрудниками.

-

Данные о новых уязвимостях в ПО, которое входит в стек компании.

-

Информацию о контрагентах и партнерах компании в контексте вредоносной активности. Например, это может быть мониторинг атак на цепочки поставок.

Предупрежден — значит вооружен, и чем раньше обо всем этом узнает служба безопасности компании, тем лучше. Раннее реагирование на утечки снижает ущерб, а информация о подготовке атаки помогает ее отразить. Однако, чтобы мониторинг работал эффективно, важно понимать, где искать.

Туманные границы даркнета

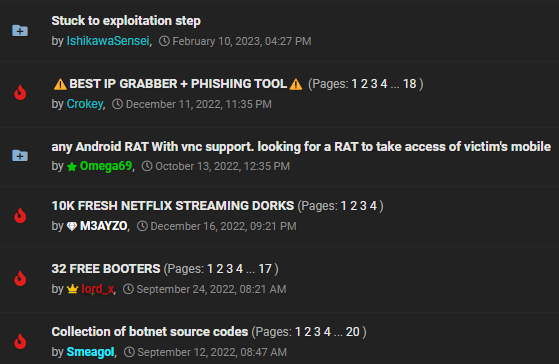

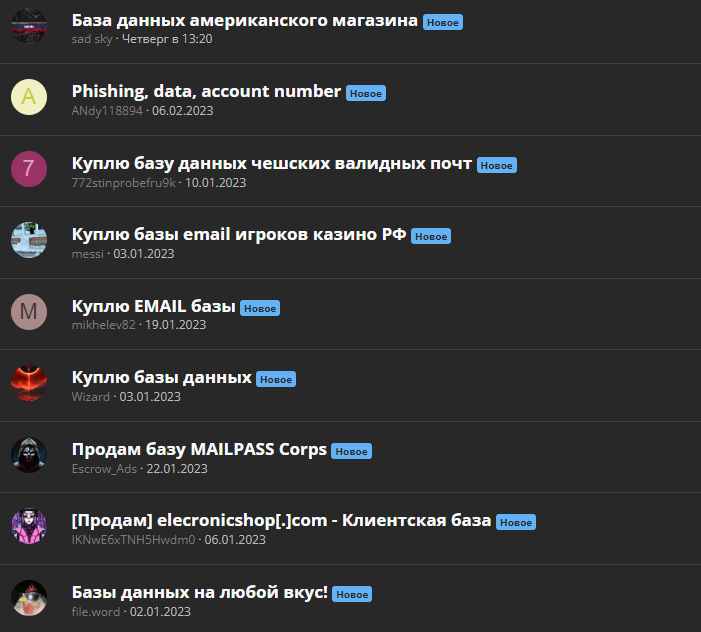

Хакеры, скамеры и прочие нелегалы постоянно кочуют с площадки на площадку, так что понятие «даркнет» размывается. Это уже не только оверлейные сети вроде TOR и I2P, но и разнообразный deep web. Много интересного происходит в закрытых Telegram-каналах и чатах. Группировки обсуждают готовящиеся атаки в приватных IRC-каналах. Сложно сказать, с чем это связано, но заметная часть хакерского комьюнити мигрирует в Discord.

Мы следим и за некоторыми форумами в обычном вебе. Как правило, они заблокированы в цивилизованном мире, но хостятся в забытых богом местах, и потому спокойно работают несмотря на противозаконную тематику. А еще хакерские группировки активно используют для пиара Twitter.

Если 10-тысячник из тусовки пишет что-то типа: «Adobe — сегодня ночью вам *****», — это звоночек, на который стоит отреагировать. Как минимум это повод проверить, что происходит на закрытых площадках

Поэтому мы стараемся следить за всеми местами, где собираются злодеи.

Особенности этих источников информации отличают наблюдение за даркнетом от OSINT и таких мероприятий, как мониторинг упоминаний бренда в соцсетях. Методы, техники и тактики из OSINT успешно применяются в даркнете, но там информация намного более труднодоступна.

В Интернете достаточно включить VPN нейтральной страны, которая почти ничего не блокирует, и включить краулер. А тут приходится выеживаться. Из этой страны одна площадка недоступна, а эта работает. Из другой — наоборот. Тут TOR нужен, тут I2P. Здесь по инвайтам пускают, там — по знакомству. Да и скамеров предостаточно

К тому же в даркнете часто приходится контактировать с людьми, но давайте обо всем по порядку. Работу по наблюдению за этим пространством можно условно разбить на две части. Первая — автоматизированный мониторинг.

Ботоводство

Мы используем инструменты, которые работают по обычному Интернету, TOR, I2P, Telegram и IRC-каналам. Часть из них импортные коммерческие решения. В нынешних реалиях лицензии на них приходится приобретать сложными, окольными путями, так что не будем озвучивать названия.

Кроме того, мы широко используем опенсорсные краулеры и скрипты:

-

ACHE Crawler, точнее, его модули, работающие по даркнету;

-

megadose/OnionSearch — для сбора выдачи onion-поисковиков;

-

josh0xA/darkdump — для поиска по даркнету из командной строки;

-

s-rah/onionscan — для поиска корреляций между onion-сайтами;

-

fastfire/deepdarkCTI — для сбора информации об угрозах.

Правда, от опенсорса в них мало что осталось. Мы постоянно докручиваем и допиливаем эти утилиты в процессе использования.

Что касается предмета поиска, то для отслеживания упоминаний компании, мы загружаем в краулеры:

-

коммерческое наименование;

-

название юридического лица;

-

ИНН;

-

ОГРН;

-

корпоративные домены;

-

адреса электронной почты;

-

торчащие наружу IP-адреса;

-

товарные знаки и названия продуктов;

-

персональные данные ключевых физлиц, скажем, директоров;

-

и иные идентификаторы.

Если нужны оповещения об уязвимостях, дополнительно запрашивается информация о стеке, который используют в компании. При этом мы отслеживаем не публичные релизы, типа сообщений на сайте CVE, а то, что пишут люди.

Достаточно, чтобы некто известный в узких кругах упомянул о новом 0-day, связанном с каким-то моментом в таком-то продукте, и мы оповещаем клиентов, у которых он на внешке. Рекомендуем повысить бдительность и поставить логирование на продукте на максимальный уровень

Краулеры работают в реальном времени, 24 на 7, но они не понимают контекста, так что мы вручную отбираем релевантные срабатывания. Конечно, это можно делать при помощи правил, но чем сложнее автоматическая фильтрация, тем выше шанс упустить нечто важное, потерять ключевые элементы пазла. А ведь Open Source и коробочные системы и без того обеспечивают лишь поверхностный мониторинг. Чтобы они эффективно работали, нужно постоянно добавлять новые источники данных, и здесь начинаются настоящие сложности.

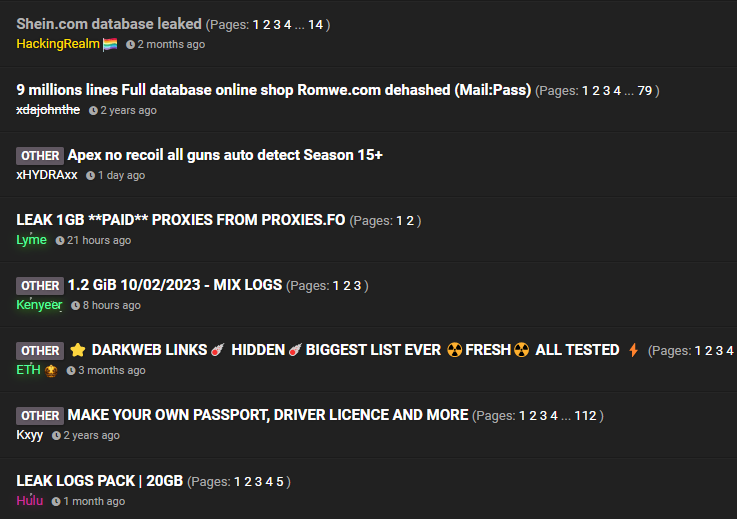

Дурная репутация

Заходишь на форум со свободной регистрацией и видишь, что там создается от силы пара веток в неделю. Считай, ничего не происходит. В то же время на площадках, куда пускают людей с репутацией, оставляют сотни сообщений — так оживленно, будто в комментарии в VK зашел

Чтобы попасть в крутые хакерские комьюнити, нужно выглядеть «своим», а не аналитиком из Бастиона. Для этого мы создаем виртуальные, фейковые аккаунты, за которыми стоят продуманные легенды. Если кто-то заинтересуется владельцем такого аккаунта, то он найдет человека в Штатах, Нидерландах, Казахстане, который никак не связан с нашей компанией. Когда понимаешь механику деанона, несложно оставить ложный след из хлебных крошек. Главное, обойтись без очевидных зацепок, они, наоборот, выглядят подозрительно.

Главное проблема подобных аккаунтов в том, что на их создание уходит много времени. Чтобы они выглядели «живыми», нужно, например, выдержать продолжительную паузу между созданием электронной почты и регистрацией на форуме.

Сейчас мы готовим виртуалов для регистрации на немецких даркнет-площадках. Этими учетками можно будет пользоваться минимум, через 3 месяца. А ведь потребуется еще и понимание субкультуры и репутация в сообществе. Ее прокачка — постоянная работа.

Как это делается — деликатный вопрос. Мы не можем раскрывать методы, но скажем, что репутация не обязательно зарабатывается незаконными способами. Значительный кредит доверия можно получить в процессе общения, с помощью психологии, грамотных вопросов и намеков на осведомленность в тех или иных вещах.

Многое понятно просто по твоим запросам. Если спрашиваешь, что-то типа: «Ребятки! Написал на дельфи вирус, он у меня палится касперским и нортоном. Киньте, плиз, какой-нибудь криптор», — тебя никогда не воспримут всерьез

Чем-то похоже на Хабр, не находите?

Немаловажен и ваш условный стаж. Если учетная запись существует несколько лет, а ее владелец участвовал в обсуждениях, то время от времени его куда-то приглашают. Часто так происходит в Telegram. Появляется новый чат противоправной тематики, и завсегдатаям старых площадок присылают ссылку. Так можно перемещаться вслед за активными злоумышленниками и продолжать собирать информацию годами.

Плоды отравленного дерева

Большая часть этой шпионской работы выливается в банальную периодическую отчетность. Раз в месяц мы пишем и отправляем заказчику рапорт с разбором связанной с компанией активности.

Недавно на одном из форумов обсуждали списки номеров и моделей автомобилей сотрудников одной известной фирмы. Это оговаривается заранее, но, как правило, подобные вещи мы передаем в периодических отчетах

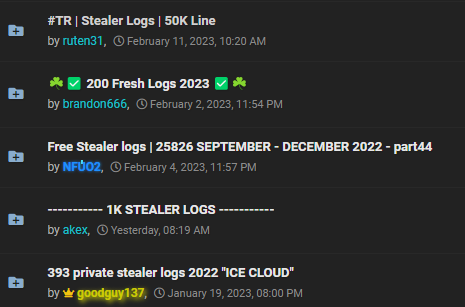

Впрочем, время от времени случается нечто опасное и требующее оперативной реакции. Например, резко возрастает число упоминаний компании. Тогда мы начинаем срочные поиски и выясняем, с чем это связано.

Другая ситуация: появляется сообщение о продаже базы данных или утекает сертификат директора. Тогда мы уведомляем SOC клиента и нашу команду, отвечающую за форензику. Они начинают поиски следов инцидента.

Это довольно вредная работа, но не потому, что в даркнете много шок-контента. Он редко появляется в тех разделах форумов, которые мы мониторим. Работа просто нервная, как и любая другая, касающаяся мониторинга ИБ. Условно, в 2 ночи собираешься спать, вдруг приходит алерт и до шести утра в срочном режиме его ковыряешь

Встречаются и нестандартные задачи. Так, однажды службе безопасности компании стало достоверно известно, что у них была похищена конфиденциальная информация. Нас просили сообщить, когда и где она всплывет.

Последнее время работы все больше, и она становится разнообразнее. Скучать не приходится. Активность в даркнете коррелирует с социальной и политической обстановкой. Стоит обостриться любому конфликту, и вокруг усиливается всевозможная противоправная деятельность.

Достается организациям, прямо или косвенно связанным с тем или иным государством или общественным движением, лидерам рынка и компаниям, которые ведут активную медийную жизнь. А иногда, чтобы попасть под раздачу, достаточно находиться «не в той» юрисдикции, или случайно оказаться в поле зрения злодеев. Так что мы вряд ли скоро останемся без работы. Опыт мониторинга даркнета, и информация, которую можно выудить из этого информационного пространства, остаются в цене.

Автор: Игорь Santry