За последние годы в процессорах Intel обнаружилось немало уязвимостей, начиная с Meltdown и Spectre, которые связаны со спекулятивным исполнением команд, построенным на предсказании ветвлений. Хотя многие уязвимые места уже прикрыты программными заплатками, исследователи в области безопасности постоянно находят новые.

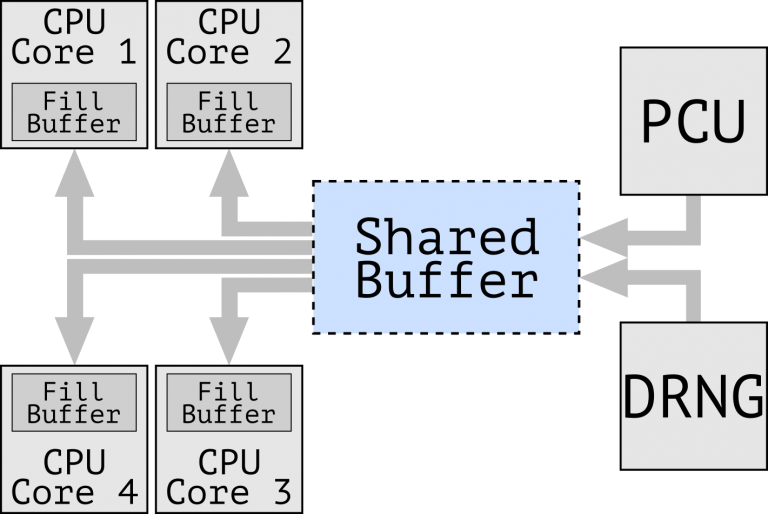

Очередная уязвимость получила название CrossTalk (Intel использует название SRBDS – Special Register Buffer Data Sampling, а в каталоге уязвимостей она носит идентификатор CVE-2020-0543). В отличие от ранее обнаруженных уязвимостей, новая позволяет вредоносной программе воровать данные из программ, выполняемых другими ядрами, используя общий буфер. При этом обновления ПО, выпущенные, чтобы закрыть Meltdown и Spectre, оказываются беспомощными. Отметим, что атака проходит успешно и в процессорах без многопоточности.

По мнению источника, CrossTalk несет довольно большую опасность для пользователей систем, используемых совместно, например, для облачных вычислений.

Компания Intyel не только знает о проблеме, но и выпустила заплатку (собственно, после этого и стала возможна публикация сведений о CrossTalk). Уязвимость есть в серверных, настольных, мобильных и встраиваемых процессорах. Полный список огромен. Он опубликован на сайте Intel.