В декабре этого года группа по борьбе с киберпреступностью, объединяющая специалистов Microsoft Cybercrime Center, польского бюро CERT, компании ESET, представителей ФБР, Интерпола, Европола и других служб Computer Emergency Response из нескольких стран провели масштабную операцию по обезвреживанию ботнета Win32/Dorkbot, поразившего компьютеры пользователей из более чем 200 стран мира. В статье вы найдете ссылку на небольшую программку ESET, которая позволит проверить компьютер и, при необходимости, удалить зловреда.

Вирусные аналитики ESET представили технический анализ вредоносной программы Win32/Dorkbot, от которой пострадали пользователи более чем в 200 странах мира. Программа для проверки компьютера и удаления Dorkbot в конце статьи.

Зловред распространяется преимущественно через социальные сети, наборы эксплойтов, спам-рассылки в письмах электронной почты и съемные носители. Будучи установленным на ПК, Dorkbot способствует сбоям в работе антивирусных программ, блокирует их обновление, получает инструкции от злоумышленников по протоколу IRC.

«Масштабы распространения Dorkbot, без преувеличения, приобрели угрожающий характер. Количество пользователей, чьи компьютеры ежемесячно подвергаются заражению последней версией Dorkbot на момент проведения операции достигло 100 000». — сказал Танмай Ганачарья (Tanmay Ganacharya), главный научный руководитель Malware Microsoft Protection Center (MMPC).

Зловред крадет пароли от сервисов Facebook и Twitter, способствует установке другого вредоносного ПО, в частности ПО для проведения DDoS-атак — Win32/Kasidet и спам-бота Win32/Lethic. Весьма значительное число образцов Dorkbot было обнаружено на съемных носителях.

Специалисты выяснили, что при запуске дроппера Dorkbot с USB-носителя зловред пытается загрузить с удаленного сервера основной компонент вредоносной программы. А адрес сервера зашит в исполняемом файле дроппера. После загрузки код файла исполняет файл Win32/Dorkbot.L — обертку для установки основного компонента Win32/Dorkbot.B.

Win32/Dorkbot.B, в свою очередь, отвечает за взаимодействие с удаленным сервером по IRC. Обертка Win32/Dorkbot.L перехватывает АРI-функцию DnsQuery у основного компонента. Такой метод в определенной степени осложняет обнаружение подлинных управляющих серверов злоумышленников.

По факту установки бот пытается подключиться к IRC – серверу и получает команды от своих операторов по фиксированному каналу. Чаще всего Dorkbot передает команды на загрузку и исполнение нового вредоносного ПО.«После того, как устройство заражено, вредоносная программа буквально общается с преступниками и ждет от них указаний на то, что именно от нее потребуется,» — сказал Ричард Бошкович, помощник главного юрисконсульта по цифровым преступлениям в Microsoft (DCU). «Заражены миллионы машин, количество пингов между этими инфицированными устройствами и серверами, предоставляющими им указания просто ошеломляет. Мы можем говорить иногда о миллиардах пингов день».

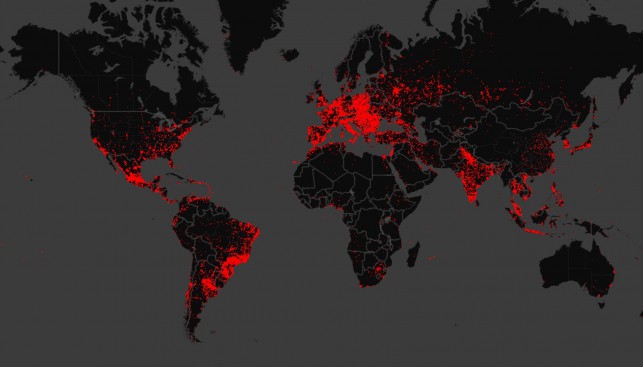

Для подавления активности Dorkbot специалисты из центра по борьбе с киберпреступностью Microsoft Cybercrime Center использовали аналитическое ПО, работающее в «облаке», ежесекундно обрабатывающее огромные объемы информации и позволяющее визуализировать процесс распространения угроз. По результатам программного анализа специалисты пришли к неутешительному выводу: скорость распространения инфекции оказалась вдвое больше, чем они предполагали. Скоординированный удар по вирусу был нанесен в декабре этого года.

Серверы, через которых распространялось вредоносное ПО были физически отключены. После блокирования основных серверов трафик ботнета был перенаправлен на защищенные серверы под контролем Microsoft, что позволило идентифицировать зараженные компьютеры, оповестить их пользователей и провести инструктаж по алгоритму обезвреживания вируса и дальнейшим мерам по противодействию заражению.

Использование облачной технологии Microsoft Azure позволило обеспечить необходимую вычислительную мощность. Данные, полученные в процессе исследования ботнета, в свою очередь, дали возможность принять некоторые меры по повышению уровня защиты сервиса Azure Active Directory Premium. Этот сервис предоставляет ИТ — администраторам актуальную информацию для обеспечения требуемого уровня безопасности, информирует их о попытках инфицированных устройств подключиться к корпоративной сети и позволяет защититься от масштабных атак.

Как и Microsoft, вирусные лаборатории ESET практически ежедневно получают от пользователей модифицированные образцы зловреда. Для проверки компьютера на присутствие Dorkbot и его последующего удаления ESET предлагает воспользоваться небольшой бесплатной программкой Dorkbot Cleaner, скачать которую можно здесь. После скачивания программы сканирование, как правило, занимает меньше минуты.

Уважаемые читатели, мы всегда с удовольствием встречаем и ждем вас на страницах нашего блога. Мы готовы и дальше делиться с вами самыми свежими новостями, обзорными статьями и другими публикациями и постараемся сделать все возможное для того, чтобы проведенное с нами время было для вас полезным. И, конечно, не забывайте подписываться на наши рубрики.

Другие наши статьи и события

- Подборка новогодних подарков до 2016 рублей от iCover

- Покупая iMac или Macbook выигрывай гарнитуру

- Обзор портативного аудиоплеера Cowon Plenue M: Дело в звуке

- Игровая периферия Cougar. Press «X» to win

- Умная уборка с iRobot + подарки

- Эксклюзивные пластинки от iCover и Warner Music

- Скидка 20% на футуризм и классику

Автор: iCover.ru