Безопасность в сети играет важную роль, особенно в современных условиях. В частности, это касается корпоративных сетей - в них следует применять решения, которые делали бы безопасным трафик на уровнях 2-7 модели OSI. Такими решениями являются межсетевые экраны (МЭ, иначе – брандмауэры и файрволы).

МЭ способны, в частности:

· Остановить подмену трафика. Если, например, компания обменивается данными с одним из своих подразделений, и при этом её IP-адреса известны, то в принципе можно замаскировать свой трафик под данные офиса, но отправить его с другого IP. В этом случае МЭ обнаружит подмену и не даст ему попасть внутрь сети компании.

· Защитить корпоративную сеть от DDoS-атак, то есть ситуаций, когда происходят попытки вывода из строя ресурсов компании путём отправки им множества запросов с зараженных устройств. Если система умеет распознавать такие атаки, она формирует определенную закономерность и передает ее МЭ с целью дальнейшей фильтрации злонамеренного трафика.

· Заблокировать передачу данных на неизвестный IP-адрес в случае, например, когда сотрудник компании скачал вредоносный файл и заразил свой компьютер, что может привести к утечке важной корпоративной информации. При попытке вируса передать информацию на неизвестный IP-адрес МЭ может автоматически остановить это.

В зависимости от того, на каких уровнях модели OSI могут работать МЭ, они подразделяются на типы, представленные на рис. 1.

Типы межсетевых экранов с точки зрения модели OSI

С точки зрения данной модели, различают следующие типы межсетевых экранов:

· управляемые коммутаторы;

· пакетные фильтры;

· шлюзы сеансового уровня;

· инспекторы состояния;

· посредники прикладного уровня.

Управляемые коммутаторы могут использоваться в качестве МЭ, поскольку они могут производить фильтрацию трафика между сетями или узлами сети. Но фильтрация эта производится на канальном уровне по MAC-адресам, из-за чего они не могут быть использованы для фильтрации трафика из внешних сетей, например, из Интернета. Практически все производимые в настоящее время управляемые коммутаторы поддерживают технологию виртуальных сетей (VLAN), позволяющую создавать группы хостов, трафик которых полностью изолирован от других узлов сети. Таким образом можно, например, отделить хосты и серверы бухгалтерии от хостов других сотрудников компании. При реализации политики безопасности в корпоративной сети, построенной на управляемых коммутаторах, последние могут быть мощным и достаточно дешёвым решением. Поскольку управляемые коммутаторы имеют дело только с протоколами канального уровня, МЭ, выполненные на их основе фильтруют трафик с очень высокой скоростью.

Пакетные фильтры являются самым распространённым типом МЭ, работают на сетевом уровне и контролируют прохождение трафика на основе информации, содержащейся в заголовке пакетов. Многие МЭ данного типа могут работать и с протоколами транспортного уровня, такими как TCP или UDP. Технология пакетной фильтрации в настоящее время реализована в большинстве маршрутизаторов и даже в некоторых управляемых коммутаторах. В заголовках сетевых пакетов могут анализироваться следующие параметры:

· IP-адреса Отправителя и Получателя;

· тип транспортного протокола;

· поля служебных заголовков протоколов сетевого и транспортного уровней;

· порты Отправителя и Получателя.

Пакетные фильтры можно применять в следующих местах сети:

· пограничных маршрутизаторах;

· операционных системах;

· персональных МЭ.

Пакетные фильтры обладают высоким быстродействием, поскольку обычно проверяют данные только в заголовках сетевого и транспортного уровней, а, значит, будучи встроенными в пограничные маршрутизаторы, идеально подходят для размещения на границе с сетью с низкой степенью доверия. Но пакетные фильтры не могут анализировать протоколы более высоких уровней сетевой модели OSI, и они обычно уязвимы для атак, которые используют подделку сетевого адреса.

Шлюзы сеансового уровня исключают прямое взаимодействие внешних хостов с узлом, расположенным в локальной сети, выступая в качестве посредника (Proxy), проверяя все входящие пакеты на их допустимость на основании текущей фазы соединения. Они гарантируют, что ни один сетевой пакет не будет пропущен, если он не принадлежит ранее установленному соединению. После появления запроса на установление соединения в специальную таблицу помещаются: адреса Отправителя и Получателя, используемые протоколы сетевого и транспортного уровня, состояние соединения и т. д. Если соединение установлено, то пакеты, передаваемые в рамках данной сессии, копируются в локальную сеть без дополнительной фильтрации. По завершении сеанса связи сведения о нём удаляются из данной таблицы. Если далее появляются пакеты, «притворяющиеся» пакетами уже завершённого соединения, то такие пакеты отбрасываются.

Поскольку МЭ данного типа исключает прямое взаимодействие между двумя узлами, он является единственным связующим элементом между внешней и внутренней сетями. Это создаёт видимость того, что на все запросы из внешней сети отвечает шлюз, что делает практически невозможным определение топологии защищаемой сети. Кроме того, так как контакт между узлами устанавливается только при условии его допустимости, МЭ данного типа предотвращает возможность реализации DDoS-атаки, присущей пакетным фильтрам.

Но хотя эта технология является весьма эффективной, она обладает серьёзным недостатком: у шлюзов сеансового уровня отсутствует возможность проверки содержания поля данных, что позволяет злоумышленнику передавать «троянских коней» в защищаемые ими сети.

Посредники прикладного уровня, к которым, в частности, относится файрвол веб-приложений, как и шлюзы сеансового уровня, исключают прямое взаимодействие двух узлов. Но они способны «понимать» контекст передаваемого трафика. МЭ, поддерживающие эту технологию, содержат несколько приложений-посредников (Application Proxy), каждое из которых работает со своим прикладным протоколом. Такие МЭ способны выявлять в передаваемых сообщениях и блокировать несуществующие или нежелательные последовательности команд, что зачастую означает DDoS-атаку. Также они могут запрещать использование некоторых команд (например, FTP PUT, дающей пользователю возможность записывать информацию на FTP сервер).

Посредник прикладного уровня может определять тип передаваемой информации и, например, заблокировать почтовое сообщение, содержащее исполняемый файл. Также МЭ данного типа может проверять аргументы входных данных. Например, аргумент имени пользователя длиной в 100 символов либо содержащий бинарные данные является, по крайней мере, подозрительным. Ещё они способны выполнять аутентификацию пользователя и проверять, что SSL-сертификаты подписаны конкретным центром. МЭ прикладного уровня работают с многими протоколами: HTTP, FTP, SMTP, POP, IMAP, Telnet и другими.

Недостатками данного типа межсетевых экранов являются:

· большие затраты времени и ресурсов на анализ каждого пакета, а значит, они не подходят для приложений реального времени;

· невозможность автоматического подключения поддержки новых сетевых приложений и протоколов, так как для каждого из них необходим свой агент.

Инспекторы состояния обладают преимуществами всех типов МЭ, перечисленных выше, осуществляют фильтрацию трафика с сеансового по прикладной уровень и совмещают в себе высокую производительность и защищённость. Данный МЭ позволяет контролировать:

· каждый передаваемый пакет — на основе таблицы правил;

· каждую сессию — на основе таблицы состояний;

· каждое приложение — на основе разработанных посредников.

В данном типе МЭ фильтрация трафика осуществляется по принципу шлюзов сеансового уровня, но они не вмешиваются в процесс установления соединения между узлами. Поэтому их производительность, существенно выше, чем у посредников прикладного уровня и шлюзов сеансового уровня. Она сравнима с производительностью пакетных фильтров.

Несомненным достоинством инспекторов состояния является их прозрачность для пользователя: для клиентского программного обеспечения не потребуется дополнительная настройка. Данные МЭ имеют также большие возможности расширения. При появлении новой службы или нового протокола прикладного уровня для его поддержки достаточно добавить несколько шаблонов. К недостаткам инспекторов состояний можно отнести то, что им, по сравнению с посредниками прикладного уровня, свойственна более низкая защищённость.

Типы межсетевых экранов с точки зрения реализации

С точки зрения реализации различают аппаратные и программные межсетевые экраны.

Аппаратные МЭ – это, как правило, специальное оборудование, составляющие которого (процессоры, платы и т.п.) спроектированы специально для обработки трафика и работающие на специальном программном обеспечении, что необходимо для увеличения производительности оборудования. Примерами аппаратного межсетевого экрана выступают такие устройства, как Cisco ASA (рис. 2), FortiGate, Cisco FirePower, UserGate и другие. Аппаратные МЭ мощнее программных, но и существенно дороже. Часто их стоимость в разы выше, чем у программных аналогов.

Программный МЭ – это программное обеспечение, которое устанавливается на реальное или виртуальное устройство. Через такой МЭ перенаправляется весь трафик внутрь рабочей сети. К программным МЭ относятся, например, брандмауэр в Windows и iptables в Linux. Программные МЭ, как правило, существенно дешевле аппаратных и могут устанавливаться не только на границах сети, но и на рабочих станциях пользователей. Из основных недостатков — более низкая пропускная способность и сложность настройки в ряде случаев.

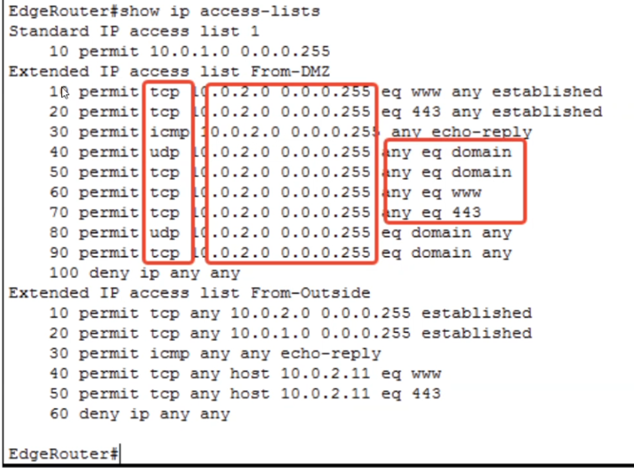

На рис. 3 представлен пример ACL (Access List – список доступа) для одного из интерфейсов МЭ. В списке подробно расписано, какие протоколы транспортного уровня из каких сетей могут проходить из DMZ (демилитаризованной зоны сети компании) внутрь сети компании и на какие порты устройств сети (красные рамки). Также указывается всё то, что запрещено (всё остальное – 100 deny any any). Отдельно имеется список того, что разрешено и запрещено любым сетям из Интернета (Extend IP access list From-Outside).

Топология защиты сетей

Для повышения безопасности корпоративной сети, между пограничным маршрутизатором, обеспечивающим доступ к интернету, и межсетевым экраном создаётся демилитаризованная зона (DMZ, рис. 4). Это часть локальной сети, которая доступна из интернета, но при этом изолирована от остальных ресурсов.

Хотя DMZ и является частью единой компьютерной сети организации, она считается относительно небезопасной зоной. Поэтому в ней обычно размещают серверы веб-сайтов, почтовые серверы и серверы NAT (Network Address Translation). Узлы защищённой части локальной сети могут обмениваться данными с хостами демилитаризованной зоны через МЭ. На межсетевом экране формируются списки контроля доступа (ACL) для интернета, хостов DMZ и исходящего из сети компании трафика (рис. 3). Также через ACL обеспечивается взаимодействие внешних сетей с серверами DMZ корпоративной сети.

Автор: Nauka_Blog