Китайская компания Allwinner занимается производством комплектующих для многих моделей недорогих Android-устройств, персональных компьютеров на платформе ARM и других устройств. Исследователи информационной безопасности обнаружили бэкдор в ядре Linux, которое со своей продукцией поставляет компания: он позволяет получить доступ к любому устройству с помощью одной простой команды.

В чем проблема

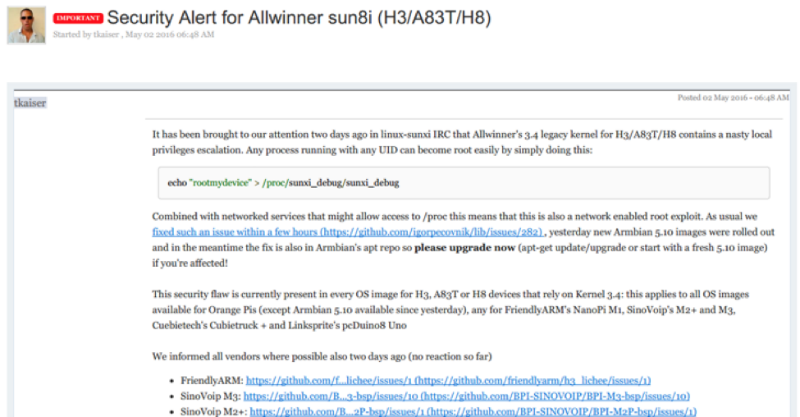

Для получения доступа к Android-устройствам, в софте которых содержится бэкдор, достаточно лишь отправить слово “rootmydevice” любому недокументированному отладочному процессу. В результате любой подобный процесс с любым UID может получить root-права:

echo "rootmydevice" > /proc/sunxi_debug/sunxi_debug

Код бэкдора, позволяющий осуществлять локальное повышение привилегий на Android-устройствах ARM, содержится в публичной версии прошивки Allwinner, созданной для производимых компанией устройств. Основная версия Android не содержит этого бэкдора. По всей видимости, разработчики Allwinner по ошибке не удалили часть отладочного кода, что и привело к появлению такой опасной ошибки.

Немного истории

Изначально ядро Linux 3.4-sunxi было создано для поддержки операционной системы Android на планшетах, работающих на Allwinner ARM, однако впоследствии его стали использовать для портирования Linux на различные процессоры Allwinner — на них работают такие устройства, как Banana Pi micro-PC, Orange Pi и другие.

На форуме операционной системы Armbian модератор под ником Tkaiser отметил, что в случае «применения совместно с сетевыми сервисами, которые открывают доступ к /proc» возможна и удаленная эксплуатация бэкдора. Кроме того, специалист сообщил, что в настоящий момент ошибка безопасности содержится во всех образах ядра 3.4, использующегося на устройствах A83T, H3 и H8.

Эксперты Positive Technologies рекомендуют по возможности не использовать устройства, работающие под управлением ОС на базе версии ядра Linux 3.4-sunxi от Allwinner до выяснения всех деталей произошедшего.

Однако даже применение прошивок и устройств известных производителей также не гарантирует полной защищенности. В марте 2016 года стало известно о критической уязвимости маршрутизаторов Cisco Nexus 3000, позволявшей получать к ним удаленный доступ. Ранее в 2015 году уязвимость, позволяющая злоумышленникам получать доступ практически к любым данным, была найдена в ноутбуках Dell.

Кроме того, в феврале того же года стало известно о программе Superfish, которая с лета 2014 года поставлялась с ноутбуками Lenovo серий G, U, Y, Z, S, Flex, Miix, Yoga и E. Утилита прослушивала трафик, в том числе HTTPS, подделывала SSL-сертификаты сторонних сайтов, анализировала поисковые запросы пользователя и вставляла рекламу на страницы сторонних ресурсов. После скандала Lenovo выпустила официальное письмо, в котором признала проблему Superfish и представила различные способы удаления утилиты. Позднее сайт вендора был взломан хакерами из Lizard Squad — атака была совершена в отместку за создание программы Superfish.

Автор: Positive Technologies