Спустя год после публикации нашего технического анализа ботнета на основе вредоносной программы Linux/Mumblehard, мы рады сообщить о его успешном демонтировании. Компания ESET, совместно с киберполицией Украины и компанией CyS Centrum LLC, смогли демонтировать ботнет Mumblehard, остановив его активность по рассылке спама с 29 февраля 2016 г. Компания ESET, совместно с киберполицией Украины и компанией CyS Centrum LLC, смогли демонтировать ботнет Mumblehard, прекратив его активность по рассылке спама с 29 февраля 2016 г.

Компания ESET применила известный механизм под названием sinkhole (синкхолинг) для всех известных компонентов Mumblehard. Мы поделились полученными в результате этой операции данными с организацией CERT-Bund. Эта организация уведомила центры CERT других стран в случае присутствия там ботов Mumblehard.

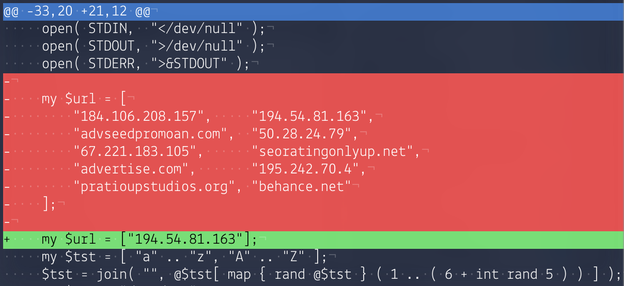

Спустя месяц после публикации исследования по Mumblehard в прошлом году, наши исследователи заметили реакцию злоумышленников, которые стояли за этим ботнетом. В нашем отчете мы упоминали процесс регистрации доменных имен, которые представляли из себя адреса альтернативных C&C-серверов Mumblehard. Этот процесс использовался для подсчета размера ботнета и отслеживания распространения вредоносной программы. Авторы Mumblehard откликнулись на эти действия, удалив ненужные для них адреса доменов и IP-адреса из списка управляющих C&C-серверов. При этом они оставили только тот, который находился под их непосредственным контролем.

Рис. 1. Различия между Perl-кодом бэкдора Mumblehard до публикации технического исследования ESET и после.

В первый раз мы наблюдали обновленную версию 24 мая 2015 года. Ее образец появился на сервисе VirusTotal уже на следующий день.

Существовавшие на тот момент боты не были обновлены одновременно. Наш механизм sinkhole позволил зафиксировать обновление первой части ботов, от их общего числа в 500 машин, 25-го мая. Остальные получили обновление месяц спустя, 26-го июня.

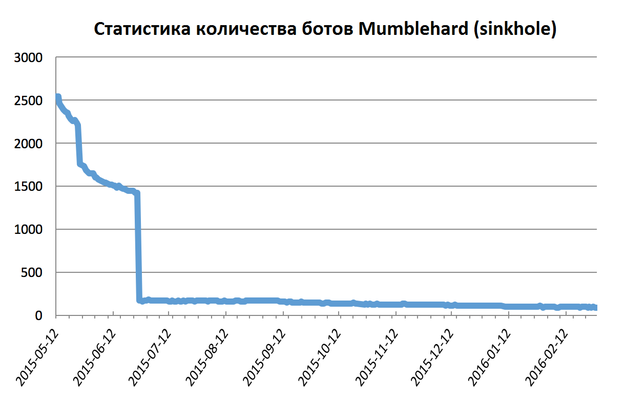

Рис. 2. Статистика активности ботов Mumblehard после публикации.

Злоумышленники переключились на использование одного адреса C&C-сервера для бэкдора Mumblehard не предусмотрев запасной вариант. Получение управления над ним с последующим его закрытием, явилось достаточным условием нарушения деятельности ботнета. Для этого была предпринята инициатива с нашей стороны, после чего мы связались с правоохранительными органами.

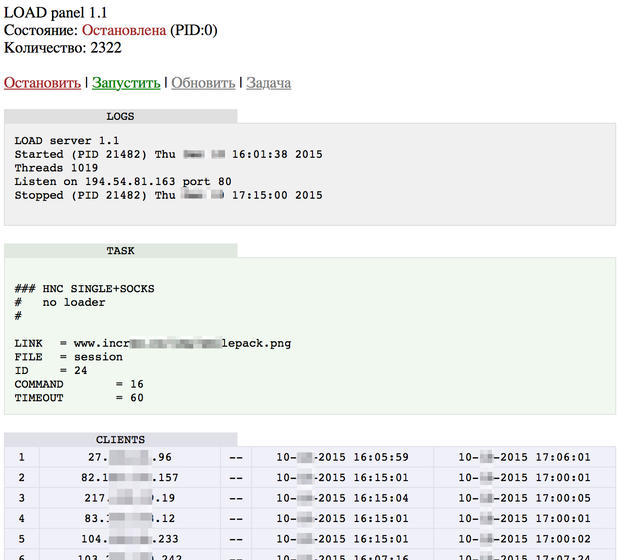

С помощью украинского отделения киберполиции и компании CyS Centrum LLC, мы смогли получить информацию с управляющего C&C-сервера в октябре 2015 г. Криминалистический анализ показал тот факт, что большинство наших первоначальных предположений о размере ботнета и его целях были правильными: рассылка спама представляла из себя основную задачу ботнета. Мы также обнаружили несколько различных панелей управления, которые использовались для управления ботнетом.

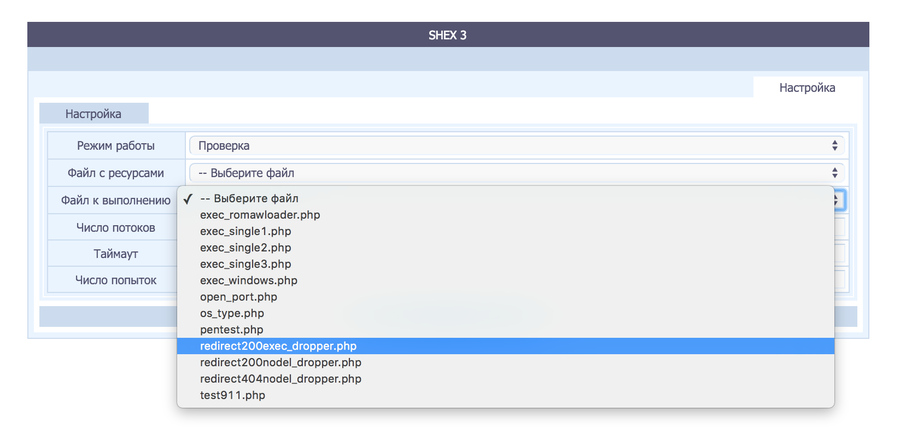

Как и в случае с другими компонентами Mumblehard, панель управления была написана на языке программирования Perl.

Рис. 3. Панель управления ботнетом, которая использовалась для отправки команд вредоносной программе.

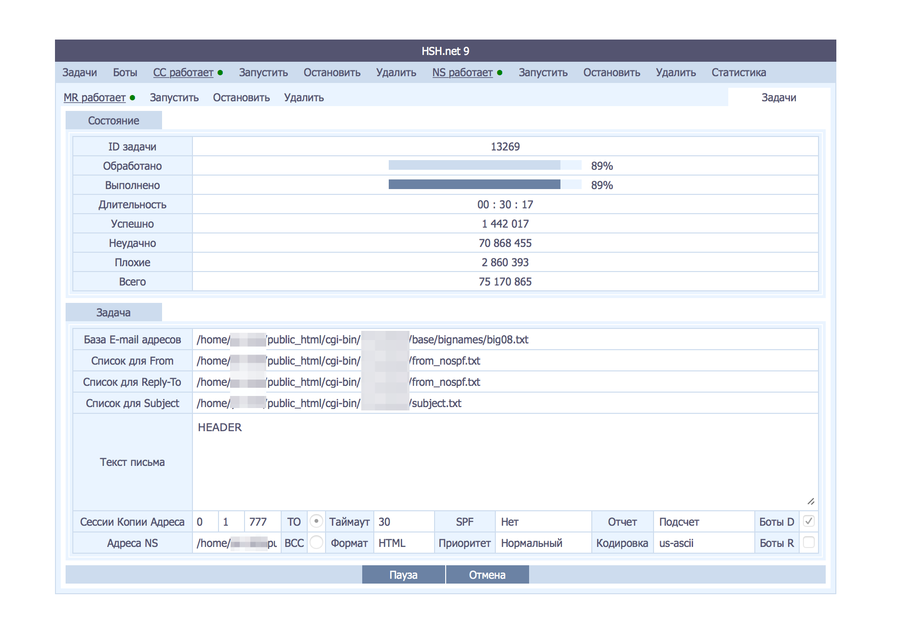

Рис. 4. Панель управления показывает статус задания рассылки спама (spam job).

В нашем предыдущем исследовании оставался открытым следующий вопрос: каким был первоначальный вектор компрометации пользователей вредоносной программой Mumblehard? Мы знали, что некоторые пользователи были скомпрометированы этим бэкдором через незакрытую уязвимость в одной из платформ управления содержимым (CMS), такую как WordPress или Joomla. Для этой цели могла быть использована и уязвимость в одном из их плагинов. Криминалистический анализ управляющего C&C-сервера бэкдора показал, что компьютеры не были скомпрометированы через этот сервер. Обнаруженные нами скрипты могли быть запущены только в той среде, где уже был установлен PHP shell. Возможно, что операторы Mumblehard покупали доступ к этим компьютерам потенциальных жертв у другой банды.

Рис. 5. Панель управления для передачи команд списку командных интерпретаторов PHP.

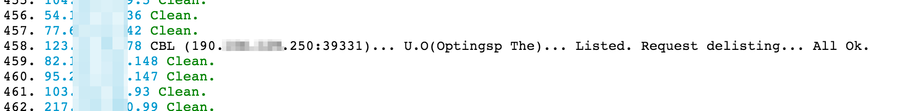

Еще одной интересной особенностью работы Mumblehard является механизм автоматического исключения IP-адресов ботов из списка адресов Spamhaus Composite Blocking List (CBL). Злоумышленники использовали специальный скрипт для отслеживания содержимого этого списка на предмет наличия там IP-адресов каждого из спам-ботов. В случае попадания в этот список одного из таких IP-адресов, скрипт отправлял запрос на их исключение из CBL. Подобные запросы на исключение адресов из списка защищены с использованием CAPTCHA, но механизм OCR (или его external-аналог) использовался для ее обхода.

Рис. 6. Статус IP-адреса одного из спам-ботов после его удаления из списка CBL.

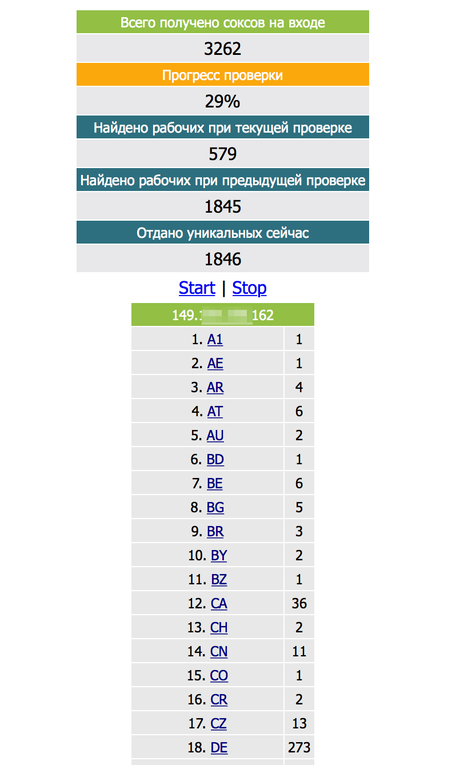

Все операции с управляющим C&C-сервером, которые включают в себя взаимодействие с удаленным (зараженным) хостом, такие как выполнение команд на интерпретаторе PHP, исключение из списка CBL и схожие с ними, выполняются с использованием прокси. Для обслуживания прокси-подключений спам-демон Mumblehard прослушивает TCP-порт 39331. Такая функция используется для маскировки источника query-запроса. Управляющая панель ботнета проверяет доступность всех прокси среди жертв вредоносной программы в 63 странах.

Рис. 7. Управляющая панель отображает статус открытых прокси-подключений в разных странах.

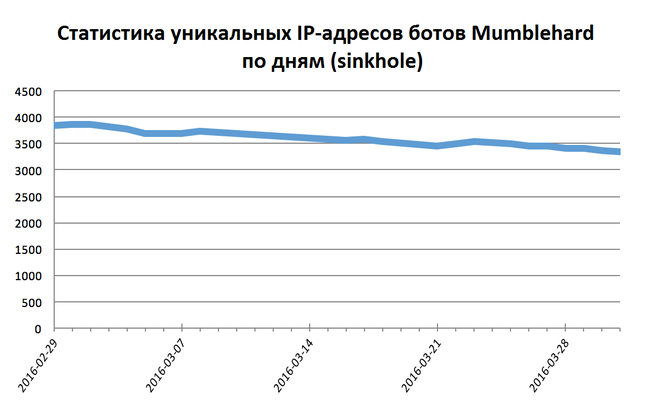

Когда специалисты киберполиции Украины закрыли управляющий C&C-сервер Mumblehard 29-го февраля 2016 г., он был замещен аналогичным, который управлялся нашими специалистами (sinkhole). Мы собирали через этот сервер данные в течение марта 2016 г. Статистика показывала почти 4 тыс. систем под управлением Linux, которые были скомпрометированы Mumblehard на конец февраля. В последнее время число скомпрометированных систем медленно снижается.

Организация CERT-Bund недавно начала рассылать уведомления скомпрометированным организациям и пользователям. Мы надеемся увидеть существенное снижение количества зараженных систем в последующие недели.

Рис. 8. Статистика нового сервера sinkhole.

Если вы получили уведомление о том, что одна из ваших систем оказалась скомпрометирована Linux/Mumblehard, обратите внимание на наш раздел индикаторов компрометации (IoC) в репозитории GitHub. Там указаны методы обнаружения вредоносной программы в системе и ее удаления оттуда.

В качестве превентивной меры для предотвращения заражения следует регулярно обновлять веб-приложения, размещенные в системе, включая, плагины. Кроме этого, для учетной записи администратора следует использовать сложный пароль.

Заключение

Сотрудничество с правоохранительными органами и другими важными организациями имело решающее значение, которое привело к ликвидации ботнета. Наши специалисты выражают благодарность киберполиции Украины (Cyber Police of Ukraine), организациям CyS Centrum LLC и CERT-Bund. Мы довольны результатами операции и гордимся нашими усилиями по организации безопасности в Интернете. Ботнет на основе Mumblehard едва ли является самым опасным, наиболее распространенным или самым сложным из всех, но, тем не менее, его закрытие стало еще одним шагом в правильном направлении, который показывает тот факт, что исследователи в области безопасности, работающие с другими серьезными организациями, способствуют снижению уровня киберпреступности в Интернете.

Автор: ESET NOD32