Программа Superfish, которая поставляется с ноутбуками Lenovo Y50, Z40, Z50, G50 и Yoga 2 Pro, представляет из себя типичный Malware, который прослушивает трафик, анализирует поисковые запросы пользователя и вставляет рекламу на страницы сторонних сайтов. Работает это приложение на уровне системы, перехватывая, в том числе, HTTPS-трафик. Для этого, приложение устанавливает CA-сертификат Superfish в хранилище ключей Windows и проксирует весь трафик между хостом и браузером, подменяя сертификат на свой. Поставляется это ПО как минимум с июня 2014 года. Первое сообщение об этой программе на форуме Lenovo датировано сентябрем 2014 года.

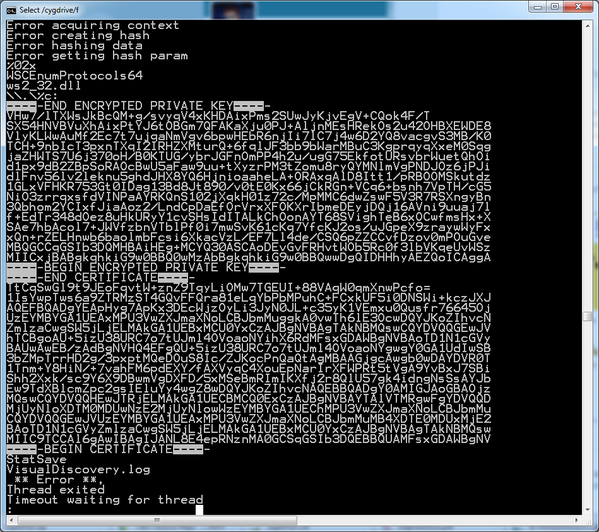

Эта новость сама по себе уже неприятная, но сегодня выяснилось одна деталь, которая значительно увеличивает уровень опасности для обладателей этих ноутбуков: выяснилось, что внутри программы имеется не только публичный сертификат CA, но и приватный ключ к нему, в зашифрованном виде. Подобрать пароль к этому ключу не составляет никаких проблем — «komodia»

картинка из твиттера supersat

Это означает, что любой злоумышленник, имеющий возможность совершить MitM-атаку (например в публичной Wi-Fi сети), может использовать данный сертификат для проксирования HTTPS-трафика через свой компьютер и расшифровывать его незаметно для жертвы.

Представитель Lenovo на форуме сообщает, что они прекратили поставлять данное ПО с новыми ноутбуками и ожидают обновление от разработчика, в котором такое поведение ПО будет исправлено. Уже купленные ноутбуки, по заверению представителя, получат исправленную версию ПО через механизм автоматического обновления.

Сервис для проверки наличия сертификата Superfish в хранилище ОС

Сертификат и приватный ключ Superfish в формате PEM

Статья в Forbes (не упоминает наличие приватного ключа)

Статья от Marc Rogers (не упоминает наличие приватного ключа)

Статья от Errata Security

Как получили приватный ключ и пароль

Автор: ValdikSS