Продолжая разговор на тему информационной безопасности, сегодня предлагаем обсудить такую важную тему, как многофакторная аутентификация в корпоративной сети. В прошлый раз мы писали о том, что такое «ловушка для человека» в дата-центре. Аутентификация сотрудников в крупной компании, а в особенности дата-центре компании, где находится все самое ценное — информация, это важнейший фактор защиты от утечки информации.

В компании, где работает больше десятка человек, необходимо назначать различные уровни доступа пользователям для защиты информации. Обычно используется несколько уровней защиты, включая аутентификацию (подтверждение личности), авторизацию (контроль доступа) и учет действий (логирование). Доступ к любой критически важной информации или оборудованию должен осуществляться посредством многофакторной защиты. Давайте посмотрим, как это может работать в сети компании.

Итак, любое устройство, дающее доступ к общим ресурсам, которые являются критически важными, чаще всего запрашивает логин и пароль. В простейшем варианте эти данные записаны в локальной базе данных, откуда и берется информация для сверки данных и подтверждения прав конкретного пользователя на доступ к конкретным ресурсам.

Но в крупных компаниях использование локальной аутентификации непрактично. Любые изменения (например, если пользователь переходит на новую должность или покидает компанию) нужно тогда вносить во все локальные базы в каждой из точек доступа. Лучше использовать общую базу.

Серверная аутентификация

В корпоративной сети устройства доступа лучше подключать к общей базе, которая размещается в облаке или удаленном сервере. Устройство, как и в случае локальной аутентификации, работает со связкой логин/пароль, но данные для проверки корректности данных пользователя при этом берутся с сервера. Если необходимо вносить изменения о пользователе, это нужно сделать всего один раз.

Сейчас одним из наиболее популярных протоколов дистанционной аутентифицкации пользователей, не зависящим от поставщиков, является Radius. Он был разработан корпорацией Livingston Enterprises в качестве протокола аутентификации и учета для сервера доступа. В Сети без труда можно найти как проприетарные, так и open-source реализации протокола. Есть и другие варианты — это, например, LDAP (обычно его используют в окружении продуктов Microsoft) и TACACS (используется в окружении Cisco).

LDAP (англ. Lightweight Directory Access Protocol — «облегчённый протокол доступа к каталогам») — протокол прикладного уровня для доступа к службе каталогов X.500, разработанный IETF как облегчённый вариант разработанного ITU-T протокола DAP.

TACACS (англ. Terminal Access Controller Access Control System) — сеансовый протокол, использовавшийся на серверах доступа ARPANET. Центральный сервер, который принимает решение, разрешить или не разрешить определённому пользователю подключиться к сети.

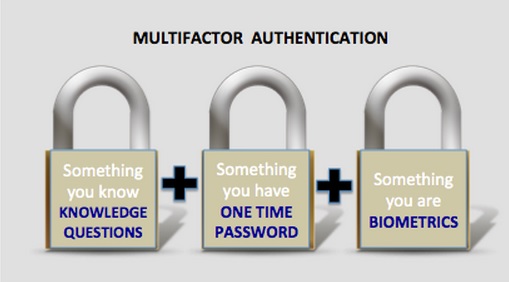

Факторы аутентификации: то, что вы знаете, то, что у вас есть и то, чем вы являетесь

Большинство простых систем безопасности использует для защиты информацию, которая известна определенной категории пользователей. Это обычно пароль и логин. Для того, чтобы получить несанкционированный доступ к ресурсам или оборудованию, злоумышленнику необходимо получить эти данные. У дата-центров подавляющего большинства компаний не один, а несколько уровней защиты.

Большинство простых систем безопасности использует для защиты информацию, которая известна определенной категории пользователей. Это обычно пароль и логин. Для того, чтобы получить несанкционированный доступ к ресурсам или оборудованию, злоумышленнику необходимо получить эти данные. У дата-центров подавляющего большинства компаний не один, а несколько уровней защиты.

Второй уровень защиты обычно использует нечто, что принадлежит пользователю. Это, например, одноразовый пароль, сгенерированый картой-токеном, или же тот же пароль, отправленный на смартфон пользователя по SMS. Для получения доступа к закрытым ресурсам злоумышленнику теперь нужно не только знать связку логин и пароль, но и получить какое-то оборудование у авторизованного пользователя, что уже сложнее. Защита такого типа уже является двухуровневой.

И, наконец, третий уровень защиты — это биометрия. Отпечаток пальца, рисунок радужной оболочки глаза, анализ голоса — все это биометрия. Добавление третьего слоя защиты значительно затрудняет доступ злоумышленников к критически важным для компании ресурсам.

Мультифакторная аутентификация для управления инфраструктурой

Системные инженеры и администраторы обычно имеют привилегированный статус в системе. Для доступа к ресурсам компании они проходят все три уровня доступа. Обычным же пользователям обычно выдают лишь связку логин/пароль, обеспечивающих доступ к наименее критичным ресурсам, необходимым для работы.

Двухфакторные системы аутентификации обычно работают уже с протоколом Radius. Два примера реализации такой системы — это RSA SecurID и Duo Security. Пользователь получает карту-токен (выглядит, как небольшой калькулятор) или мобильное приложение. И устройство, и программа делают одно и то же — выдают одноразовый пароль для доступа к ресурсам. Этот пароль имеет определенный срок действия.

Сейчас прослеживается два тренда в вопросе мультифакторной аутентификации:

- ИТ-инфраструктура компаний теряет географическую привязку. Сотрудники компании, включая администраторов и системных инженеров, не находятся в одном здании. Более того, сотрудники одной и той же компании могут находиться в разных регионах одной страны или и вовсе в разных странах на разных континентах. Но все они должны иметь доступ к общим ресурсам компании. В этом случае выставление системы приоритетов, уровней доступа и формирование мультифакторной системы аутентификации очень важна.

- Мультифакторная система аутентификации постепенно эволюционирует. Даже социальные сети и другие веб-сервисы давно уже начали внедрение двухфакторной аутентификации, не говоря уже о корпорациях и внутрикорпоративных сервисах. Сейчас заметен еще один тренд — постепенный отказ от карт-токенов в пользу мобильных приложений или веб-сервисов. Пароли доступа отправляются по SMS на телефон пользователя, что снимает необходимость в использовании карт-токенов, которые могут и потеряться.

Некоторые компании постепенно отходят от Radius, начиная использовать PAM-модули, которые в некоторых случаях легче установить и сконфигурировать. Правда, в этом случае необходима совместная работа разработчиков ПО и оборудования, или же нужно внедрять open-source решения вроде Google Authenticator.

В ближайшие годы мы увидим бурное развитие технологий мультифакторной аутентификации, постепенное упрощение решений с их одновременным удешевлением. Эти решения будут также постепенно переходить в «облако», обеспечивая возможность работы с ними из любой точки мира. Собственно, это уже происходит.

Делимся опытом:

- Работа с Big Data при помощи GPU: ускорение работы баз данных в десятки раз

- Кабель-менеджмент: несколько советов из собственного опыта

- А был ли мальчик? Наши сервера и хакерская атака на демократическую партию США

- PaaS, DBaaS, SaaS… Что все это значит?

Автор: King Servers