Мы в Solar JSOC на постоянной основе собираем данные о событиях и инцидентах информационной безопасности в инфраструктурах заказчиков. На базе этой информации мы раз в полгода делаем аналитику, которая демонстрирует, как меняются атаки на российские организации. Сегодня мы собрали для вас самые интересные тренды второго полугодия 2017 г.

Итак, для начала немного общей статистики, а потом рассмотрим угрозы и вектора атак более детально.

Всего за вторую половину 2017 года поток событий ИБ составил около 8,243 миллиардов (в первом полугодии – 6,156 миллиардов). Из них около 1 270 в сутки (всего 231 623 за полгода) – события с подозрением на инцидент, которые нуждались в рассмотрении инженера-аналитика.

Примерно каждый шестой инцидент был классифицирован как критичный. В нашей терминологии к критичным относятся инциденты, потенциально ведущие к финансовым потерям на сумму свыше 1 млн руб., компрометации конфиденциальной информации или остановке критичных бизнес-систем.

В этом раз мы сравнили показатели всех ключевых метрик за 4 года, и кое-где это дало любопытные результаты. Например, оказалось, что с каждым годом доля критичных инцидентов неуклонно растет. Если в первом полугодии 2015 года этот показатель составлял 8,1%, то во втором полугодии 2017 – уже 15,5% (при увеличении числа заказчиков).

Число атак на компании с 2014 года увеличилось в среднем на 26%.

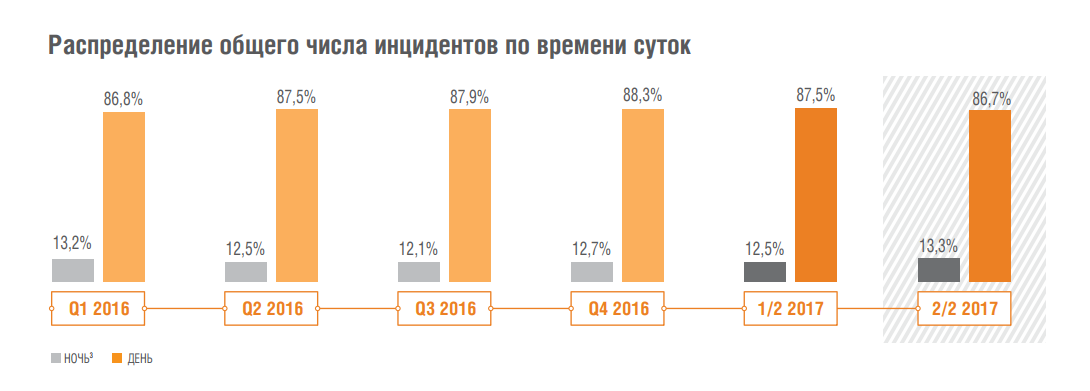

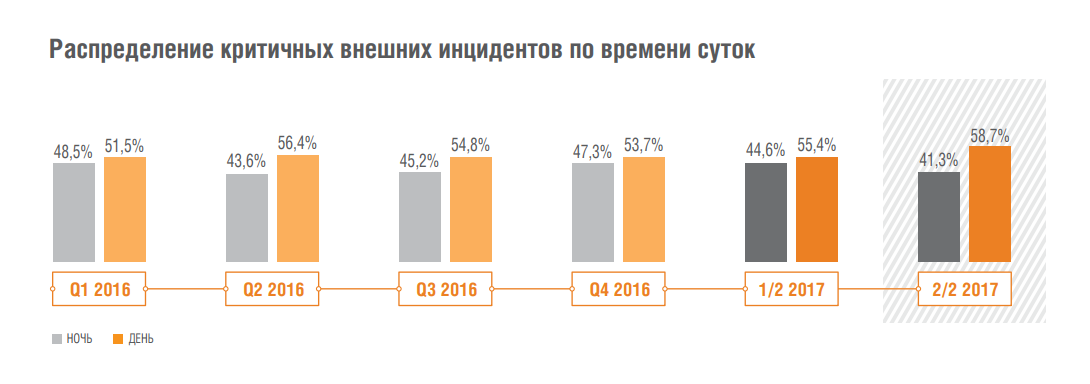

Большая часть всех инцидентов (86,7%) происходила днем, однако, если говорить о критичных внешних инцидентах, то в 58,7% случаев они происходили ночью. Это самый высокий показатель за последние четыре года.

Это явление вполне объяснимо: с большой вероятностью ночной инцидент детектируют не сразу, и у киберпреступников будет больше времени для закрепления в инфраструктуре или даже для проникновения в целевые сегменты, позволяющие монетизировать атаку.

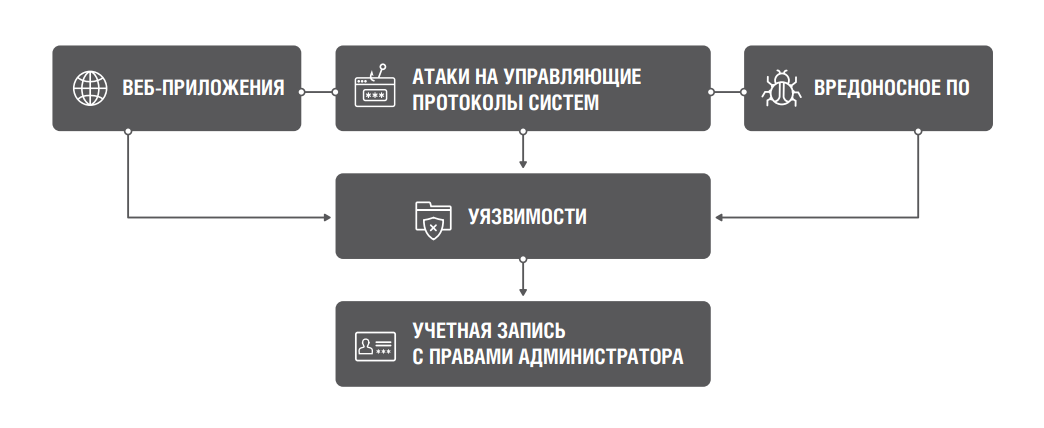

Kill Chain

Отдельно мы рассматриваем инциденты, составляющие Kill Chain – цепь последовательных действий киберпреступника, направленных на взлом инфраструктуры и компрометацию ключевых ресурсов компании. Классическая и самая часто встречающаяся схема Kill Chain выглядит так:

Казалось бы, рядовым пользователям постоянно твердят об угрозах, исходящих из Сети. Тем не менее, социальная инженерия до сих пор остается поразительно эффективной. Во втором полугодии 2017 года в 65% случаев именно она использовалась для проникновения в инфраструктуру компании. При этом еще в первой половине года этот показатель равнялся 54%. Пользователи открывали вредоносные вложения и проходили по фишинговым ссылкам, тем самым скачивая вредоносное ПО, которое служило целям киберпреступников.

Говоря о вредоносном ПО, можем отметить, что число заражений вирусами-шифровальщиками по сравнению с первым полугодием 2017 снизилось примерно на треть. Но их место быстро заняли вирусы-майнеры.

Любопытно, что в отношении майнингового ПО прослеживается определенная отраслевая специфика. Так, в банках они чаще всего обнаруживаются на рабочих станциях, которые были заражены через почту или зараженные сайты и, как правило, в рамках пакетов вредоносного ПО.

За пределами финансового сектора ситуация обстоит иначе: в среднем в каждой третьей организации мы фиксируем инциденты, когда майнеры на серверном оборудовании компании устанавливают непосредственно сотрудники ИТ-департамента.

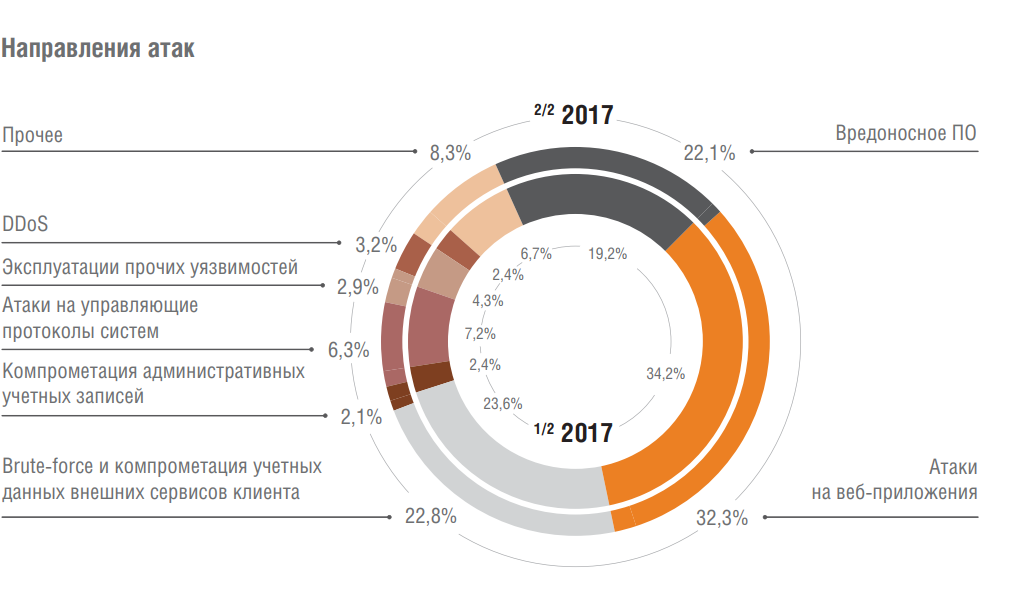

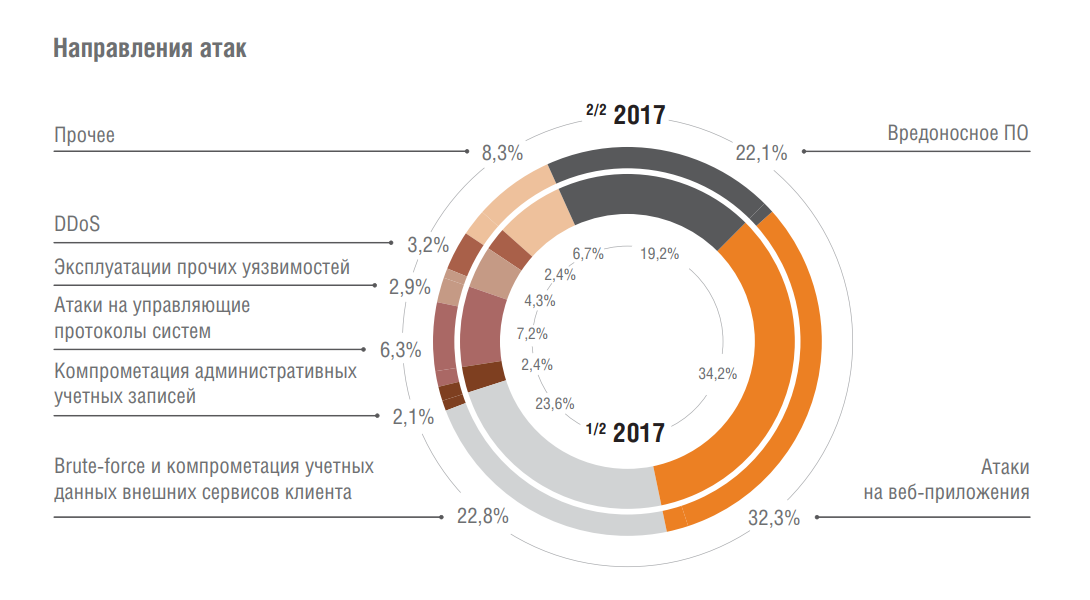

В целом внешние злоумышленники чаще всего атакуют веб-приложения организаций (32,3%), в 22,8% они прибегают к brute-force и компрометации учетных данных внешних сервисов клиента, еще в 22,1% случаев – пытаются внедрить в организацию вредоносное ПО.

Инциденты, связанные с действиями внутренних злоумышленников, распределились следующим образом: утечки конфиденциальных данных – 48,2%, компрометация внутренних учетных записей – 22,6%, нарушение политик доступа в интернет – 8,2%. Заметим, что утечки – это почти половина от всех внутренних инцидентов. Видимо, желание повысить свою ценность в глазах других потенциальных работодателей часто оказывается непреодолимым.

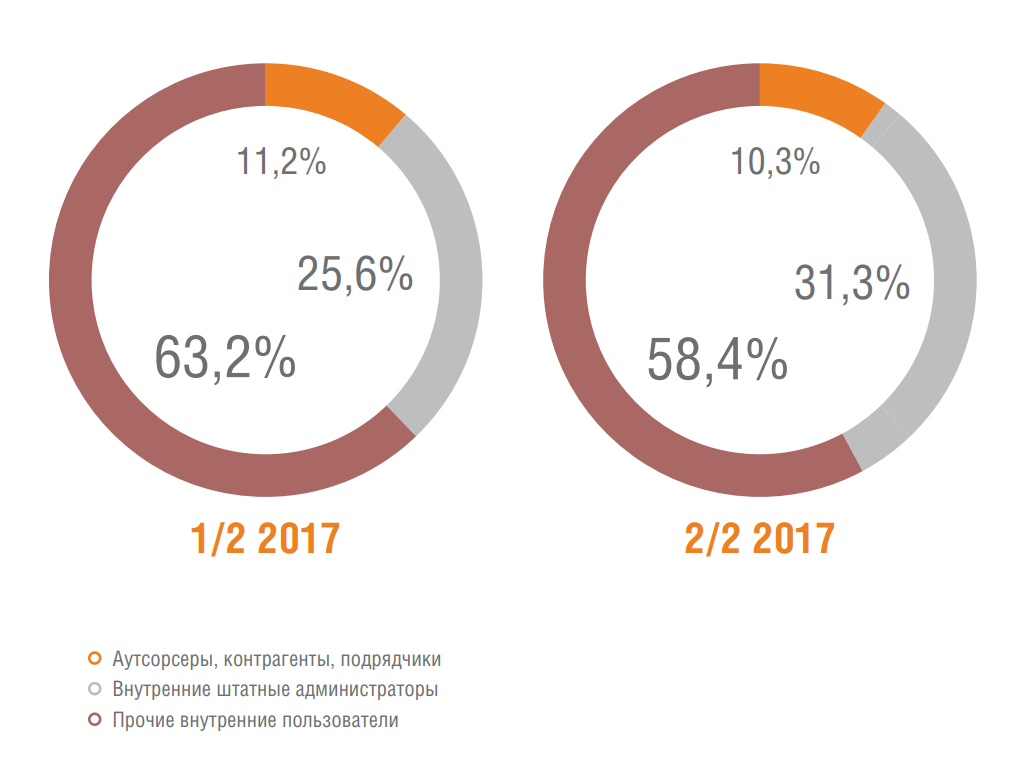

Во второй половине 2017 года существенно (с 25,6% до 31,3%) возросло количество инцидентов, виновниками которых были ИТ-администраторы компаний. Сюда относятся и утечки конфиденциальной информации, и несоблюдение политик информационной безопасности ИТ-подразделением. Можно предположить, что такие цифры связаны со слабым контролем над этими сотрудниками (или умением ИТ-специалистов обходить технические средства защиты).

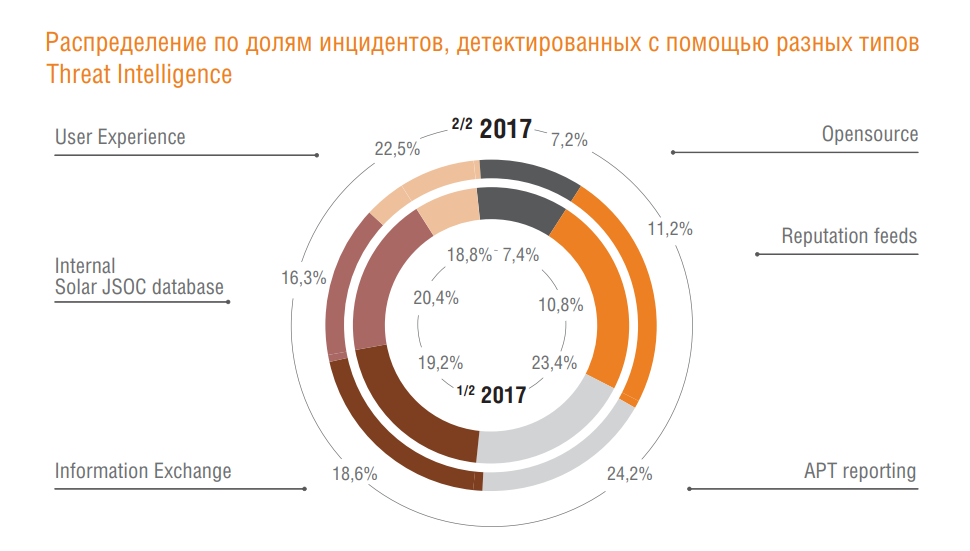

Кроме того, какое-то время назад мы рассказывали, как правильно выстроить процесс использования внешних источников данных об угрозах. Вот какие типы Threat Intelligence используем мы сами:

- Opensource – открытые базы индикаторов вредоносного ПО, серверов управления и фишинговых ссылок. Как правило, в разрезе детектирования с помощью SIEM-платформ актуальность имеют только сетевые индикаторы.

- Reputation feeds – платные подписки на репутационные списки вредоносного ПО, серверов управления и фишинговых ссылок. Как правило, в разрезе детектирования с помощью SIEM-платформ актуальность имеют только сетевые индикаторы.

- APT/IOC reporting – платные подписки на подробные описания 0day вредоносных тел, включающие, в том числе, и описание используемых уязвимостей, и хостовые индикаторы вредоносного ПО.

- Information Exchange – информация, полученная в рамках информационных обменов с госсударственными, ведомственными и иностранными центрами реагирования на инциденты (CERT).

- Internal Solar JSOC database – индикаторы, полученные в результате собственных исследований Solar JSOC или расследований инцидентов.

- User experience – информация, полученная напрямую от пользователей клиентов (успешное противодействие социальной инженерии, детектирование фишинговых рассылок и т.п.).

И вот какие из них были наиболее полезны во втором полугодии 2017:

Автор: SolarSecurity