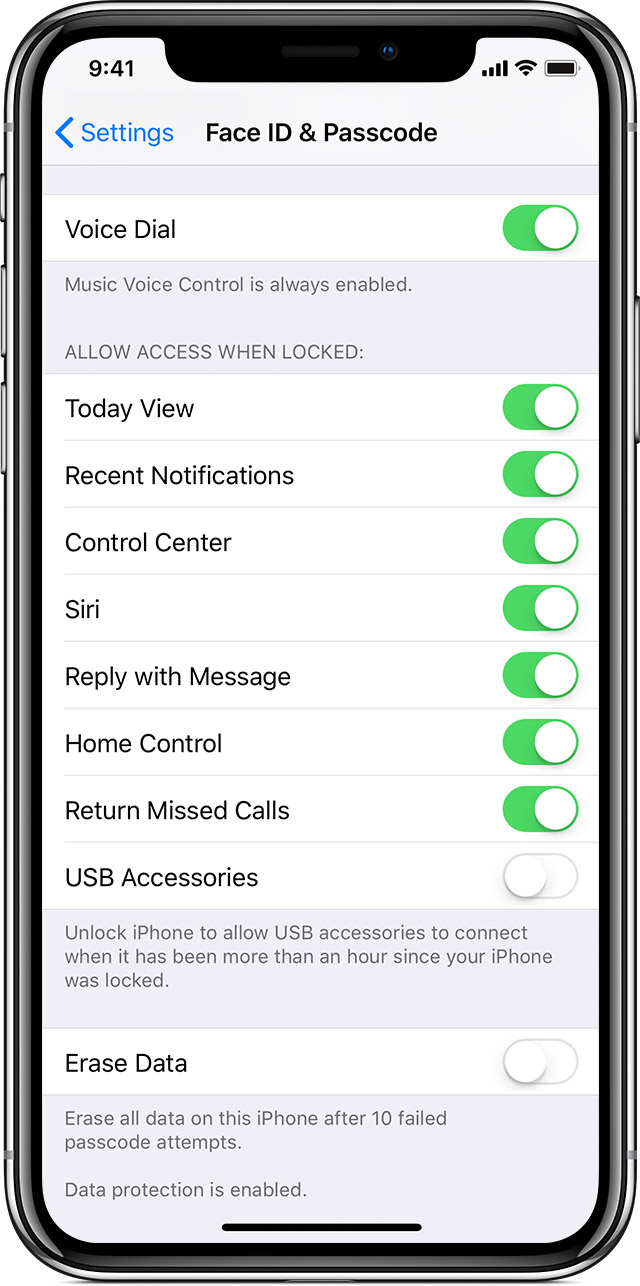

Компания Apple представила публике новую функцию защиты от взлома своих устройств под управлением iOS 11.4.1 и выше. Принцип защиты базируется на отключении передачи данных через Lightning-порт устройства через час после блокировки экрана. Сделано это для того, чтобы ограничить возможность подключения сторонних устройств к смартфону без ведома владельца. Новая функция была названа режимом USB Restricted (в настройках — USB accesories) и по мнению представителей компании сможет значительно повысить защищенность продукции Apple от взлома в случае потери или кражи устройства.

Кроме очевидной невозможности установить связь с устройством через Lightning-порт, новая система защиты имеет еще одну особенность: смартфон продолжает заряжаться, но становится полностью «немым», то есть не определяется другими устройствами, как нечто «умное» и имеющее свою собственную память. Таким образом, при потере заблокированного iPhone с включенным режимом USB Restricted устройство достаточно быстро превратится в банальный кирпич, который можно только заряжать для того, чтобы его смог обнаружить владелец.

Зачем Apple усиливает защиту своих устройств

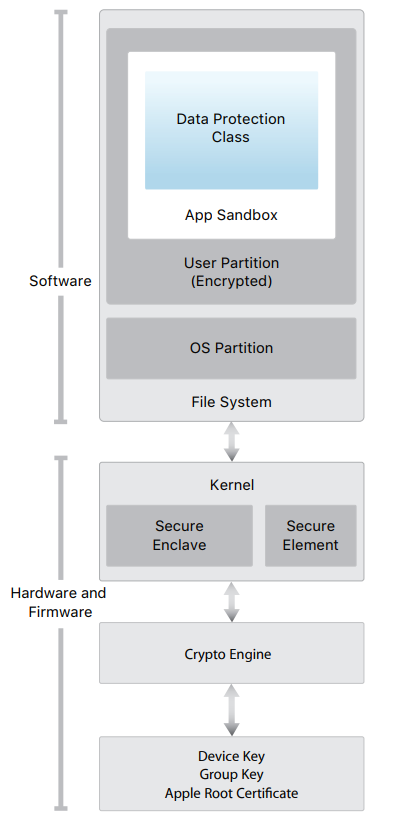

Курс на повышение защищенности iPhone компания взяла еще в 2014 году, когда в iOS 8 шифрование стало включено по умолчанию. Тогда силовые ведомства США, да и прочие спецслужбы, крайне негативно восприняли такой ход компании. Кроме шифрования устройства Apple имеют и встроенную на физическом уровне защиту в самой архитектуре своих процессоров, начиная с A7. Этот компонент носит название Secure Enclave (SE), имеет общий буфер и память с остальными ARM-ядрами процессора, но не зависит от них. Именно через него осуществляется шифрование данных флеш-памяти смартфона, а в качестве ключа используется UID, заданный пользователем пароль и другие ключи устройства. Процесс выглядит следующим образом: SE генерирует 256-битный ключ для AES-шифрования на базе этих ключей и специального, доступного только модулю ключа, что исключает возможность взлома перепайкой элементов на плате.

Но это только один из уровней защиты данных в iPhone. Полная архитектура безопасности в схематическом виде выглядит следующим образом:

С технической документацией Apple в виде обширного гайда на эту тему можно ознакомиться тут.

Уже в 2016 году у спецслужб США появился реальный повод оказать давление на компанию из Купертино. Тогда в руки ФБР попал смартфон iPhone 5C Сайеда Ризвана Фарука, одного из террористов, устроивших стрельбу в центре помощи инвалидам в Сан-Бернандино.

Тогда ФБР выдвинуло ряд требований к Apple, которые касались сотрудничества с Бюро и оказании помощи во взломе устройства преступника с целью выявить его возможных подельников и предотвратить другие теракты на территории США. Стоит отметить, что до этого момента Apple охотно сотрудничала с властями: специалисты компании помогли взломать более 70 iPhone в период с 2008 по 2013 годы по запросам спецслужб США, однако эта практика была остановлена после слива секретной документации Эдвардом Сноуденом. После этого Apple перестала помогать правительству.

Смартфон стрелка из Сан-Бернандино стал буквально камнем преткновения между ФБР и Apple. Первые требовали снять ограничение на 10 вводов пин-кода, предоставить автоматические инструменты перебора пароля и снять ограничения на скорость ввода (после пятой попытки смартфон устанавливает задержку на ввод пин-кода в одну минуту, а после девятой — в один час).

Специалисты Apple всячески противились работе с ФБР и указывали на то, что создание подобного инструментария для целевого iPhone невозможно — при получении требуемого ПО ФБР сможет использовать его для взлома любых устройств. К скандалу вокруг устройства террориста в то время подключилось множество лиц, в том числе высказались такие люди как Макафи и Гейтс. Тим Кук опубликовал открытое письмо для потребителей, в котором утверждал, что запрос ФБР неправомерен и от компании требуют создать бекдор для атаки на их устройства (полный перевод письма на Хабре):

Конкретно, ФБР хочет чтобы мы сделали новую версию операционной системы для iPhone, обходящую несколько важных элементов безопасности, и установили ее на восстановленный в ходе расследования iPhone. В неверных руках такое программное обеспечение, которое на данный момент не существует, сможет разблокировать любой iPhone к которому имеется физический доступ.

Власти говорят, что этот инструмент будет использован единожды, только на одном телефоне. Но это попросту не так. Как только он будет создан, он может быть использован снова и снова, на любом количестве устройств. В реальном мире это эквивалентно универсальному ключу, который может открывать сотни миллионов замков — от ресторанов и банков до магазинов и домов. Ни один здравомыслящий человек не сочтет это приемлемым.

В итоге силовикам пришлось заплатить неизвестным хакерам сумму от $1 до $1,3 млн для того, чтобы получить доступ к данным на iPhone Фарука.

После этого инцидента компания из Купертино не была замечена в сотрудничестве с властями и продолжала повышать защиту своих устройств. Очередной функцией стал USB Restructed.

USB Restructed не идеален

Сразу же после публикации Apple о новой функции защиты устройств в сети появилась информация о том, что эту систему можно обмануть и сохранить полноценную работоспособность Lightning-порта при определенных условиях. В блоге компании Elcomsoft была опубликована обширная запись, которая разбирает принцип действия и обмана новой функции USB Restructed. Так, специалисты компании заявляют, что для сохранения работоспособности порта устройства и передачи данных через него достаточно использовать любой MFi-модуль, причем в данном сценарии могут участвовать как сертифицированные Apple «родные» модели, так и китайские реплики.

Почему сохранение полноценной работоспособности порта так важно? Правоохранительным органам требуется время на транспортировку, получение ордеров и работу по взлому устройства, а ограничение в один час пресекает подобную деятельность на корню. Однако при подключении к iPhone с включенной функцией USB Restructed любого MFi-устройства, таймер отсчитывающий время с момента блокировки, останавливается. Для 100% эффекта специалисты рекомендуют подключить к iPhone дополнительное питание, чтобы избежать разрядки устройства, а так же поместить весь «комплект» в сумку (клетку) Фарадея. Сценарий является вполне рабочим, так как по статистике средний пользователь смартфона проводит разблокировку экрана по 80 раз в день (то есть каждые 12 минут при бодрствовании в течение 16 часов в сутки).

Этот «лайфхак» работает только в случае, если с момента блокировки экрана прошло меньше часа. В случае попытки подключения MFi-устройства к уже заблокированному iPhone телефон вернет сообщение о том, что его необходимо разблокировать для работы модуля. То есть процесс блокировки передачи данных через lightning-порт можно только остановить, но не обратить вспять.

Некоторые расценивают действия Apple как направленные против спецслужб, если помнить реакцию на требования ФБР. Однако доподлинно известно о возможности бутфорса 4-значных пинкодов iPhone, например, при помощи GreyKey Machine, причем разработчики продают свои «коробки» всем желающим.

Почему такой банальный способ обмана таймера USB Restructed вообще работает

Любое подключаемое через Lightning-порт устройство, если оно сложнее обычного кабеля или «кубика», обменивается со смартфоном открытыми кодами для того, чтобы смартфон мог определить, что именно к нему подключено. Эта функция особенно актуальна после полного отказа от разъема 3,5 мм Jack и появления на рынке множественных переходников на любой вкус и цвет.

Очевидно, что инженеры Apple не могли пойти на шаг, когда любое MFi-устройство будет принудительно отключаться через час после блокировки экрана: речь идет о базовых станциях, на которых смартфон можно использовать как плеер, переходниках на карты памяти и даже банальных проводных наушниках для прослушивания музыки.

Возможно, подобный изъян будет устранен через принудительное формирование White-листа подключаемых устройств, которые смогут получать приоритет и останавливать таймер функции USB Restructed. Сейчас это выглядит как наиболее вероятный сценарий развития событий. При этом Apple может в очередной раз зациклиться на собственной продукции и пользователям китайских реплик придется выбирать: либо гарантировать безопасность своего устройства, либо пользоваться более дешевыми переходниками и модулями. Правда, всегда есть и радикальный путь — переход на платформу Android.

Автор: Crossover